Vous êtes-vous déjà demandé comment vos messages dans un messager restent privés ? Ou comment une boutique en ligne sait que c’est vous qui effectuez le paiement et non un fraudeur ? Tout cela est soutenu par une force invisible mais puissante – la cryptographie. Dans le monde d’aujourd’hui, imprégné de technologies numériques, de la banque en ligne sécurisée à la confidentialité dans la correspondance et même au fonctionnement cryptomonnaies, la cryptographie joue un rôle clé. Cet article est votre guide détaillé sur le monde de la cryptographie : nous allons décomposer son essence en termes simples, plonger dans son histoire, explorer les méthodes et les algorithmes, examiner les applications modernes, apprendre sur les développements en Russie et dans le monde, et même discuter d’une carrière dans ce domaine fascinant.

Qu’est-ce que la cryptographie en termes simples

La cryptographie n’est pas seulement le chiffrement ; c’est toute une science des méthodes permettant d’assurer la confidentialité, l’intégrité des données, l’authentification et la non-répudiation. Examinons cela de plus près.

L’essence et la signification de la cryptographie

Imaginez que vous avez un message secret qui doit être transmis à un ami de manière à ce que personne d’autre ne puisse le lire. Vous pouvez créer votre propre « chiffre », par exemple, en remplaçant chaque lettre par la suivante dans l’alphabet. C’est un exemple simple de cryptographie.

Pour parler plus formellement, la cryptographie (du grec ancien κρυπτός — caché et γράφω — écrire) est la science des méthodes visant à garantir la sécurité des données en les transformant.

Les principaux objectifs de la cryptographie :

- Confidentialité : La garantie que l’information est accessible uniquement aux personnes autorisées. Personne d’autre ne devrait lire votre message chiffré.

- Intégrité des données : La garantie que l’information n’a pas été altérée (soit accidentellement, soit intentionnellement) lors de la transmission ou du stockage.

- Authentification : Vérification de l’authenticité de la source de données ou de l’utilisateur. Comment s’assurer que le message provient de votre ami et non d’un attaquant ?

- Non-répudiation de la paternité (Non-répudiation): Une garantie que l’expéditeur ne pourra pas par la suite nier avoir envoyé le message ou la transaction.

L’importance de la cryptographie dans le monde moderne est immense. Sans elle, les opérations financières sécurisées, les communications protégées des États et des entreprises, la confidentialité de la correspondance personnelle, et même le fonctionnement de technologies innovantes telles que blockchain, contrats intelligents et cryptomonnaies (par exemple bitcoin).

Où et pourquoi elle est utilisée

La cryptographie nous entoure partout, souvent sans être remarquée :

- Sites Web sécurisés (HTTPS): Le cadenas dans la barre d’adresse de votre navigateur signifie que votre connexion au site est sécurisée à l’aide de protocoles cryptographiques (TLS/SSL), chiffrant les données entre vous et le serveur (identifiants, mots de passe, détails de carte).

- Messagers : Les applications comme Signal, WhatsApp et Telegram utilisent le chiffrement de bout en bout afin que seul vous et votre correspondant puissiez lire la conversation.

- Email : Les protocoles PGP ou S/MIME vous permettent de chiffrer des messages et de placer des signatures numériques.

- Réseaux Wi-Fi : Les protocoles WPA2/WPA3 utilisent la cryptographie pour protéger votre réseau sans fil domestique ou d’entreprise contre les accès non autorisés.

- Cartes bancaires : Les puces sur les cartes (EMV) utilisent des algorithmes cryptographiques pour l’authentification des cartes et la protection des transactions.

- Banque en ligne et paiements : Toutes les opérations sont protégées par des systèmes cryptographiques multicouches.

- Signature numérique : Utilisée pour confirmer l’authenticité des documents et la paternité.

- Cryptomonnaies : La blockchain, la fondation de la plupart cryptomonnaies, utilise activement des fonctions de hachage cryptographiques et des signatures numériques pour garantir la sécurité, la transparence et l’immuabilité des transactions. Comprendre les bases de la cryptographie permet de mieux naviguer dans le monde des actifs numériques.

- Protection des données : Chiffrement des disques durs, bases de données, archives pour prévenir les fuites d’informations.

- VPN (Réseau Privé Virtuel) : Chiffrement du trafic Internet pour garantir l’anonymat et la sécurité lors de connexions à travers des réseaux publics.

Cryptographie et chiffrement : quelle est la différence

Bien que ces termes soient souvent utilisés comme synonymes, ce n’est pas tout à fait exact.

- Chiffrement : C’est le processus de transformation des informations lisibles (texte en clair) en un format illisible (texte chiffré) à l’aide d’un algorithme et d’une clé spécifiques. Le déchiffrement est le processus inverse. of transforming readable information (plaintext) into an unreadable format (ciphertext) using a specific algorithm and key. Decryption is the reverse process.

- Cryptographie : C’est un domaine scientifique plus large, qui comprend non seulement le développement et l’analyse des algorithmes de chiffrement mais aussi :

- Cryptanalyse : La science des méthodes pour casser des chiffres.

- Protocoles : Le développement de moyens sûrs d’interaction (par exemple, TLS/SSL, protocoles d’échange de clés).

- Gestion des clés : Création, distribution, stockage et révocation sécurisés des clés cryptographiques.

- Fonctions de hachage : Création de « empreintes digitales » numériques des données pour vérifier l’intégrité.

- Signatures numériques : Méthodes pour confirmer la paternité et l’intégrité.

Ainsi, le chiffrement est l’un des outils les plus importants de la cryptographie, mais toute la cryptographie ne se limite pas au chiffrement.

L’Histoire de la Cryptographie

Le parcours de la cryptographie s’étend sur des millénaires – des simples permutations de lettres aux algorithmes mathématiques les plus complexes qui sous-tendent la sécurité numérique moderne.

Un Bref Aperçu de l’Antiquité à Nos Jours

Monde Ancien : Les exemples de chiffrement les plus anciens connus remontent à l’Égypte ancienne (vers 1900 avant J.-C.), où des hiéroglyphes non standard étaient utilisés. À Sparte ancienne (5e siècle avant J.-C.), ils appliquaient scytale – un bâton d’un certain diamètre autour duquel une bande de parchemin était enroulée ; le message était écrit le long du bâton, et après avoir déroulé la bande, les lettres apparaissaient comme un ensemble chaotique. Il ne pouvait être lu qu’en enroulant la bande autour d’une scytale du même diamètre.

Antiquité et Moyen Âge : Le célèbre chiffre de César (1er siècle avant J.-C.) – un simple décalage de lettres par un nombre fixe de positions. Les érudits arabes (par exemple, Al-Kindi, 9e siècle après J.-C.) ont apporté une contribution significative en développant l’analyse de fréquence – une méthode pour casser des chiffres de substitution simples en comptant la fréquence des lettres dans le texte chiffré. En Europe, des chiffres polyalphabétiques tels que le chiffre de Vigenère (16e siècle) gagnaient en popularité et étaient longtemps considérés comme incassables (« le chiffre indéchiffrable »).

L’Époque Moderne et la Première Guerre Mondiale : Le développement du télégraphe a stimulé la création de chiffres plus complexes. Pendant la Première Guerre mondiale, la cryptographie a joué un rôle important ; par exemple, la déchiffrage du télégramme Zimmermann par des cryptanalystes britanniques a été un des facteurs conduisant les États-Unis à entrer en guerre.

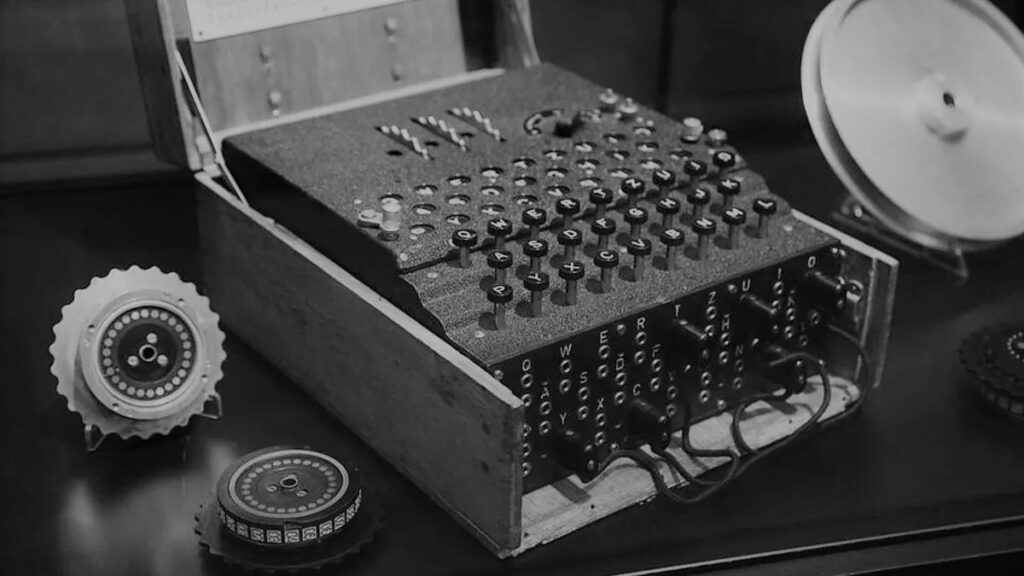

Seconde Guerre Mondiale : Cette époque est devenue l’âge d’or de la cryptographie mécanique. La machine à chiffrement allemande « Enigma » et son déchiffrement par les Alliés (principalement des mathématiciens polonais et britanniques, dont Alan Turing à Bletchley Park) ont eu un impact significatif sur le cours de la guerre. Les Japonais utilisaient la machine « Purple », qui a également été déchiffrée par les Américains.

L’Ère de l’Ordinateur : L’avènement des ordinateurs a révolutionné le domaine. En 1949, Claude Shannon a publié l’article « Communication Theory of Secrecy Systems », posant les bases théoriques de la cryptographie moderne. Dans les années 1970, le DES (Data Encryption Standard) a été développé. – le premier standard largement accepté de chiffrement symétrique. En 1976, Whitfield Diffie et Martin Hellman ont proposé un concept révolutionnaire de cryptographie à clé publique, et bientôt l’algorithme est apparu RSA (Rivest, Shamir, Adleman), qui est encore largement utilisé.

Les chiffres emblématiques du passé

Erré : Un exemple de chiffre de transposition. Le secret est le diamètre du bâton. Facile à casser par essai et erreur.

chiffre de César: Un simple chiffre de substitution avec un décalage. La clé est le montant du décalage (un total de 32 variantes pour l’alphabet russe). Il est cassé par force brute ou analyse de fréquence.

le chiffre de Vigenère: Un chiffre polyalphabétique qui utilise un mot-clé pour déterminer le décalage à chaque étape. Significativement plus résistant à l’analyse de fréquence simple. Casser par Charles Babbage et Friedrich Kasiski au 19ème siècle.

La machine Enigma: Un dispositif électromécanique avec des rotors, un tableau de commutation et un réflecteur. Elle créait un chiffre polyalphabétique très complexe qui changeait avec chaque lettre. Le déchiffrement nécessitait d’énormes efforts computationnels (pour l’époque) et intellectuels.

Transition vers la cryptographie numérique

La principale différence entre la cryptographie numérique et la cryptographie classique est l’utilisation des mathématiques et de la puissance de calcul. Au lieu de dispositifs mécaniques et de manipulations manuelles, des algorithmes complexes basés sur la théorie des nombres, l’algèbre et la théorie des probabilités ont fait leur apparition. Points clés de cette transition :

Formalisation : Le travail de Shannon a fourni à la cryptographie une base mathématique rigoureuse.

Normalisation : L’émergence de normes (DES, plus tard AES) a permis la compatibilité et la mise en œuvre généralisée du chiffrement.

Cryptographie asymétrique : Le concept de clé publique a résolu le problème fondamental de la transmission sécurisée de clés secrètes pour le chiffrement symétrique sur des canaux non sécurisés. Cela a ouvert la voie au commerce électronique sécurisé, aux signatures numériques et à des protocoles sécurisés comme SSL/TLS.

Augmentation de la puissance de calcul : A permis l’utilisation d’algorithmes de plus en plus complexes et résistants, mais a également créé une menace pour les chiffres plus anciens.

3. Méthodes et algorithmes de cryptographie

La cryptographie moderne repose sur des algorithmes mathématiques complexes. Ils peuvent être divisés en plusieurs catégories principales.

Cryptographie symétrique et asymétrique

Ce sont deux approches fondamentales du chiffrement :

| Cryptographie symétrique (Chiffrement à clé secrète) : | Cryptographie asymétrique (Chiffrement à clé publique) : | |

| Principe | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analogie | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Avantages | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Inconvénients | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Exemples d’algorithmes | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (« Grasshopper », « Magma » – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

Comment fonctionnent-ils ensemble ? Une approche hybride est souvent utilisée : la cryptographie asymétrique est appliquée pour l’échange sécurisé de la clé secrète, et ensuite cette clé est utilisée pour le chiffrement rapide du volume principal de données avec un algorithme symétrique. C’est ainsi que fonctionne HTTPS/TLS.

Principaux algorithmes

En plus de ceux mentionnés, il est important de connaître les fonctions de hachage :

Fonctions de hachage cryptographiques

Ce sont des fonctions mathématiques qui transforment des données d’entrée de longueur arbitraire en une chaîne de sortie de longueur fixe (hachage, somme de hachage, « empreinte digitale » numérique). Propriétés :

- Unidirectionnalité : Il est pratiquement impossible de récupérer les données originales à partir du hachage.

- Déterminisme : La même entrée donne toujours le même hachage.

- Résistance aux collisions : Il est pratiquement impossible de trouver deux ensembles de données d’entrée différents produisant le même hachage (premier type – connaissant les données et le hachage, on ne peut pas trouver d’autres données avec le même hachage ; deuxième type – on ne peut pas trouver deux ensembles de données différents avec le même hachage).

- Effet Avalanche : Le moindre changement dans les données d’entrée entraîne un changement radical du hachage.

- Applications : Vérification de l’intégrité des données (vous avez téléchargé un fichier – vous avez comparé son hachage avec celui publié), stockage de mots de passe (ce ne sont pas les mots de passe eux-mêmes qui sont stockés, mais leurs hachages), signatures numériques (le hachage du document est signé), technologie blockchain (liaison de blocs, adresses de portefeuille).

- Exemples d’algorithmes : MD5 (dépassé, non sécurisé), SHA-1 (dépassé, non sécurisé), SHA-2 (SHA-256, SHA-512) – largement utilisé, SHA-3 – nouvelle norme, GOST R 34.11-2012 (« Streibog ») – norme russe.

Cryptographie quantique et ses perspectives

L’émergence de puissants ordinateurs quantiques pose une menace sérieuse pour la plupart des algorithmes asymétriques modernes (RSA, ECC), basés sur la difficulté de factoriser de grands nombres ou de calculer des logarithmes discrets. L’algorithme de Shor, exécuté sur un ordinateur quantique, pourra les casser en un temps raisonnable.

En réponse, deux directions évoluent :

Cryptographie post-quantique (Cryptographie post-quantique, PQC) : Développement de nouveaux algorithmes cryptographiques (à la fois symétriques et asymétriques) qui seront résistants aux attaques provenant à la fois des ordinateurs classiques et quantiques. Ces algorithmes sont basés sur d’autres problèmes mathématiques complexes (par exemple, sur des réseaux, des codes, des hachages, des équations multidimensionnelles). Un processus de normalisation actif est en cours (par exemple, la compétition NIST aux États-Unis).

Cryptographie quantique : Utilise les principes de la mécanique quantique non pas pour des calculs mais pour protéger des informations.

Distribution de Clé Quantique (QKD) : Permet à deux parties de créer une clé secrète partagée, tandis que toute tentative d’intercepter la clé changera inévitablement l’état quantique des particules transmises (photons) et sera détectée. Ce n’est pas un chiffrement en soi mais une méthode pour livrer des clés de manière sécurisée pour la cryptographie symétrique classique. Les technologies QKD existent déjà et sont mises en œuvre dans des projets pilotes.

Les perspectives de la cryptographie quantique et du PQC sont immenses, car elles assureront la sécurité des données dans l’ère future de l’informatique quantique.

Cryptographie et stéganographie

Ce sont deux techniques différentes pour cacher des informations :

Cryptographie : Cache le contenu du message, le rendant illisible sans clé. Le simple fait de transmettre un message chiffré n’est pas dissimulé.

La stéganographie (du grec ancien στεγανός — caché + γράφω — j’écris) : Cache la très existence d’un message secret. Le message est caché à l’intérieur d’un autre objet apparemment inoffensif (conteneur), par exemple, à l’intérieur d’une image, d’un fichier audio, d’une vidéo ou même d’un texte.

La cryptographie et la stéganographie peuvent être utilisées ensemble : le message secret est d’abord chiffré puis dissimulé dans le conteneur à l’aide de la stéganographie. Cela offre deux couches de protection.

Applications modernes de la cryptographie

La cryptographie est devenue une partie intégrante de l’infrastructure numérique, garantissant la sécurité dans divers domaines.

Cryptographie sur Internet et dans les messagers

TLS/SSL (Transport Layer Security / Secure Sockets Layer)

Le fondement d’un Internet sécurisé (HTTPS). Lorsque vous voyez https:// et l’icône de verrou dans le navigateur, cela signifie que TLS/SSL fonctionne :

- Authentifie le serveur (vérifie son certificat).

- Établit un canal sécurisé via un échange de clés (utilisant souvent des cryptographies asymétriques comme RSA ou ECC).

- Chiffre tout le trafic entre votre navigateur et le serveur (utilisant des algorithmes symétriques rapides comme AES), protégeant les identifiants, les mots de passe, les informations de carte de crédit et d’autres informations confidentielles.

Chiffrement de bout en bout (E2EE)

Utilisé dans des messagers sécurisés (Signal, WhatsApp, Threema, Telegram en partie). Les messages sont chiffrés sur le dispositif de l’expéditeur et ne peuvent être déchiffrés que sur le dispositif du destinataire. Même le serveur du fournisseur de messagerie ne peut pas lire le contenu des messages. Généralement implémenté à l’aide d’une combinaison d’algorithmes asymétriques et symétriques.

DNS sur HTTPS (DoH) / DNS sur TLS (DoT)

Chiffrement des requêtes DNS pour cacher au fournisseur ou aux observateurs extérieurs quels sites Web vous visitez.

Email sécurisé (PGP, S/MIME)

Permet le chiffrement du contenu des emails et l’utilisation de signatures numériques pour l’authentification de l’expéditeur et la confirmation de l’intégrité.

Signature électronique, sécurité bancaire

Signature électronique (digitale) (ES/DS)

Un mécanisme cryptographique qui permet de confirmer la paternité et l’intégrité d’un document électronique.

Comment ça marche : Un hachage du document est créé, qui est ensuite chiffré avec la clé privée de l’expéditeur. Le destinataire, utilisant la clé publique de l’expéditeur, déchiffre le hachage et le compare avec le hachage qu’il a calculé lui-même à partir du document reçu. Si les hachages correspondent, cela prouve que le document a été signé par le propriétaire de la clé privée et n’a pas été modifié après la signature.

Applications : Flux de documents légalement significatifs, présentation de rapports à des organismes gouvernementaux, participation à des enchères électroniques, confirmation de transactions.

Sécurité bancaire : La cryptographie est omniprésente ici :

Banque en ligne : Protection de session via TLS/SSL, chiffrement de la base de données client, utilisation de l’authentification multi-facteurs avec des éléments cryptographiques (par exemple, mots de passe à usage unique).

Cartes bancaires (EMV) : La puce de la carte contient des clés cryptographiques et effectue des opérations d’authentification de la carte avec le terminal et la banque, empêchant le clonage.

Systèmes de paiement (Visa, Mastercard, Mir) : Utilisent des protocoles cryptographiques complexes pour l’autorisation des transactions et la protection des données.

DAB (Distributeurs Automatiques de Billets) : Chiffrement de la communication avec le centre de traitement, protection des codes PIN (le bloc PIN est chiffré).

Sécurité des transactions : L’importance de la cryptographie est particulièrement élevée lorsqu’il s’agit d’actifs numériques. Les plateformes de trading de cryptomonnaies doivent fournir le plus haut niveau de protection pour les fonds et les données des utilisateurs, en utilisant des méthodes cryptographiques avancées pour protéger les portefeuilles, les transactions et les comptes utilisateurs. Assurez-vous que la plateforme que vous choisissez respecte les normes de sécurité modernes.

Cryptographie dans les entreprises et les structures gouvernementales

Protection des données d’entreprise : Chiffrement des bases de données confidentielles, documents, archives à la fois au repos et en transit. Cela aide à prévenir les dommages causés par les violations de données et à respecter les exigences légales (par exemple, le RGPD, la Loi fédérale-152 « Sur les données personnelles »).

Communication sécurisée : Utilisation de VPN pour un accès à distance sécurisé pour les employés au réseau d’entreprise, chiffrement des emails d’entreprise et de la messagerie instantanée.

Gestion documentaire sécurisée : Mise en œuvre de systèmes de gestion documentaire électroniques (EDMS) utilisant des signatures électroniques pour donner force légale aux documents et garantir leur intégrité et leur paternité.

Secrets d’État et communication sécurisée : Les structures gouvernementales utilisent des moyens cryptographiques certifiés pour protéger les informations confidentielles et assurer une communication sécurisée entre les agences.

Systèmes de gestion des accès : Des méthodes cryptographiques (par exemple, des jetons, des cartes intelligentes) sont utilisées pour l’authentification des utilisateurs et la gestion de leurs droits d’accès aux systèmes d’information et aux objets physiques.

Cryptographie dans les systèmes d’entreprise russes (1C)

En Russie, la plateforme populaire « 1C:Enterprise » et d’autres systèmes d’entreprise sont souvent intégrés à des moyens de protection de l’information cryptographique (CIPM), tels que CryptoPro CSP or VipNet CSP. Ceci est nécessaire pour :

La soumission de rapports électroniques : La formation et la soumission des rapports fiscaux, comptables et autres aux autorités réglementaires (FNS, PFR, FSS) nécessitent l’utilisation d’une signature électronique qualifiée.

Flux de documents électronique (EDF) : Échange de documents légalement significatifs (factures, actes, contrats) avec des contreparties via des opérateurs EDF.

Participation aux marchés publics : Travailler sur des plateformes de trading électroniques (ETP) nécessite une signature électronique.

Protection des données : Certaines configurations de 1C et d’autres systèmes peuvent utiliser des moyens cryptographiques de protection de l’information (CMI) pour chiffrer des bases de données ou des enregistrements individuels.

L’intégration avec la CMI permet de se conformer à la législation russe et garantit la sécurité des processus commerciaux directement depuis l’interface familière du système corporatif.

Cryptographie dans le monde

Le développement et la réglementation de la cryptographie ont leurs particularités dans différents pays, mais des tendances générales et la coopération internationale jouent également un rôle important.

Réalisations russes et services de cryptographie (FSB, GOST)

La Russie a une longue et solide histoire dans le domaine de la cryptographie, enracinée dans l’école mathématique soviétique.

Contexte historique : Les mathématiciens soviétiques ont apporté des contributions significatives à la théorie du codage et à la cryptographie, bien que de nombreux développements soient restés classifiés pendant longtemps :

Normes d’état (GOST): La Russie a ses propres normes cryptographiques développées et approuvées par l’état. Normes clés actives :

- GOST R 34.12-2015 : Norme pour le chiffrement symétrique par blocs, incluant deux algorithmes – ‘Kuznetschik’ (128 bits) et ‘Magma’ (64 bits, développement de l’ancien GOST 28147-89).

- GOST R 34.10-2012 : Norme pour les algorithmes de formation et de vérification de signatures numériques électroniques basées sur des courbes elliptiques.

- GOST R 34.11-2012 : La norme de l’algorithme de hachage cryptographique « Streebog » (avec une longueur de hachage de 256 ou 512 bits). L’utilisation des GOST est obligatoire pour protéger l’information dans les systèmes d’information d’état, lors de la manipulation de secrets d’état, et est souvent requise pour l’interaction avec les organes gouvernementaux (par exemple, lors de l’utilisation de signatures électroniques qualifiées).

Autorités réglementaires. Un rôle clé dans la réglementation de la cryptographie en Russie est joué par :

- FSB de Russie (Service fédéral de sécurité) : Il licence les activités dans le domaine du développement, de la production, de la distribution et de la maintenance des outils de chiffrement (cryptographiques), ainsi que certifie ces outils pour leur conformité aux exigences de sécurité. Le FSB approuve également les normes cryptographiques.

- FSTEC de Russie (Service fédéral de contrôle technique et d’exportation) : Régule les questions de protection de l’information technique, y compris les méthodes non cryptographiques, mais ses activités sont étroitement liées à la cryptographie dans le cadre d’une protection globale.

Développeurs russes : Il existe de nombreuses entreprises dans le pays spécialisées dans le développement d’outils et de solutions de protection de l’information cryptographique dans le domaine de la sécurité de l’information (par exemple, CryptoPro, InfoTeKS, Code de sécurité)

USA : Historiquement, un des leaders en cryptographie.

- NIST (Institut national des normes et de la technologie) : Joue un rôle clé dans la normalisation des algorithmes cryptographiques utilisés dans le monde entier (DES, AES, série SHA). Actuellement, un concours est organisé pour sélectionner des normes de cryptographie post-quantique.

- NSA (Agence nationale de sécurité) : Impliquée historiquement dans le développement et l’analyse de la cryptographie, suscitant parfois des controverses sur une influence possible sur les normes.

École académique forte et secteur privé : De nombreuses universités et entreprises technologiques mènent des recherches avancées.

Europe : Développe activement sa propre expertise et ses normes.

- ENISA (Agence de l’Union Européenne pour la cybersécurité) : Agence de cybersécurité de l’UE promouvant les meilleures pratiques et normes.

- RGPD (Règlement général sur la protection des données) : Bien qu’il ne prescrive pas directement des algorithmes spécifiques, il exige l’adoption de mesures techniques adéquates pour protéger les données personnelles, où le chiffrement joue un rôle important.

Centres nationaux : Des pays comme l’Allemagne, la France et le Royaume-Uni ont de solides centres nationaux de cybersécurité et des traditions cryptographiques.

Chine : Vise une souveraineté technologique en cryptographie.

Normes propriétaires : Développe et promeut ses algorithmes cryptographiques nationaux (par exemple, SM2, SM3, SM4).

Contrôle d’État : Réglementation stricte de l’utilisation de la cryptographie dans le pays.

Recherche active : Investissements significatifs dans la recherche, y compris dans les technologies quantiques et la cryptographie post-quantique.

Normes de cryptographie internationales

En plus des normes nationales (GOST, NIST, SM chinois), il existe également des normes internationales :

- ISO/IEC (Organisation internationale de normalisation / Commission électrotechnique internationale) : Développe des normes dans le domaine des technologies de l’information et de la sécurité, y compris la cryptographie (par exemple, norme ISO/IEC 18033 – chiffrement, ISO/IEC 9797 – codes MAC, ISO/IEC 11770 – gestion des clés).

- IETF (Internet Engineering Task Force) : Développe des normes pour l’internet, y compris des protocoles cryptographiques (TLS, IPsec, PGP).

- IEEE (Institut des ingénieurs électriciens et électroniciens) : Normalise les aspects cryptographiques dans les technologies de réseau (par exemple, dans les normes Wi-Fi).

Bien que les normes nationales soient importantes, les normes internationales garantissent la compatibilité et la confiance dans les systèmes de communication et d’échange commerciaux mondiaux.

Cryptographie en tant que profession

Avec la dépendance croissante du monde aux technologies numériques, la demande de spécialistes en cryptographie et en sécurité de l’information augmente constamment.

Professions et compétences recherchées

Les spécialistes dont le travail est lié à la cryptographie peuvent occuper divers postes :

Cryptographe (chercheur) : Engagé dans le développement de nouveaux algorithmes et protocoles cryptographiques, analysant leur robustesse, recherchant dans le domaine de la cryptographie post-quantique. Nécessite une connaissance approfondie des mathématiques (théorie des nombres, algèbre, théorie des probabilités, théorie de la complexité).

Cryptanalyste : Spécialisé dans l’analyse et le piratage des systèmes de cryptage et des cryptosystèmes existants. Travaille à la fois du côté « défense » (cherchant des vulnérabilités pour leur élimination) et dans les services spéciaux.

Ingénieur en sécurité de l’information / Spécialiste en sécurité de l’information : Applique les outils cryptographiques en pratique pour protéger les systèmes et les données. S’engage dans la mise en œuvre et la configuration de systèmes de protection cryptographique, VPN, PKI (infrastructure à clé publique), systèmes de chiffrement, gestion des clés et surveillance de la sécurité.

Développeur de logiciels sécurisés : Un programmeur qui comprend la cryptographie et sait comment utiliser correctement les bibliothèques et API cryptographiques pour créer des applications sécurisées.

Pentester (spécialiste des tests d’intrusion) : Recherche des vulnérabilités dans les systèmes, y compris les abus de la cryptographie, pour remédiation ultérieure.

Compétences clés :

- Connaissances fondamentales en mathématiques.

- Compréhension du fonctionnement des algorithmes et protocoles cryptographiques.

- Compétences en programmation (Python, C++, Java sont souvent recherchés).

- Connaissance des technologies et protocoles de mise en réseau.

- Compréhension des systèmes d’exploitation.

- Pensée analytique, capacité à résoudre des tâches non standard.

- Attention aux détails.

- Auto-éducation continue (le domaine évolue rapidement).

Où étudier la cryptographie

Vous pouvez obtenir une formation dans le domaine de la cryptographie dans divers établissements d’enseignement :

Universités : De nombreuses universités mondiales de premier plan (MIT, Stanford, ETH Zurich, EPFL, Technion, etc.) ont de solides programmes et groupes de recherche dans le domaine de la cryptographie et de la cybersécurité.

Plateformes en ligne : Coursera, edX et Udacity proposent des cours de professeurs et d’universités de premier plan du monde entier.

Travail et carrière dans le domaine de la sécurité de l’information

Une carrière en cybersécurité et en cryptographie offre de nombreux chemins :

Secteurs : Entreprises informatiques, fintech (banques, systèmes de paiement, plateformes de cryptomonnaie – échanges), entreprises de télécommunications, organes gouvernementaux (services de renseignement, régulateurs), industrie de la défense, entreprises de conseil (audit de cybersécurité, pentesting), grandes corporations dans n’importe quel secteur.

Croissance : En général, en commençant par des postes de spécialiste/ingénieur junior, avec l’expérience vous pouvez progresser vers des postes de spécialiste senior, responsable du département de cybersécurité, architecte de la sécurité, consultant, ou passer dans la recherche.

Demande : La demande de spécialistes qualifiés en cybersécurité reste constamment élevée et continue de croître en raison de la montée des menaces cybernétiques et de la numérisation.

Salaires : Les niveaux de salaire dans le domaine de la cybersécurité sont généralement supérieurs à la moyenne du marché IT, en particulier pour les spécialistes expérimentés ayant une connaissance approfondie de la cryptographie.

C’est un domaine dynamique et intellectuellement stimulant qui nécessite un développement continu, mais offre des défis intéressants et de bonnes perspectives de carrière.

Conclusion

La cryptographie n’est pas simplement un ensemble de formules complexes ; c’est une technologie fondamentale qui garantit la confiance et la sécurité dans notre monde de plus en plus numérique. De la protection de la correspondance personnelle et des transactions financières à la gestion des systèmes gouvernementaux et des technologies de pointe comme la blockchain, son impact est immense. Nous avons retracé son parcours des errances anciennes à l’informatique quantique, examiné les principales méthodes et algorithmes, et observé son application en Russie et à l’étranger.

Comprendre les bases de la cryptographie devient une compétence importante non seulement pour les spécialistes de la cybersécurité, mais aussi pour tout utilisateur qui souhaite aborder la protection de ses données en ligne avec conscience. Le développement de la cryptographie se poursuit ; de nouveaux défis (ordinateurs quantiques) et de nouvelles solutions (algorithmes post-quantiques, QKD) émergent. Ce domaine dynamique de la science et de la technologie continuera de façonner un avenir numérique sûr. Nous espérons que cet article vous a aidé à mieux comprendre le monde de la cryptographie et son importance. Prenez soin de votre sécurité numérique et utilisez des outils fiables et plates-formes cryptographiques pour vos activités en ligne.

Réponses aux questions fréquemment posées (FAQ)

Que faire en cas d’erreur de cryptographie ?

Que faire lorsque vous rencontrez une erreur de cryptographie ? « Erreur de cryptographie » est un message général qui peut survenir dans diverses situations (lors de l’utilisation de signatures électroniques, de la connexion à un site, de l’utilisation de matériel cryptographique). Les causes peuvent être diverses : par exemple, des problèmes avec le certificat (il a expiré)

Que faire : Redémarrer le programme ou l’ordinateur.

Vérifier la date d’expiration du certificat et son statut.

Mettre à jour le matériel cryptographique, le navigateur, le système d’exploitation.

Vérifier les paramètres du matériel cryptographique selon les instructions.

Essayer d’utiliser un autre navigateur (si l’erreur se produit dans celui-ci).

Se référer à la documentation du logiciel utilisé ou contacter le support technique.

Si cela concerne une signature électronique, contacter l’autorité de certification qui a délivré la signature.

Qu’est-ce qu’un module cryptographique ?

Un module cryptographique est un composant matériel ou logiciel spécifiquement conçu pour effectuer des opérations cryptographiques (chiffrement, déchiffrement, génération de clés, calcul de hachage, création et vérification de signatures électroniques).

Leçons sur la cryptographie pour les collégiens et les étudiants. Où les trouver ?

Étudier l’histoire : Les ciphers de César, les ciphers de Vigenère – un excellent début pour comprendre les principes de base.

Résoudre des problèmes et des énigmes : Il existe des plateformes en ligne avec des tâches cryptographiques de difficulté variable (par exemple, CryptoHack, compétitions CTF).

Lire de la littérature vulgarisée : Des livres de Simon Singh (« The Code Book ») ou Bruce Schneier (« Cryptographie Appliquée » – plus complexes) peuvent être intéressants.

Visiter le musée de la cryptographie (si possible).

Étudier les mathématiques : Algèbre, théorie des nombres, théorie des probabilités – le fondement de la cryptographie.

Programmes simples : Essayez de mettre en œuvre des ciphers simples (César, Vigenère) dans n’importe quel langage de programmation.

Cours en ligne pour débutants : Des cours d’introduction sont disponibles sur Coursera, Stepik et d’autres plateformes.

Rejoignez MEXC et commencez à trader dès aujourd'hui

S'inscrire