你有沒有想過你的消息在通訊軟體中是如何保持私密的?或者一個線上商店是如何知道你在付款的時候不是一個詐騙者?這一切都得益於一種看不見但強大的力量——加密學。在當今這個數位科技滲透的世界中,從安全的線上銀行到通信的私密性,甚至是運行, 加密貨幣,加密學扮演著關鍵角色。這篇文章是你進入加密學世界的詳細指南:我們將以簡單的術語分析它的本質,深入它的歷史,探索方法和算法,檢視現代應用,了解俄羅斯和世界的發展,甚至探討這個迷人領域的職業。

簡單來說,加密學是什麼

加密學不僅僅是加密;它是一整套關於確保保密性、數據完整性、身份驗證和不可否認性的科學。讓我們仔細看看。

加密學的本質和重要性

想像一下,你有一個需要以這樣的方式傳遞給朋友的秘密消息,以便沒人能讀到它。你可以創建自己的“密碼”,例如,通過用字母表中的下一個字母來替換每個字母。這是一個簡單的加密學例子。

更正式地說, 加密學(來自古希臘語κρυπτός——隱藏和 γράφω——寫) 是確保數據安全的方法的科學,通過轉換它來實現。

加密學的主要目標:

- 保密性: 保證信息僅對授權人員可訪問。沒有人應該閱讀你的加密消息。

- 數據完整性: 保證信息在傳輸或存儲過程中沒有被更改(無論是意外還是故意)。

- 身份驗證: 驗證數據來源或用戶的真實性。如何保證消息來自你的朋友,而不是攻擊者?

- 不可否認的著作權(不可否認): 保證發送方無法在後續否認已發送消息或交易。

加密學在現代世界的重要性是巨大的。沒有它,安全的金融操作、國家和企業的保護通信、個人通信的私密性,甚至創新技術的運行,比如 區塊鏈, 智能合約 和加密貨幣(例如 比特幣).

使用的地方和原因

加密學無處不在,經常在不知不覺中發揮作用:

- 安全網站(HTTPS): 瀏覽器地址欄中的鎖定圖標表示你與網站之間的連接通過加密協議(TLS/SSL)進行安全保護,並加密你和服務器之間的數據(登錄、密碼、卡片詳細信息)。

- 通訊軟體: 像Signal、WhatsApp和Telegram這樣的應用程式使用端到端加密,以便只有你和你的通訊對象能閱讀對話。

- 電子郵件: PGP或S/MIME協議允許你加密消息並放置數字簽名。

- 無線網絡: WPA2/WPA3協議使用加密學來保護你的家庭或企業無線網絡免受未經授權的訪問。

- 銀行卡: 卡上的芯片(EMV)使用加密算法進行卡片身份驗證和交易保護。

- 線上銀行和付款: 所有操作都由多層加密系統保護。

- 數字簽名: 用於確認文件的真實性和著作權。

- 加密貨幣: 區塊鏈作為大多數 加密貨幣的基礎,積極利用加密雜湊函數和數字簽名來確保交易的安全性、透明性和不可變性。理解加密學的基本知識有助於更好地導航數字資產的世界。

- 數據保護: 硬盤、數據庫、檔案的加密以防止信息洩漏。

- VPN(虛擬私人網絡): 加密的互聯網流量以確保通過公共網絡連接時的匿名性和安全性。

加密學和加密:有什麼區別

雖然這些術語經常被用作同義詞,但這並不完全準確。

- 加密: 這 是將可讀的資訊(明文)轉換為不可讀格式(密文)的過程,使用特定算法和密鑰。解密則是反向過程。 of transforming readable information (plaintext) into an unreadable format (ciphertext) using a specific algorithm and key. Decryption is the reverse process.

- 加密學: 這是更廣泛的 科學領域,它不僅包括加密算法的開發和分析,還包括:

- 密碼分析: 破解密碼的方法科學。

- 協議: 開發安全互動手段(例如,TLS/SSL,密鑰交換協議)。

- 密鑰管理: 安全創建、分發、存儲和撤銷加密密鑰。

- 雜湊函數: 創建數據的“數字指紋”以驗證其完整性。

- 數字簽名: 確認著作權和完整性的方法。

因此,加密是加密學最重要的工具之一,但不是所有加密學都僅限於加密。

加密學的歷史

加密學的發展歷經千年——從簡單的字母置換到支撐現代數位安全的最複雜數學算法。

從古代到現代的簡要概述

古代世界: 已知的最早加密例子可追溯到古埃及(公元前1900年),當時使用了非標準的象形文字。在古代斯巴達(公元前5世紀)他們使用了 圓柱密碼 ——一根特定直徑的棒子,圍繞上了紙條;消息寫在棒子上,然後展開紙條,字母顯示為一組混亂的字母。只有用同樣直徑的圓柱密碼重繞紙條才能閱讀。

古代和中世紀: 著名的 凱薩密碼 (公元前1世紀)——簡單的字母固定位置移位。阿拉伯學者(例如,阿爾-金迪,公元9世紀)透過開發頻率分析——通過計算密文中字母的頻率來破解簡單替代密碼,做出了重大貢獻。在歐洲,多字母密碼如 維基尼爾密碼 (16世紀)開始流行,並被長期認為是不可破解的(“無法解讀的密碼”)。

現代時期和第一次世界大戰: 電報的發展促進了更複雜密碼的創造。在第一次世界大戰期間,加密學發揮了重要角色;例如,英國的密碼分析師破譯了 齊默曼電報 是美國參戰的原因之一。

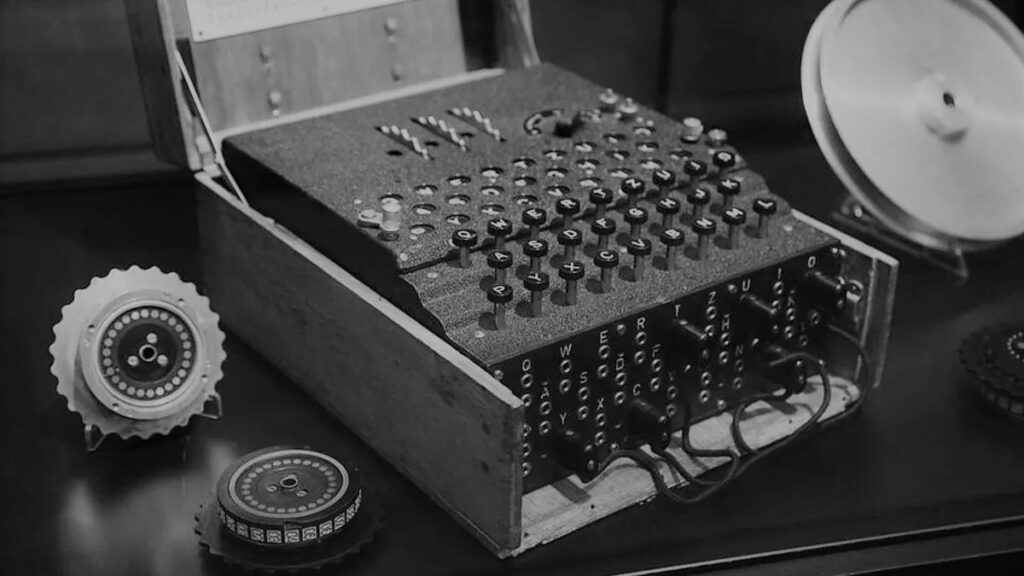

第二次世界大戰: 這個時期成為機械加密的黃金時代。德國的密碼機 “恩尼格瑪” 及其被盟軍(主要是波蘭和英國數學家,包括艾倫·圖靈在布萊奇利公園)破解,對戰爭的進程產生了重大影響。日本使用的“紫色”機也被美國破譯。

計算機時代: 計算機的出現徹底改變了這個領域。1949年,克勞德·香農發表了《保密系統的通信理論》一文,奠定了現代加密學的理論基礎。在1970年代, DES(數據加密標準)被開發出來, 這是第一個被廣泛接受的對稱加密標準。1976年,惠特菲爾德·迪菲和馬丁·赫爾曼提出了一個革命性概念 公共密鑰加密學,不久後出現了算法 RSA (Rivest,Shamir,Adleman),這至今仍被廣泛使用。

以往的標誌性密碼

迷失: 一種類型的排列密碼的例子。秘密是棒的直徑。通過反覆試驗容易破解。

凱薩密碼: 一種類型的簡單替代密碼,字母有移位。密鑰是移位的數量(對於俄語字母總共32種變體)。通過暴力破解或頻率分析來破解。

維基尼爾密碼: 一種類型的多字母密碼,使用關鍵字來確定每一步的移位。對簡單頻率分析有顯著抗性。由查爾斯·巴貝奇和弗里德里希·卡西斯基在19世紀破解。

恩尼格瑪機: 一種具有轉子、控制台和反射器的電機裝置。它創造了一種非常複雜的多字母密碼,隨著每個字母的變化而變化。破解它需要巨大計算(在當時)和智力上的努力。

轉向數位加密

數位加密和古典加密的主要區別在於數學和計算能力的使用。而不是機械裝置和手動操作,來了基於數論、代數和概率論的複雜算法。這一過渡的要點:

形式化: 香農的工作為加密學提供了嚴謹的數學基礎。

標準化: 標準的出現(DES,後來的AES)允許加密的兼容性和廣泛實施。

非對稱加密學: 公共密鑰的概念解決了在不安全通道上安全傳輸對稱加密的密鑰的根本問題。這為安全電子商務、數字簽名以及如SSL/TLS等安全協議鋪平了道路。

計算能力的提升: 使得使用越來越複雜的和抗暴力破解的算法成為可能,但同時也對舊的密碼造成威脅。

3. 加密學的方法和算法

現代加密學依賴於複雜的數學算法。可以分為幾個主要類別。

對稱和非對稱加密

這是兩種基本的加密方法:

| 對稱加密(秘密密鑰加密): | 非對稱加密(公共密鑰加密): | |

| 原則 | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| 類比 | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| 優點 | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| 缺點 | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| 算法的例子 | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (“Grasshopper”, “Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

它們是如何一起工作的? 通常使用混合方法:使用非對稱加密來安全交換密鑰,然後利用該密鑰使用對稱算法快速加密主要的數據量。這就是HTTPS/TLS的運作方式。

主要算法

除了提到的之外,還需要了解雜湊函數:

加密雜湊函數

這些是將任意長度的輸入數據轉換為固定長度的輸出字符串(雜湊、雜湊和“數字指紋”的數學函數)。 特性:

- 單向性: 從雜湊恢復原始數據幾乎不可能。

- 確定性: 相同的輸入總是產生相同的雜湊。

- 抵抗碰撞: 幾乎不可能找到兩組不同的輸入數據產生相同的雜湊(第一種類型——知道數據和雜湊,無法找到其他具有相同雜湊的數據;第二種類型——無法找到兩組具有相同雜湊的數據)。

- 雪崩效應: 輸入數據的最輕微變化會導致雜湊的根本變化。

- 應用: 數據完整性驗證(下載文件——將其雜湊與發布的雜湊進行比較)、密碼存儲(存儲的不是密碼本身,而是它們的雜湊)、數字簽名(文件的雜湊被簽名)、區塊鏈技術(區塊鏈接,錢包地址)。

- 算法的例子: MD5(過時,不安全)、SHA-1(過時,不安全)、 SHA-2(SHA-256,SHA-512) ——廣泛使用, SHA-3 ——新標準,GOST R 34.11-2012(“Streibog”)——俄羅斯標準。

量子加密學及其前景

強大的 量子計算機的出現 給大多數現代的非對稱算法(RSA,ECC)帶來了嚴重的威脅,這些算法基於因數分解大數字或計算離散對數的困難。舒爾的算法在量子計算機上執行,將能夠在合理的時間內破解它們。

作為回應,有兩個方向正在發展:

後量子加密學(後量子加密學,PQC): 開發新的加密算法(無論是對稱還是非對稱),這些算法將抵抗來自經典和量子計算機的攻擊。這些算法基於其他複雜的數學問題(例如,基於格、代碼、雜湊、多維方程)。目前正在進行積極的標準化過程(例如,在美國的NIST競賽)。

量子加密學: 使用量子力學的原則來保護信息,而不是進行計算。

量子密鑰分發(QKD): 允許兩個方創建共享的秘密密鑰,任何攔截該密鑰的企圖將不可避免地改變傳輸粒子(光子)的量子狀態並被檢測。這本身並不是加密,而是將密鑰安全地交付給古典對稱加密學的一種方法。QKD技術已經存在並在試驗項目中實施。

量子加密學和PQC的前景是巨大的,因為它們將確保在未來量子計算時代的數據安全。

加密學和隱寫術

這是兩種不同的信息隱藏技術:

加密學: 隱藏 消息的內容,使其在沒有密鑰的情況下無法閱讀。傳輸加密消息的行為本身並不隱藏。 隱寫術(來自古希臘語 στεγανός——隱藏 + γράφω——我寫):

Steganography (from ancient Greek στεγανός — hidden + γράφω — I write): 隱藏 秘密消息的存在。 這條消息隱藏在另一個看似無害的物體(容器)中,例如,在圖像、音頻文件、視頻或甚至文本中。

加密學和隱寫術可以一起使用:首先加密秘密消息,然後使用隱寫術將其隱藏在容器中。這提供了兩層保護。

加密學的現代應用

加密學已成為數位基礎設施的組成部分,確保各個領域的安全性。

互聯網和通訊軟體中的加密學

TLS/SSL(傳輸層安全性/安全套接字層)

安全互聯網的基礎(HTTPS)。當你看到https://和瀏覽器中的鎖定圖標時,這意味著TLS/SSL正在運作:

- 驗證服務器(驗證其證書)。

- 通過密鑰交換建立安全通道(通常使用非對稱加密,如RSA或ECC)。

- 加密瀏覽器和服務器之間的所有流量(使用快速的對稱算法,如AES),保護登錄、密碼、信用卡信息和其他機密信息。

端到端加密(E2EE)

用於安全的通訊軟體(Signal、WhatsApp、Threema、部分Telegram)。消息在發送者的設備上被加密,只能在接收者的設備上解密。即使是通訊軟體提供者的服務器也無法閱讀消息的內容。通常使用非對稱和對稱算法的組合實施。

透過HTTPS的DNS(DoH)/透過TLS的DNS(DoT)

加密DNS請求,以隱藏你訪問的網站,防止服務提供商或外部觀察者得知。

安全電子郵件(PGP,S/MIME)

允許對電子郵件內容進行加密並使用數字簽名進行發件人身份驗證和完整性確認。

電子簽名、銀行安全性

電子(數位)簽名(ES/DS)

一種加密機制,使你能夠確認電子文件的著作權和完整性。

它的工作原理: 創建文檔的雜湊,然後使用發件人的私鑰進行加密。接收者使用發件人的公鑰解密該雜湊,並將其與自己從接收到的文檔計算的雜湊進行比較。如果雜湊匹配,這證明該文檔由擁有私鑰的擁有者簽名,並在簽名後沒有被更改。

應用: 法律上重要的文件流,向政府機構提交報告,參與電子招標,確認交易。

銀行安全性: 加密學在這裡無處不在:

線上銀行: 通過TLS/SSL的會話保護、客戶數據庫加密、使用帶有加密元素的多因素身份驗證(例如,一次性密碼)。

銀行卡(EMV): 卡片芯片包含加密密鑰,並執行與終端和銀行的身份驗證操作,防止克隆。

支付系統(Visa,Mastercard,Mir): 使用複雜的加密協議進行交易授權和數據保護。

自動提款機(ATM): 對處理中心的通信進行加密,保護密碼(密碼區塊被加密)。

交易安全性: 在處理數位資產時,加密學的重要性特別高。加密貨幣交易平台必須提供最高水平的保護,以便使用先進的加密方法來保護錢包、交易和用戶賬戶。確保你選擇的平台符合現代安全標準。

商業和政府結構中的加密學

企業數據的保護: 對機密數據庫、文件、檔案進行加密,無論是在靜止狀態下還是傳輸過程中。這有助於防止因數據洩漏造成的損害,並遵循法律要求(例如GDPR、聯邦法-152“個人數據法”)。

安全通信: 使用VPN為員工提供安全的遠程訪問到企業網絡,加密企業電子郵件和即時消息。

安全的文件管理: 實施電子文件管理系統(EDMS),使用電子簽名使文件具有法律效力,並確保其完整性和著作權。

國家機密和安全通信: 政府機構使用經過認證的加密手段來保護機密信息,並確保機構間的安全通信。

訪問管理系統: 採用加密方法(例如,令牌、智能卡)來進行用戶身份驗證並管理他們對信息系統和物理對象的訪問權限。

俄羅斯企業系統中的加密學 (1C)

在俄羅斯,流行的平台“1C:Enterprise”和其他企業系統通常與 加密信息保護手段(CIPM)集成,例如 CryptoPro CSP or VipNet CSP。這是必要的:

提交電子報告: 向監管機構(FNS、PFR、FSS)提交稅務、會計及其他報告的程序需要使用合格的電子簽名。

電子文件流(EDF): 通過EDF運營商與對方交換法律上重要的文件(發票、行為、合同)。

參加政府採購: 在電子交易平台(ETP)上工作需要電子簽名。

數據保護: 某些1C和其他系統的配置可以使用加密手段(CMI)來加密數據庫或個別記錄。

與CMI的整合使得符合俄羅斯法律,並確保業務流程的安全,直接來自企業系統的熟悉界面。

世界上的密碼學

密碼學的發展和規範在不同國家有其特殊性,但總體趨勢和國際合作也扮演著重要角色。

俄羅斯的成就與密碼學服務(FSB、GOST)

俄羅斯在密碼學領域有著悠久而強大的歷史,源於蘇聯的數學學派。

歷史背景: 蘇聯數學家對編碼理論和密碼學作出了重要貢獻,儘管許多發展長期保持機密:

國家標準(GOST): 俄羅斯擁有由國家開發和批准的自己的密碼標準。主要活躍的標準:

- GOST R 34.12-2015: 對稱區塊加密的標準,包括兩個算法 – ‘Kuznetschik’(128位)和’Magma’(64位,舊GOST 28147-89的開發)。

- GOST R 34.10-2012: 基於橢圓曲線的電子數字簽名的生成和驗證算法標準。

- GOST R 34.11-2012: 密碼哈希算法”Streebog”的標準(哈希長度為256或512位)。在國家信息系統中保護信息時,GOST的使用是強制性的,在處理國家機密時也是常見要求,通常在與政府機構互動時(例如,使用合格電子簽名)時也是如此。

監管機構在俄羅斯,監管密碼學的關鍵角色由以下機構擔任:

- 俄羅斯聯邦安全局(FSB): 它授權在加密(密碼學)工具的開發、製造、分發和維護領域的活動,並對這些工具的安全要求符合性進行認證。FSB還批准密碼標準。

- 俄羅斯FSTEC (聯邦技術和出口控制局): 監管技術信息保護問題,包括非加密方法,但其活動在全面保護的框架內與密碼學密切相關。

俄羅斯開發者:國內有許多專門從事加密信息保護工具和解決方案的公司,例如CryptoPro、InfoTeKS、Security Code

美國: 歷史上是密碼學的領導者之一。

- NIST(國家標準與技術研究院): 在全球範圍內進行密碼算法標準化方面發揮了關鍵作用(DES、AES、SHA系列)。目前正在進行競賽以選擇後量子密碼學標準。

- NSA(國家安全局): 歷史上參與了密碼學的開發和分析,偶爾會引發對其標準可能影響的爭議。

強大的學術學派和私營部門: 許多大學和技術公司正在進行前沿研究。

歐洲: 積極開發自己的專業知識和標準。

- ENISA(歐盟網絡安全局): EU網絡安全機構促進最佳實踐和標準。

- GDPR(通用數據保護條例): 雖然它沒有直接規定具體算法,但要求採取適當的技術措施來保護個人數據,其中加密起著重要作用。

國家中心: 德國、法國和英國等國擁有強大的國家網絡安全中心和密碼學傳統。

中國: 瞄準在密碼學領域的技術主權。

專有標準: 開發並推廣其國家密碼算法(例如,SM2、SM3、SM4)。

國家控制: 對國內密碼學使用的嚴格監管。

積極研究: 對於包括量子技術和後量子密碼學在內的研究有著重大投資。

國際密碼學標準

除了國家標準(GOST、NIST、中國的SM)外,還存在國際標準:

- ISO/IEC(國際標準化組織/國際電工委員會): 在信息技術和安全領域,包括密碼學(例如,ISO/IEC 18033標準-加密,ISO/IEC 9797-MAC碼,ISO/IEC 11770-密鑰管理)中開發標準。

- IETF(互聯網工程任務組): 開發包括密碼協議(TLS、IPsec、PGP)在內的互聯網標準。

- IEEE(電氣和電子工程師學會): 在網絡技術中標準化密碼學方面(例如,在Wi-Fi標準中)。

儘管國家標準很重要,但國際標準確保了全球通信和貿易系統的兼容性和信任。

密碼學作為一種職業

隨著世界對數字技術的依賴增長,對密碼學和信息安全專家的需求不斷增加。

需求職業和技能

與密碼學相關的專家可以擔任各種職位:

密碼學研究員: 從事新密碼算法和協議的開發,分析其抗干擾性,研究後量子密碼學。需要對數學(數論、代數、概率論、複雜性理論)有深入了解。

密碼分析師: 專注於現有加密和密碼系統的分析和破解。同時在“防守方”(尋找漏洞以便消除)和特殊服務上工作。

信息安全工程師/信息安全專家: 實際應用密碼工具來保護系統和數據。從事密碼保護系統、VPN、PKI(公鑰基礎設施)、加密系統、密鑰管理和安全監控的實施和配置。

安全軟體開發者: 一個了解密碼學的程序員,知道如何正確使用密碼庫和API來創建安全的應用程序。

滲透測試專家: 尋找系統中的漏洞,包括密碼學的誤用,以便後續修復。

關鍵技能:

- 對數學的基本知識。

- 理解密碼算法和協議的運作方式。

- 編程技能(Python、C++、Java通常是需求)。

- 網絡技術和協議的知識。

- 對操作系統的理解。

- 分析思維,解決非標準問題的能力。

- 注重細節。

- 持續自我教育(該領域正在迅速發展)。

學習密碼學的地方

您可以在各種教育機構中獲得密碼學領域的教育:

大學: 許多領先的全球大學(麻省理工學院、斯坦福大學、瑞士聯邦理工學院、洛桑聯邦理工學院、以色列科技大學等)在密碼學和網絡安全領域擁有強大的課程和研究小組。

在線平台: Coursera、edX和Udacity提供來自世界各地領導教授和大學的課程。

信息安全領域的工作和職業生涯

在網絡安全和密碼學中,職業生涯提供許多途徑:

行業: IT公司、金融科技(銀行、支付系統、加密貨幣平台- 交易所)、電信公司、政府機構(情報機構、監管機構)、防務工業、諮詢公司(網絡安全審計、滲透測試)、任何行業的大型企業。

增長: 通常從初級專家/工程師職位開始,隨著經驗的增加,您可以晉升為高級專家、網絡安全部門主管、安全架構師、顧問,或者轉入研究領域。

需求: 由於不斷增加的網絡威脅和數字化,對合格的網絡安全專家的需求始終保持高位並持續增長。

薪資: 在網絡安全領域的薪資水平通常高於IT市場的平均水平,尤其是對於具有深入密碼學知識的有經驗的專家。

這是一個充滿活力且具有挑戰性的領域,需要持續發展,但提供有趣的挑戰和良好的職業前景。

結論

密碼學不僅僅是一組複雜的公式;它是一項基本技術,確保了我們日益數字化的世界中的信任和安全。從保護個人通信和金融交易到驅動官僚系統和尖端技術(如區塊鏈),其影響是巨大的。我們追溯了它從古代流浪到量子計算的旅程,檢視了主要方法和算法,並觀察了它在俄羅斯及國外的應用。

理解密碼學的基本知識正變得不僅對網絡安全專家至關重要,還對任何希望以意識的方式來保護其在線數據的用戶至關重要。密碼學的發展持續進行;新挑戰(量子計算機)和新解決方案(後量子算法、量子密鑰分發)不斷出現。這一活躍的科學與技術領域將持續塑造安全的數字未來。我們希望這篇文章幫助您更好地理解密碼學的世界及其重要性。照顧好您的數字安全,使用可靠的工具和 加密平台 進行您的在線活動。

常見問題解答(FAQ)

遇到密碼學錯誤時該怎麼辦?

遇到密碼學錯誤時該怎麼做? “密碼學錯誤”是可以在多種情況下發生的一個總體消息(在使用電子簽名、連接到網站或使用加密硬體時)。原因可能多種多樣:例如,證書有問題(已過期)

該怎麼做: 重啟程序或計算機。

檢查證書的過期日期及其狀態。

更新加密硬體、瀏覽器、操作系統。

檢查根據指令檢查加密硬體的設置。

嘗試使用另一個瀏覽器(如果錯誤出現於此)。

參考所用軟件的文檔或聯繫技術支持。

如果是涉及電子簽名,請聯繫證書機構,該機構發證。

什麼是密碼模組?

密碼模組是專門設計用於執行密碼學操作(加密、解密、密鑰生成、哈希計算、創建和驗證電子簽名)的硬體或軟體組件。

關於為中小學生和學生準備的密碼學課程。在哪裡可以找到它們?

學習歷史: 凱薩密碼、維吉納密碼 – 理解基本原則的良好開始。

解決問題和謎題: 有許多在線平台提供不同難度的密碼學任務(例如,CryptoHack、CTF競賽)。

閱讀通俗科學文獻: 西蒙·辛格的書(《密碼書》)或布魯斯·施奈爾的書(《應用密碼學》 – 更為複雜)可能會引起興趣。

參觀密碼學博物館(如果可以的話)。

學習數學: 代數、數論、概率論 – 密碼學的基礎。

簡單的程序: 嘗試在任何編程語言中實現簡單的密碼(凱薩、維吉納)。

初學者的在線課程: 基礎課程可在Coursera、Stepik和其他平台上找到。

加入 MEXC 並立即開始交易

注册