Har du någonsin undrat hur dina meddelanden i en messenger förblir privata? Eller hur en webbshop vet att det är du som gör betalningen och inte en bedragare? Allt detta stöds av en osynlig men kraftfull kraft – kryptografi. I dagens värld, genomsyrad av digitala teknologier, från säker onlinebanktjänst till integritet i korrespondens och till och med funktionalitet kryptovalutor, spelar kryptografi en nyckelroll. Denna artikel är din detaljerade guide till kryptografins värld: vi kommer att bryta ner dess essens i enkla termer, dyka ner i dess historia, utforska metoder och algoritmer, granska moderna tillämpningar, lära oss om utvecklingen i Ryssland och världen, och till och med diskutera en karriär inom detta fascinerande område.

Vad är kryptografi i enkla termer

Kryptografi är inte bara kryptering; det är en hel vetenskap om metoder för att säkerställa konfidentialitet, dataintegritet, autentisering och icke-förnekande. Låt oss titta närmare.

Essensen och betydelsen av kryptografi

Tänk dig att du har ett hemligt meddelande som måste överföras till en vän på ett sätt så att ingen annan kan läsa det. Du kan skapa din egen ”chiffer”, till exempel genom att ersätta varje bokstav med nästa bokstav i alfabetet. Det här är ett enkelt exempel på kryptografi.

För att tala mer formellt, kryptografi (från antik grekiska κρυπτός — gömd och γράφω — att skriva) är vetenskapen om metoder för att säkerställa datasäkerhet genom att omvandla den.

Kryptografins huvudsakliga mål:

- Konfidentialitet: Garantin att informationen endast är tillgänglig för auktoriserade individer. Ingen annan bör läsa ditt krypterade meddelande.

- Dataintegritet: Säkerställandet att informationen inte har förändrats (varken av misstag eller avsiktligt) under överföring eller lagring.

- Autentisering: Verifiering av äktheten hos datakällan eller användaren. Hur kan man säkerställa att meddelandet kom från din vän och inte från en angripare?

- Icke-förnekande av författarskap (Icke-förnekande): En garanti att avsändaren inte kommer kunna förneka att ha skickat meddelandet eller transaktionen.

Betydelsen av kryptografi i den moderna världen är enorm. Utan den skulle säkra finansiella operationer, skyddad statlig och företagskommunikation, privat korrespondens och till och med funktionen av innovativa teknologier som blockchain, smarta kontrakt och kryptovalutor (till exempel bitcoin).

Var och varför det används

Kryptografi omger oss överallt, ofta arbetande oupptäckta:

- Säkra webbplatser (HTTPS): Hänglåset i webbläsarens adressfält betyder att din anslutning till webbplatsen är säker med hjälp av kryptografiska protokoll (TLS/SSL), som krypterar data mellan dig och servern (inloggningar, lösenord, kortinformation).

- Meddelandeprogram: Appar som Signal, WhatsApp och Telegram använder end-to-end-kryptering så att endast du och din motsvarande kan läsa samtalet.

- E-post: PGP- eller S/MIME-protokoll låter dig kryptera meddelanden och placera digitala signaturer.

- Wi-Fi-nätverk: WPA2/WPA3-protokoll använder kryptografi för att skydda ditt hem- eller företags trådlösa nätverk från obehörig åtkomst.

- Bankkort: Chips på kort (EMV) använder kryptografiska algoritmer för autentisering av kort och skydd av transaktioner.

- Internetbank och betalningar: Alla operationer skyddas av flerlagers kryptografiska system.

- Digital signatur: Används för att bekräfta äktheten av dokument och författarskap.

- Kryptovalutor: Blockchain, grunden för de flesta kryptovalutor, använder aktivt kryptografiska hashfunktioner och digitala signaturer för att säkerställa säkerheten, transparensen och oföränderliga av transaktioner. Att förstå grunderna i kryptografi hjälper till att bättre navigera i världen av digitala tillgångar.

- Dataskydd: Kryptering av hårddiskar, databaser, arkiv för att förhindra informationsläckage.

- VPN (Virtuellt privat nätverk): Kryptering av internettrafik för att säkerställa anonymitet och säkerhet vid anslutning via offentliga nätverk.

Kryptografi och kryptering: vad är skillnaden

Även om dessa termer ofta används som synonymer, är detta inte helt korrekt.

- Kryptering: Detta är processen att omvandla läsbar information (klartext) till ett oläsbart format (chiffertext) med hjälp av en specifik algoritm och nyckel. Dekryptering är omvänd processen.

- Kryptografi: Detta är ett bredare vetenskapligt område, som inkluderar inte bara utveckling och analys av krypteringsalgoritmer utan också:

- Kryptografi: Vetenskapen om metoder för att bryta chiffer.

- Protokoll: Utvecklingen av säkra sätt att interagera (t.ex. TLS/SSL, nyckelutbytesprotokoll).

- Nyckelhantering: Säker skapande, distribution, lagring och återkallande av kryptografiska nycklar.

- Hashfunktioner: Skapa ”digitala fingeravtryck” av data för att verifiera integritet.

- Digitala signaturer: Metoder för att bekräfta författarskap och integritet.

Således är kryptering ett av de viktigaste verktygen inom kryptografi, men inte all kryptografi är begränsad till kryptering.

Kryptografins historia

Kryptografins väg sträcker sig över årtusenden – från enkla bokstavspermutationer till de mest komplexa matematiska algoritmer som ligger till grund för modern digital säkerhet.

En kort översikt från antiken till nutid

Antikens värld: De tidigast kända exemplen på kryptering går tillbaka till det forna Egypten (runt 1900 f.Kr.), där icke-standardiserade hieroglyfer användes. I det forna Sparta (5:e århundradet f.Kr.) tillämpade de scytal – en pinne av viss diameter runt vilken en remsa av papyrus var lindad; meddelandet skrevs längs pinnen, och efter att man rullade ut remsan, framträdde bokstäverna som en kaotisk uppsättning. Det kunde endast läsas genom att rulla remsan runt en scytal med samma diameter.

Antiken och medeltiden: Den berömda Caesar-koden (1:a århundradet f.Kr.) – en enkel förflyttning av bokstäver med ett fast antal positioner. Arabiska forskare (till exempel Al-Kindi, 9:e århundradet e.Kr.) gjorde ett betydande bidrag genom att utveckla frekvensanalys – en metod för att bryta enkla substitutionskoder genom att räkna bokstävers frekvens i chiffertexten. I Europa var polyalfabetiska koder som Vigenère-koden (16:e århundradet) blev alltmer populära och betraktades under lång tid som oförstörbara (”le chiffre indéchiffrable”).

Den moderna eran och första världskriget: Utvecklingen av telegrafen stimulerade skapandet av mer komplexa chiffer. Under första världskriget spelade kryptografi en viktig roll; till exempel var brytningen av Zimmermanns telegram av brittiska kryptanalytiker en av faktorerna som ledde till att USA gick in i kriget.

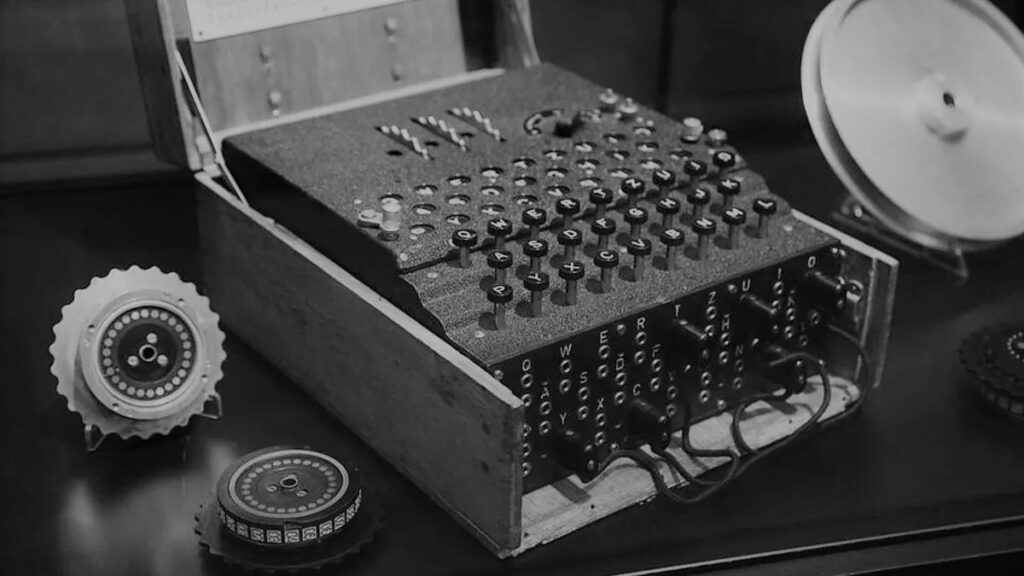

Andra världskriget: Denna tid blev guldåldern för mekanisk kryptografi. Den tyska chiffermaskinen ”Enigma” och dess brytning av de allierade (främst polska och brittiska matematiker, inklusive Alan Turing vid Bletchley Park) hade en betydande inverkan på krigets gång. Japanerna använde ”Purple”-maskinen, som också bröts av amerikanarna.

Datorernas era: Datorernas ankomst revolutionerade området. År 1949 publicerade Claude Shannon artikeln ”Communication Theory of Secrecy Systems”, som lade de teoretiska grunderna för modern kryptografi. På 1970-talet utvecklades DES (Data Encryption Standard). – den första allmänt accepterade standarden för symmetrisk kryptering. År 1976 föreslog Whitfield Diffie och Martin Hellman ett revolutionerande koncept av offentlig nyckelkryptografi, och snart dök algoritmen RSA (Rivest, Shamir, Adleman), som fortfarande är allmänt använd.

De ikoniska chiffer från förr

Vandringsutövning: Ett exempel på ett transpositionschiffer. Hemligheten är diametern på pinnen. Lätt knäckt genom försök och misstag.

Caesar-koden: Ett enkelt substitutionschiffer med en förflyttning. Nyckeln är mängden förflyttning (totalt 32 varianter för det ryska alfabetet). Det bryts genom råkraft eller frekvensanalys.

Vigenère-koden: Ett polyalfabetiskt chiffer som använder ett nyckelord för att bestämma förflyttningen i varje steg. Betydligt mer motståndskraftigt mot enkel frekvensanalys. Brytes av Charles Babbage och Friedrich Kasiski på 1800-talet.

Enigmaskinen: En elektromechanisk apparat med rotorer, en switchboard och en reflektor. Den skapade ett mycket komplext polyalfabetiskt chiffer som ändrades med varje bokstav. Att knäcka det krävde enorma beräkningsmässiga (vid den tiden) och intellektuella insatser.

Övergång till digital kryptografi

Huvudskillnaden mellan digital kryptografi och klassisk kryptografi är användningen av matematik och beräkningskraft. Istället för mekaniska apparater och manuella manipulationer har komplexa algoritmer baserade på talteori, algebra och sannolikhetsteori kommit. Huvudpunkterna i denna övergång:

Formalisering: Shannons arbete gav kryptografi en rigorös matematisk grund.

Standardisering: Framväxten av standarder (DES, senare AES) gjorde att kryptering kunde implementeras brett och kompatibelt.

Asymmetrisk kryptografi: Konceptet om offentlig nyckel löste det grundläggande problemet med att säkert överföra hemliga nycklar för symmetrisk kryptering via osäkra kanaler. Detta banade väg för säker elektronisk handel, digitala signaturer och säkra protokoll som SSL/TLS.

Ökning av beräkningskraft: Möjliggjorde användning av alltmer komplexa och motståndskraftiga algoritmer, men skapade samtidigt ett hot mot äldre chiffer.

3. Metoder och algoritmer för kryptografi

Modern kryptografi bygger på komplexa matematiska algoritmer. De kan delas in i flera huvudkategorier.

Symmetrisk och asymmetrisk kryptografi

Detta är två grundläggande angreppssätt för kryptering:

| Symmetrisk kryptografi (Hemlig nyckelkryptografi): | Asymmetrisk kryptografi (Offentlig nyckelkryptografi): | |

| Princip | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analog | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Fördelar | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Nackdelar | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Exempel på algoritmer | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (”Grasshopper”, ”Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

Hur fungerar de tillsammans? En hybridmetod används ofta: asymmetrisk kryptografi tillämpas för säker utbyte av den hemliga nyckeln, och sedan används denna nyckel för snabb kryptering av huvudvolymen av data med en symmetrisk algoritm. Så här fungerar HTTPS/TLS.

Huvudalgoritmer

Förutom de nämnda är det viktigt att känna till hashfunktioner:

Kryptografiska hashfunktioner

Dessa är matematiska funktioner som omvandlar indata av godtycklig längd till en utdata-sträng av fast längd (hash, hash-summa, ”digitalt fingeravtryck”). Egenskaper:

- Enväg: Det är praktiskt taget omöjligt att återställa de ursprungliga uppgifterna från hashen.

- Determinism: Samma indata ger alltid samma hash.

- Motstånd mot kollisioner: Det är praktiskt taget omöjligt att hitta två olika uppsättningar av indata som ger samma hash (första typ – att veta uppgifterna och hashen, kan man inte hitta andra uppgifter med samma hash; andra typ – man kan inte hitta två olika uppsättningar av uppgifter med samma hash).

- Avalanche-effekt: Den minsta förändringen i indata leder till en radikal förändring i hashen.

- Tillämpningar: Verifiering av dataintegritet (laddade en fil – jämförde dess hash med den publicerade), lösenordslagring (inte lösenorden själva lagras, utan deras hash), digitala signaturer (dokumentets hash signeras), blockchain-teknologi (kopplar block, plånboksadresser).

- Exempel på algoritmer: MD5 (utdaterad, osäker), SHA-1 (utdaterad, osäker), SHA-2 (SHA-256, SHA-512) – allmänt använda, SHA-3 – ny standard, GOST R 34.11-2012 (”Streibog”) – rysk standard.

Kvantkryptografi och dess perspektiv

Framväxten av kraftfulla kvantdatorer utgör ett allvarligt hot mot de flesta moderna asymmetriska algoritmer (RSA, ECC), baserat på svårigheten att faktorisera stora nummer eller beräkna diskreta logaritmer. Shors algoritm, utförd på en kvantdator, kan bryta dem på rimlig tid.

Som svar utvecklas två riktningar:

Post-kvantkryptografi (Post-kvantkryptografi, PQC): Utveckling av nya kryptografiska algoritmer (både symmetrisk och asymmetrisk) som kommer att vara motståndskraftiga mot attacker från både klassiska och kvantdatorer. Dessa algoritmer baseras på andra komplexa matematiska problem (till exempel, på gitter, koder, hash, mångdimensionella ekvationer). Det pågår en aktiv standardiseringsprocess (till exempel NIST-tävlingen i USA).

Kvantkryptografi: Använder principer inom kvantmekanik inte för beräkningar utan för att skydda information.

Kvantnyckeldistribution (QKD): Tillåter två parter att skapa en gemensam hemlig nyckel, medan varje försök att avlyssna nyckeln oundvikligen kommer att ändra det kvanttillstånd som de överförda partiklarna (fotonerna) och upptäckas. Detta är inte kryptering i sig, utan en metod för säkert leverera nycklar för klassisk symmetrisk kryptografi. QKD-teknologier finns redan och implementeras i pilotprojekt.

Utsikterna för kvantkryptografi och PQC är enorma, eftersom de kommer att säkerställa datasäkerhet i den framtida eran av kvantdatorer.

Kryptografi och steganografi

Dessa är två olika tekniker för att dölja information:

Kryptografi: Döljer innehållet i meddelandet, vilket gör det oläsligt utan en nyckel. Den blotta handlingen att överföra ett krypterat meddelande döljs inte.

Steganografi (från antik grekiska στεγανός — gömd + γράφω — jag skriver): Döljer själva existensen av ett hemligt meddelande. Meddelandet är dolt i ett annat, oskyldigt utseende objekt (behållare), till exempel, inuti en bild, ljudfil, video eller till och med text.

Kryptografi och steganografi kan användas tillsammans: det hemliga meddelandet krypteras först och döljs sedan i behållaren med hjälp av steganografi. Detta ger två lager av skydd.

Moderna tillämpningar av kryptografi

Kryptografi har blivit en integrerad del av den digitala infrastrukturen, vilket säkerställer säkerhet inom olika områden.

Kryptografi på internet och i meddelandeprogram

TLS/SSL (Transport Layer Security / Secure Sockets Layer)

Grunden för ett säkert internet (HTTPS). När du ser https:// och hänglåsikonen i webbläsaren betyder det att TLS/SSL fungerar:

- Autentiserar servern (verifierar dess certifikat).

- Etablerar en säker kanal genom nyckelutbyte (ofta med hjälp av asymmetrisk kryptografi som RSA eller ECC).

- Krypterar all trafik mellan din webbläsare och servern (med hjälp av snabba symmetriska algoritmer som AES), vilket skyddar inloggningar, lösenord, kreditkortsinformation och annan konfidentiell information.

End-to-End-kryptering (E2EE)

Används i säkra meddelandeprogram (Signal, WhatsApp, Threema, delvis Telegram). Meddelanden krypteras på avsändarens enhet och kan endast dekrypteras på mottagarens enhet. Även meddelandeleverantörens server kan inte läsa innehållet i meddelandena. Vanligtvis implementerat med en kombination av asymmetriska och symmetriska algoritmer.

DNS över HTTPS (DoH) / DNS över TLS (DoT)

Kryptera DNS-förfrågningar för att dölja för leverantören eller externa observatörer vilka webbplatser du besöker.

Säker e-post (PGP, S/MIME)

Möjliggör kryptering av e-postinnehåll och användning av digitala signaturer för avsändarautentisering och integritetsbekräftelse.

Elektronisk signatur, bank säkerhet

Elektronisk (digital) signatur (ES/DS)

En kryptografisk mekanism som låter dig bekräfta författarskap och integritet av ett elektroniskt dokument.

Hur det fungerar: En hash av dokumentet skapas, som sedan krypteras med avsändarens privata nyckel. Mottagaren, med hjälp av avsändarens offentliga nyckel, dekrypterar hashen och jämför den med hashen som beräknats av dem själva från det mottagna dokumentet. Om hasharna matchar bevisar det att dokumentet har signerats av ägaren av den privata nyckeln och inte har förändrats efter signering.

Tillämpningar: Lagligt betydande dokumentflöde, inlämning av rapporter till myndigheter, deltagande i elektroniska bud, bekräfta transaktioner.

Bank säkerhet: Kryptografi är överallt här:

Online banking: Sessionsskydd genom TLS/SSL, kryptering av klientdatabaser, användning av multifaktorautentisering med kryptografiska element (t.ex. engångslösenord).

Bankkort (EMV): Kortet chip innehåller kryptografiska nycklar och utför operationer för autentisering av kortet med terminalen och banken, vilket förhindrar kloning.

Betalsystem (Visa, Mastercard, Mir): Använd komplexa kryptografiska protokoll för transaktionsautorisering och dataskydd.

Bankomater (ATM): Krypterar kommunikationen med bearbetningscenter, skyddar PIN-koder (PIN-blocket krypteras).

Transaktionssäkerhet: Betydelsen av kryptografi är särskilt hög när man hanterar digitala tillgångar. Handelsplattformar för kryptovaluta måste tillhandahålla den högsta skyddsnivån för medel och användardata, med hjälp av avancerade kryptografiska metoder för att skydda plånböcker, transaktioner och användarkonton. Se till att plattformen du väljer uppfyller moderna säkerhetsstandarder.

Kryptografi i företag och statliga strukturer

Skydd av företagsdata: Kryptering av konfidentiala databaser, dokument, arkiv både i vila och i transit. Detta hjälper till att förhindra skador från dataintrång och uppfylla juridiska krav (t.ex. GDPR, Federal Lag-152 ”Om personuppgifter”).

Säker kommunikation: Använda VPN för säker fjärråtkomst för anställda till företagsnätverket, kryptering av företags e-post och snabbmeddelanden.

Säker dokumenthantering: Implementera elektroniska dokumenthanteringssystem (EDMS) med hjälp av elektroniska signaturer för att ge dokument laglig giltighet och säkerställa deras integritet och författarskap.

Statliga hemligheter och säker kommunikation: Myndighetsstrukturer använder certifierade kryptografiska medel för att skydda konfidentiell information och säkerställa säker kommunikation mellan myndigheter.

Åtkomsthanteringssystem: Kryptografiska metoder (t.ex. tokens, smarta kort) används för användarautentisering och hantering av deras åtkomsträttigheter till informationssystem och fysiska objekt.

Kryptografi i ryska företagsystem (1C)

I Ryssland är plattformen ”1C:Enterprise” och andra företagsystem ofta integrerade med kryptografiska informationsskyddsmekanismer (CIPM), såsom CryptoPro CSP or VipNet CSP. Detta är nödvändigt för:

Inlämning av elektroniska rapporter: Utformningen och inlämningen av skatte-, bokförings- och andra rapporter till tillsynsmyndigheter (FNS, PFR, FSS) kräver användning av en kvalificerad elektronisk signatur.

Elektronisk dokumenthantering (EDF): Utbyte av rättsligt viktiga dokument (fakturor, handlingar, kontrakt) med motparter genom EDF-operatörer.

Deltagande i offentlig upphandling: Arbete på elektroniska handelsplattformar (ETP) kräver en elektronisk signatur.

Dataskydd: Vissa konfigurationer av 1C och andra system kan använda kryptografiska medel för att skydda information (CMI) för att kryptera databaser eller enskilda poster.

Integration med CMI möjliggör efterlevnad av rysk lagstiftning och säkerställer säkerheten i affärsprocesser direkt från det välbekanta gränssnittet i det företagsystemet.

Kryptografi i världen

Utvecklingen och regleringen av kryptografi har sina särskildheter i olika länder, men generella trender och internationellt samarbete spelar också en viktig roll.

Ryska prestationer och kryptografi tjänster (FSB, GOST)

Ryssland har en lång och stark historia inom kryptografi, rotad i den sovjetiska matematiska skolan.

Historisk kontext: Sovjetiska matematiker gjorde betydande bidrag till kodningsteori och kryptografi, även om många utvecklingar förblev hemliga under lång tid:

Statliga standarder (GOST): Ryssland har sina egna kryptografiska standarder som utvecklats och godkänts av staten. Nyckelaktiva standarder:

- GOST R 34.12-2015: Standard för symmetrisk blockkryptering, inklusive två algoritmer – ’Kuznetschik’ (128 bitar) och ’Magma’ (64 bitar, utveckling av den gamla GOST 28147-89).

- GOST R 34.10-2012: Standard för algoritmer för bildande och verifiering av elektroniska digitala signaturer baserat på elliptiska kurvor.

- GOST R 34.11-2012: Standarden för den kryptografiska hash-algoritmen ”Streebog” (med en hash-längd på 256 eller 512 bitar). Användningen av GOSTs är obligatorisk för att skydda information i statliga informationssystem, när man arbetar med statliga hemligheter, och krävs ofta för samverkan med myndigheter (till exempel vid användning av kvalificerade elektroniska signaturer).

Reglerande myndigheter. En nyckelroll i regleringen av kryptografi i Ryssland spelas av:

- FSB i Ryssland (Federal Security Service): Den licensierar verksamheter inom utveckling, produktion, distribution och underhåll av krypterings- (kryptografiska) verktyg, samt certifierar dessa verktyg för efterlevnad av säkerhetskrav. FSB godkänner även kryptografiska standarder.

- FSTEC i Ryssland (Federal Service for Technical and Export Control): Reglerar frågor om skydd av teknisk information, inklusive icke-kryptografiska metoder, men dess verksamhet är nära relaterad till kryptografi inom ramen för omfattande skydd.

Ryska utvecklare: Det finns ett antal företag i landet som specialiserar sig på utveckling av kryptografiska informationsskyddsverktyg och lösningar inom informationssäkerhet (till exempel CryptoPro, InfoTeKS, Kod för säkerhet).

USA: Historiskt sett en av ledarna inom kryptografi.

- NIST (National Institute of Standards and Technology): Spelar en nyckelroll i standardiseringen av kryptografiska algoritmer som används världen över (DES, AES, SHA-serien). För närvarande genomförs en tävling för att välja standarder för post-kvantkryptografi.

- NSA (National Security Agency): Historiskt involverad i utvecklingen och analysen av kryptografi, vilket ibland orsakar kontroverser om möjligt inflytande på standarder.

Stark akademisk skola och privat sektor: Många universitet och teknikföretag bedriver avancerad forskning.

Europa: Utvecklar aktivt sin egen expertis och standarder.

- ENISA (European Union Agency for Cybersecurity): EU:s cybersäkerhetsbyrå som främjar bästa praxis och standarder.

- GDPR (General Data Protection Regulation): Även om det inte direkt föreskriver specifika algoritmer, kräver det antagandet av adekvata tekniska åtgärder för att skydda personuppgifter, där kryptering spelar en viktig roll.

Nationella centra: Länder som Tyskland, Frankrike och Storbritannien har starka nationella cybersäkerhetscentra och kryptografiska traditioner.

Kina: Sikta på teknologiskt oberoende inom kryptografi.

Proprietära standarder: Utvecklar och främjar sina nationella kryptografiska algoritmer (till exempel SM2, SM3, SM4).

Statlig kontroll: Sträng reglering av användningen av kryptografi inom landet.

Aktiv forskning: Betydande investeringar i forskning, inklusive inom kvantteknologier och post-kvantkryptografi.

Internationella kryptografiska standarder

Förutom nationella standarder (GOST, NIST, Kinesiska SM), finns det också internationella sådana:

- ISO/IEC (International Organization for Standardization / International Electrotechnical Commission): Utvecklar standarder inom informations- och säkerhetsteknik, inklusive kryptografi (till exempel ISO/IEC 18033 standard – kryptering, ISO/IEC 9797 – MAC-koder, ISO/IEC 11770 – nyckelhantering).

- IETF (Internet Engineering Task Force): Utvecklar standarder för internet, inklusive kryptografiska protokoll (TLS, IPsec, PGP).

- IEEE (Institute of Electrical and Electronics Engineers): Standardiserar kryptografiska aspekter i nätverksteknologier (till exempel i Wi-Fi-standarder).

Även om nationella standarder är viktiga, säkerställer internationella standarder kompatibilitet och förtroende i globala kommunikations- och handelssystem.

Kryptografi som yrke

När världens beroende av digitala teknologier växer, ökar efterfrågan på specialister inom kryptografi och informationssäkerhet ständigt.

Efterfrågade yrken och färdigheter

Specialister vars arbete är relaterat till kryptografi kan ha olika positioner:

Kryptograf (forskare): Sysslar med att utveckla nya kryptografiska algoritmer och protokoll, analyserar deras robusthet, forskar inom post-kvantkryptografi. Kräver djup kunskap inom matematik (talteori, algebra, sannolikhetsteori, komplexitetsteori).

Kryptanalytiker: Specialiserar sig på analys och hackning av befintliga krypterings- och kryptosystem. Arbetar både på ’försvarsidan’ (söker sårbarheter för deras eliminering) och i specialtjänster.

Informationssäkerhetsingenjör / Informationssäkerhetsspecialist: Tillämpa kryptografiska verktyg praktiskt för att skydda system och data. Engagerar sig i implementering och konfiguration av kryptografiska skyddssystem, VPN, PKI (publik nyckelinfrastruktur), krypteringssystem, nyckelhantering och säkerhetsövervakning.

Säkerhetsprogrammerare: En programmerare som förstår kryptografi och vet hur man korrekt använder kryptografiska bibliotek och API:er för att skapa säkra applikationer.

Pentester (Specialist inom penetrationstestning): Söker efter sårbarheter i system, inklusive missbruk av kryptografi, för efterföljande åtgärder.

Nyckelfärdigheter:

- Grundläggande kunskaper i matematik.

- Förståelse för hur kryptografiska algoritmer och protokoll fungerar.

- Programmeringskunskaper (Python, C++, Java är ofta efterfrågas).

- Kunskap om nätverksteknologier och protokoll.

- Förståelse för operativsystem.

- Analytiskt tänkande, förmåga att lösa icke-standarduppgifter.

- Uppmärksamhet på detaljer.

- Kontinuerlig självutbildning (området utvecklas snabbt).

Var att studera kryptografi

Du kan få en utbildning inom kryptografi vid olika utbildningsinstitutioner:

Universitet: Många ledande globala universitet (MIT, Stanford, ETH Zurich, EPFL, Technion, etc.) har starka program och forskningsgrupper inom kryptografi och cybersäkerhet.

Onlineplattformar: Coursera, edX och Udacity erbjuder kurser från ledande professorer och universitet världen över.

Arbete och karriär inom informationssäkerhet

En karriär inom cybersäkerhet och kryptografi erbjuder många vägar:

Sektorer: IT-företag, fintech (banker, betalningssystem, kryptovaluta plattformar – börser), telekommunikationsföretag, statliga myndigheter (underrättelsetjänster, reglerande myndigheter), försvarsindustri, konsultföretag (cybersäkerhetsrevision, pentesting), stora företag inom vilka branscher som helst.

Tillväxt: Vanligtvis börjar från junior specialist/ingenjörs positioner, med erfarenhet kan du avancera till senior specialist, chef för cybersäkerhetsavdelningen, säkerhetsarkitekt, konsult, eller flytta till forskning.

Efterfrågan: Efterfrågan på kvalificerade cybersäkerhetsspecialister förblir alltid hög och fortsätter att växa på grund av ökande cyberhot och digitalisering.

Löner: Lönivåerna inom cybersäkerhetsområdet ligger generellt över genomsnittet på IT-marknaden, särskilt för erfarna specialister med djup kunskap om kryptografi.

Detta är ett dynamiskt och intellektuellt stimulerande område som kräver kontinuerlig utveckling, men erbjuder intressanta utmaningar och goda karriärutsikter.

Slutsats

Kryptografi är inte bara en uppsättning komplexa formler; det är en grundläggande teknik som säkerställer förtroende och säkerhet i vår allt mer digitala värld. Från att skydda personlig korrespondens och finansiella transaktioner till att driva statliga system och banbrytande teknologier som blockchain, är dess påverkan enorm. Vi har spårat dess resa från antika vandringar till kvantdatorer, undersökt de huvudsakliga metoderna och algoritmerna, och observerat dess tillämpning i Ryssland och utomlands.

Att förstå grunderna i kryptografi blir en viktig färdighet inte bara för cybersäkerhetsspecialister utan också för varje användare som vill närma sig skyddet av sina data online med medvetenhet. Utvecklingen av kryptografi fortsätter; nya utmaningar (kvantdatorer) och nya lösningar (post-kvantalgoritmer, QKD) dyker upp. Detta dynamiska forsknings- och teknikområde kommer att fortsätta forma en säker digital framtid. Vi hoppas att denna artikel har hjälpt dig att bättre förstå kryptografins värld och dess betydelse. Ta hand om din digitala säkerhet och använd pålitliga verktyg och krypto plattformar för dina onlineaktiviteter.

Svar på vanliga frågor (FAQ)

Vad ska man göra i fall av ett kryptografifel?

Vad gör man när man stöter på ett kryptografifel? ”Kryptografifel” är ett allmänt meddelande som kan förekomma i olika situationer (vid arbete med elektroniska signaturer, anslutning till en webbplats, användning av kryptografisk hårdvara). Orsakerna kan vara olika: till exempel problem med certifikatet (det har gått ut)

Vad man ska göra: Starta om programmet eller datorn.

Kontrollera utgångsdatumet för certifikatet och dess status.

Uppdatera den kryptografiska hårdvaran, webbläsaren, operativsystemet.

Kontrollera inställningarna för den kryptografiska hårdvaran enligt instruktionerna.

Försök använda en annan webbläsare (om felet uppstår i den).

Referera till dokumentationen för den programvara som används eller kontakta teknisk support.

Om det gäller en elektronisk signatur, kontakta certifieringsmyndigheten som utfärdade signaturen.

Vad är en kryptografimodul?

En kryptografimodul är en hårdvaru- eller programvarukomponent som är specifikt utformad för att utföra kryptografiska operationer (kryptering, dekryptering, nyckelgenerering, hashberäkning, skapa och verifiera elektroniska signaturer).

Lektioner om kryptografi för skolbarn och studenter. Var kan man hitta dem?

Studera historia: Caesars chiffrer, Vigenères chiffrer – en utmärkt start för att förstå de grundläggande principerna.

Lös problem och gåtor: Det finns onlineplattformar med kryptografiska uppgifter av varierande svårighetsgrad (till exempel, CryptoHack, CTF-tävlingar).

Läs populärvetenskaplig litteratur: Böcker av Simon Singh (”The Code Book”) eller Bruce Schneier (”Applied Cryptography” – mer komplexa) kan vara intressanta.

Besök Kryptografimuseet (om möjligt).

Studera matematik: Algebra, talteori, sannolikhetsteori – grunden för kryptografi.

Enkla program: Försök implementera enkla chiffer (Caesar, Vigenère) i valfritt programmeringsspråk.

Onlinekurser för nybörjare: Introduktionskurser finns tillgängliga på Coursera, Stepik och andra plattformar.

Gå med i MEXC och börja handla idag

Registrera dig