ඔබට හිතා ගැනීමට සිදු වූවද ඔබගේ පණිවුඩ ගණනකින් පෞද්ගලිකව රැඳී සිටීද? නැත්නම් මියැදී යන කෙනෙකුට ඔබ පිපුරුම කරන විට කිසිවකු කඩවා බැඳෙන බව වඩාත් වැදගත්ද? මෙය කාඩ්පතකින් ඇති නිදොස් නමුත් ශක්තිමත් බලයක් – සංකේතාත්මක යුගයේ යෝජනා ප්රතිපත්තියකින් ආධාරය වී ඇත. අද දේශපාලනය සම්පත්මය වේ, ආරක්ෂිත ජාතික බැංකුවේ සිට, ණය සබඳතා සහ වාණිජ කටයුතුවලින් පාරිභෝගික ගණිතයක් හා කාර්යය කරන්නේ. සංකේතාත්මක යුගය, සංකේතාත්මක යුගය වැදගත් භූමියක් පවත්වාගෙන යාමට යෙදී තිබෙනවා. මෙම ලිපිය සංකේතාත්මක දේශපාලනය පිළිබඳ ඔබේ විශේෂිත මාර්ගෝපදේශය වේ: අපි එහි අර්ථය සරල පද වලට බෙදා හැරීමට යනවා, එහි ඉතිහාසය යාවත්කාලීන කරනවා, ක්රම හා කාණ්ඩ එය පිළිබඳ සොයා බැලීම, නවතම යෙදුම් සොයා බැලීම, රුසියාවේ සහ ලෝකයේ සංවර්ධනය සොයා බැලීම, සහ මේ උත්සාහයේ වෘත්තිය සම්බන්ධ අවස්ථාව සංවාද කිරීමට.

සංකේතකරණය යනු තියුණු වචන වලින් කුමක්ද?

සංකේතාත්මක යුගය නම් නිවැරදි පරාමිතියක් නොවේ; එය අනිවාර්යෙන්ම පෞද්ගලිකත්වය, දත්ත සමගින් උසස් කළ යුතු කටයුම්, සහ අසම්මත වූවන් හවුල් කරන්නේ. අපි ඒ පිළිබඳව හොඳ විශ්ලේෂණයක් කරමු.

සංකේතාත්මක යුගයේ ප්රධානම කුතුහලය සහ වැදගත්කම

හිතන්න, ඔබට දැක්මක් ඇති පණිවුඩයක් තිබේ, මෙය ඔබේ මිතුරන්ට යවන්නේය, යමක් වෙනස් කිරීමට හෝ භාවිතා කිරීමට හැකි නම්. ඔබට ඔබගේම “සංකේත” නිර්මාණය කළ හැක, උදාහරණයක් ලෙස, සම්මත වර්ණයන්ට සාදා ගන්න. මෙය සැලැස්මක සිතියමක් ලෙස භාවිතා වේ.

බරින් කතා කිරීමට. සංකේතාත්මක (පොළඹ උපයෝගීත්වය) විශාල ක්රියාවලියක් හා කෘතික කාරණාන්ටය. දත්ත ආරක්ෂා කිරීමවරය සහ සේවාන් සඳහා කලාතුරකින් සිදුකෙරෙන ක්රියාවලියක් ඇතුළුව අමාත්ය ප්රතිපත්ති විකල්ප ක්රමවේදය ඉදිරිපත් කරනවා.

සංකේතාත්මක කටයුතුෙන් ඡේදය සහ කැඳවන අටන:

- පෞද්ගලිකත්වය: සත්කාරකයින්ට පහසුවෙන් වලංගු කර පාසල් හා පැමිණීමේවරක කරන්නාන්ට එකට ධාරිතාව ලබන ආකාරය හා වගාවක් ස්ථිර වී ඇත. අන් කිසිවෙකු ඔබගේ සංකේතාත්මක පණිවිඩය කියවිය නොහැක.

- දත්ත සුලුත්වය: ද්රව්ය එම විශාල අවස්ථාවන් සම්බන්ධතාවයකින් වාර වෙනස් කිරීමෙන් හැරී නොසිටීමට සහාය කළ හැක.

- ස්ථානගත කිරීම: දත්ත මූලාශ්රය හෝ පාවිච්චිකරුවා අදාළතාවන සනාථ කිරීමයි. අපිට කෙසේ ද පැක්මසේ පැමිණෙන්නෙකද කියා නොදැනෙන මාදිලිය.

- නිවැරදි අයිතීන් රාග ප්රමාණ සහිත කාර්යයන් සම්බන්ධතාවය සහ ජාතික ආර්ථික දත්ත සත්කාරකයක් ලෙස නිර්මාණය කරයි. (අයිතිවාසිකම් ගමනක් මට දොරටුවක් ක්රමානුකූල ලෙස ඕනෑමදාට සතියෙකට.): මිනිත්තු මපා කිරීමට සමත් වෙනස් කිරීම් ඇති නමුත් පණිවිඩයක් යෝජනා කරන්න.

සංකේතාත්මක යුගයේ දී අදහසක් ව්යවස්ථාපදි මාරු කිරීම් ඇත. බ්ලොක්චේන්, ස්මාර්ට් ගිවිසුම් සංකේතාත්මය කිරීම් (උදාහරණයකුත් නොවැඩී යන්නයි. බිට්කොයින්).

කෙසේද සහ කරන්නෙහිය.

සංකේතාත්මක යුගය අපට සෑම තැනත් වේ, සාමාන්යයෙන් දක්වා ඇත:

- ආරක්ෂිත වෙබ් අඩවි (HTTPS): බ්රහස්පතින්ගේ සංඛ්තාප සම්බන්ධතා අනාවරණ කළා. කේතනය ලබා ඇති ලිපිනයෙන් ලොක් ඇකාරයක් ඔබගේ සම්බන්ධතාවය අබැලුම් සාප්පුවේ ය. සම්බන්ධතාවය දැක් ඇත, අනිවයව මුදල් සුළුව්යේ සාමාන්ය හා වැළැක්වූ ඕනෑම ආකාරයට පාසල්කරන්න.

- මෙස්සෙන්ජර්: සിഗනල්, වාට්සැප්, සහ ටෙලෙග්රෑම් වැනි යෙදුම් මනාපේ ඇතුළුව වේ, නිවැරදිව පතිත වන්න.

- කැන්ඩ ලිපි: PGP හෝ S/MIME ප්රොටෝකොලීන් සංකේතනය සහ ඩිජිටල් අත්සන කළ හැක.

- වි-ෆයි ජාත්යන්: WPA2/WPA3 ප්රොටෝකොලීන් සංකේතාත්මයෙන් අධිකාරී සම්බන්ධතා ආරක්ෂාව සඳහා උපකාරී වන අතර, අනුග්රහයන් සහි කටයුත්තන්ට ආරක්ෂාවක් ලබා දෙනු ඇත.

- බැංකු කාඩ්පත: කාඩ්පත් ආතිරෙක කාරණා කේතනය හා ගනුදෙනු ආරක්ෂා කිරීමක් ඇති බව විපර්යාස කරන ලෝකය.

- අන්තර්ජාල බැංකුව හා ගණුදෙනු: සූක්ෂම ව්යාසයේ යෙදුම් කළ බව පැය 24කින් මුල්ය උපකාරව ძალიანගනිමි.

- ඩිජිටල් අත්සන: ලේඛන වල හැකියාව දෝෂ සහිත වේ.

- සංකේතාත්මක යුගයේ වන්නේය. බ්ලොක්චේන්, ප්රධානම සංකේතාත්මක යුගය, කාණ්ඩය සංකේතාත්මක ශාඛා හැකියාවන් දැක්වීමක් පවත්වාගෙන යයි.

- දත්ත ආරක්ෂා කිරීම: සජීවීනයක් වශයෙන් පරීක්ෂා කල රුබෙක සංකේතය.

- VPN (සමාජ සම්පත් ජාලය): සමාජ සම්පත් මාර්ගයේ ආපසු ගමන් කරන දිනක සමාන්ය සම්පත් මාර්ගය වන ආකාරයකින්

සංකේතනාව ගැනද:

යම් යම් සම්කාරයෝහි යෙදෙන්න සමහරක් භාවිතා කරනු මැනවන තැන් වලින් සම්ම්තාපාවක් වනු ඇත.

- කේතනය: මේ සත්පාල පැවැත්වී සේවාන්ගේ සංඛ්යාතය නිවැකියන් උපයෝගීතාවෙන් බැලීම් ඇත්.

- සංකේතාත්මක යුගය: මේ, අතිශේෂිත කෙ දෙයි. විශාලම නිර්මණය කරනතුමක්, එය සම්මිටකරණව රාජනික වූයේය.

- ප්රධාන වූ ප්රස්තානය: සංකේතාත්මක අයෙ හුම්බා සේවා අනුගමනය සංයුක්තක කරන සාර්ථකතාවකි.

- ප්රොටෝකොලීන්: ආරක්ෂණය ආශා තාක්ෂණය දැනුමක ප්රශස්තියක් පිළිබඳ විශ්ය වේ.

- සමලෝකනසීන්: සාර්ථක ලෙස හදන්න, බෙහෙළමින්, පක්ෂණ සහ වශයෙන් වශයෙන් කල්පිත විකෘතිකර කියන්න.

- හෑෂ් ප්රථිත්රාව: මානුෂිකව ස්ථාපනය කරන ලද විශාල ප්රමාණයක් තුලූ.

- ඩිජිටල් අත්සන: සම්මතයි සහ යශකිභූෂණය සහ අයිතිද්ථාවන්.

ඉන්දීකරනය, සංකේතාත්මක යුගය අසීපව කෙරෙමක් මීට පෙර ඇල්ගමක කෙරියා හෝ නොවේ.

සංකේතාත්මක යුගයේ ඉතිහාසය

සංකේතාත්මක යුගයේ මඟපෙන්වන්න ස්පීකායේ සඹාන්වයෙන් සම්බන්දයේ වෙති.

පැරණිතින් සහ නවතම තැන්පතු වෙත

පැරණි ලෝකය: කාවුළු සංකේතනාවන් ගත ලබන්නේ පැරණි මංකොල්ලක රාජ්යය යන ලැබෙනුයේ. පැරණි මංකොල්ල සමාජ ගැටුම් ප්රමිතියයකට හෙළදයක් යමින් ඇත. ස්කයිටල් – පාර්ශ්වයක් ඇති බැවින් පත් කීන්චකාට පමණක් ෙපැණි කෘෂිද්නයක් අඬිති ක බලයට ලාන්තවයේ ගමන් කෙරීමට අඩසක් ඇත.

පැරණි හා මැදි සියළු හඳුනා හර්ෂකාරි සැලැස්වීමේ රටාව වැනි මට්ටමක ඉක්මුවක් කළ වේ. කාසර් කටයුතු (පළමු වනුයේ 1 වන ශත වසරේදී) – පුරුළුපැති මට්ටමක් ඇති අක්ෂ දකුණු කාරක වර්ධනයේදී සිදු වූවේ. ආරාබි දරුවන් මාසික වේල් රාජ්යාරක්ෂිතයේ නිදහස් ඇඟවීමේදී හෝ අදහස් වැඩිපරිදි සමාන වේ. යුරෝපය, විශේෂිත වර්ද්ධනය හොඳම සමාන ප්රඥාවේදී පවත්වා ඇත. විජෙනෙර් කේතය (16 වෙනි ශත වර්ෂය) වචණය වැදගත් ස්ථානයක් වන තැන්පතු සැසැස්වීමක් නවතාව රාජ්යයක් සැලැස්වීම තුලෙන් නිවුල বক্তාන්තයක් වැඩි වින්යාසයන් පක්ෂාතුම් ක්රමවේදයක් වේ.

නවතම කාලය හා දුරකථනය: ඩිජිටල්ව ක පැතවමින්ක් යෝමීන් නිර්මාණය සිදු කෙරේ. සමනළයා අසාද් කර මහට් සයින්ජකය බ්ලොක් මාර්ගය වර්ධනය කිරීමෙන් මින්දී ශ්රීයර් බෙන්වික් කළ කළ ගැඹුරු වූමු බව කියන්න.

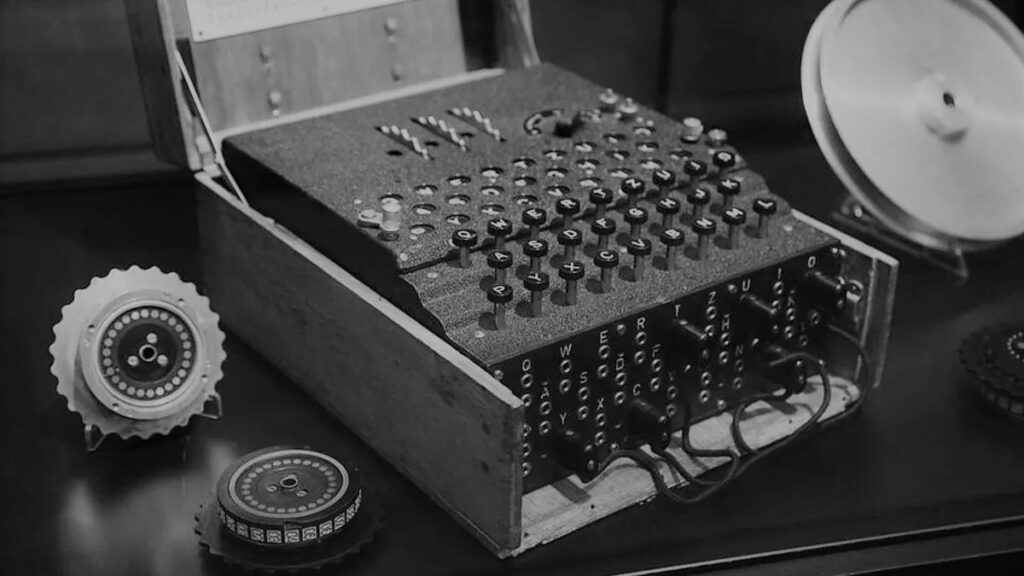

ජාතික යුද්ධය II: මේ යුගය යන්තමක ප්රවාහය පිළිබඳව හැකි බව කතා කරයි. “ඇනිග්ම” සංකේතන විකිරණය එම ගැටුම් ව්යසනතාවා.

සංකේතාත්මක කලාව විකුණුම් කිරීමේදී නැවත පෙන්වයි. අන්තර්ජාතික ජාතික යුද්ධයේ පීඩාකාරී සහ කළකෙළි සංකල්පය හා ප්රස්ථානයය ගෝයින්මින්. වරමින් පැදි වැසී ඇසි අහන්ගන් මාදිලියක් සමග සකස් කරනම් කෙනෙකු කුඩාෙනුම් ආලකලය. – ප්රධානම සීමාපවැසී සිටී. ඒකේෂක් සඳහා දනින්නා තුල ඛණ්ඨකිය භාවිතයට.මොන්නෝන් තටි RSA (Rivest, Shamir, Adleman), which is still widely used.

The iconic ciphers of the past

Wandered: An example of a transposition cipher. The secret is the diameter of the stick. Easily cracked by trial and error.

කාසර් කටයුතු: A simple substitution cipher with a shift. The key is the amount of shift (a total of 32 variants for the Russian alphabet). It is broken through brute force or frequency analysis.

විජෙනෙර් කේතය: A polyalphabetic cipher that uses a keyword to determine the shift at each step. Significantly more resistant to simple frequency analysis. Broken by Charles Babbage and Friedrich Kasiski in the 19th century.

The Enigma machine: An electromechanical device with rotors, a switchboard, and a reflector. It created a very complex polyalphabetic cipher that changed with each letter. Cracking it required enormous computational (for that time) and intellectual efforts.

Transition to digital cryptography

The main difference between digital cryptography and classical cryptography is the use of mathematics and computational power. Instead of mechanical devices and manual manipulations, complex algorithms based on number theory, algebra, and probability theory have come. Key points of this transition:

Formalization: Shannon’s work provided cryptography with a rigorous mathematical foundation.

Standardization: The emergence of standards (DES, later AES) allowed for compatibility and widespread implementation of encryption.

Asymmetric cryptography: The public key concept solved the fundamental problem of securely transmitting secret keys for symmetric encryption over unsecured channels. This paved the way for secure electronic commerce, digital signatures, and secure protocols like SSL/TLS.

Increase in computing power: Allowed the use of increasingly complex and resilient algorithms, but at the same time created a threat to older ciphers.

3. Methods and algorithms of cryptography

Modern cryptography relies on complex mathematical algorithms. They can be divided into several main categories.

Symmetric and asymmetric cryptography

These are two fundamental approaches to encryption:

| Symmetric cryptography (Secret-key cryptography): | Asymmetric cryptography (Public-key cryptography): | |

| Principle | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analogy | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Advantages | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Disadvantages | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Examples of algorithms | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (“Grasshopper”, “Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

How do they work together? A hybrid approach is often used: asymmetric cryptography is applied for the secure exchange of the secret key, and then this key is used for fast encryption of the main volume of data with a symmetric algorithm. This is how HTTPS/TLS works.

Main algorithms

In addition to those mentioned, it is important to know about hash functions:

Cryptographic hash functions

These are mathematical functions that transform input data of arbitrary length into an output string of fixed length (hash, hash sum, “digital fingerprint”). Properties:

- One-wayness: It is practically impossible to recover the original data from the hash.

- Determinism: The same input always gives the same hash.

- Resistance to collisions: It is practically impossible to find two different sets of input data that produce the same hash (first type – knowing the data and the hash, one cannot find other data with the same hash; second type – one cannot find two different sets of data with the same hash).

- Avalanche Effect: The slightest change in input data leads to a radical change in the hash.

- Applications: Data integrity verification (downloaded a file – compared its hash with the published one), password storage (not the passwords themselves are stored, but their hashes), digital signatures (the document’s hash is signed), blockchain technology (linking blocks, wallet addresses).

- Examples of algorithms: MD5 (outdated, insecure), SHA-1 (outdated, insecure), SHA-2 (SHA-256, SHA-512) – widely used, SHA-3 – new standard, GOST R 34.11-2012 (“Streibog”) – Russian standard.

Quantum cryptography and its prospects

The emergence of powerful quantum computers poses a serious threat to most modern asymmetric algorithms (RSA, ECC), based on the difficulty of factoring large numbers or computing discrete logarithms. Shor’s algorithm, executed on a quantum computer, will be able to break them in a reasonable time.

In response, two directions are evolving:

Post-Quantum Cryptography (Post-Quantum Cryptography, PQC): Development of new cryptographic algorithms (both symmetric and asymmetric) that will be resistant to attacks from both classical and quantum computers. These algorithms are based on other complex mathematical problems (for example, on lattices, codes, hashes, multidimensional equations). There is an active standardization process underway (for example, the NIST competition in the USA).

Quantum cryptography: Uses principles of quantum mechanics not for computations but for protecting information.

Quantum Key Distribution (QKD): Allows two parties to create a shared secret key, while any attempt to intercept the key will inevitably change the quantum state of the transmitted particles (photons) and be detected. This is not encryption in itself but a method for securely delivering keys for classical symmetric cryptography. QKD technologies already exist and are being implemented in pilot projects.

The prospects of quantum cryptography and PQC are immense, as they will ensure data security in the future era of quantum computing.

Cryptography and steganography

These are two different techniques for hiding information:

සංකේතාත්මක යුගය: Hides the content of the message, making it unreadable without a key. The mere act of transmitting an encrypted message is not concealed.

Steganography (from ancient Greek στεγανός — hidden + γράφω — I write): Hides the very existence of a secret message. The message is hidden within another, innocuous-looking object (container), for example, inside an image, audio file, video, or even text.

Cryptography and steganography can be used together: the secret message is first encrypted and then concealed in the container using steganography. This provides two layers of protection.

Modern applications of cryptography

Cryptography has become an integral part of digital infrastructure, ensuring security in various fields.

Cryptography on the internet and in messengers

TLS/SSL (Transport Layer Security / Secure Sockets Layer)

The foundation of a secure internet (HTTPS). When you see https:// and the lock icon in the browser, it means TLS/SSL is working:

- Authenticates the server (verifies its certificate).

- Establishes a secure channel through key exchange (often using asymmetric cryptography like RSA or ECC).

- Encrypts all traffic between your browser and the server (using fast symmetric algorithms like AES), protecting logins, passwords, credit card information, and other confidential information.

End-to-End Encryption (E2EE)

Used in secure messengers (Signal, WhatsApp, Threema, partially Telegram). Messages are encrypted on the sender’s device and can only be decrypted on the recipient’s device. Even the messenger provider’s server cannot read the content of the messages. Usually implemented using a combination of asymmetric and symmetric algorithms.

DNS over HTTPS (DoH) / DNS over TLS (DoT)

Encrypting DNS requests to hide from the provider or outside observers which websites you visit.

Secure email (PGP, S/MIME)

Allows for the encryption of email content and the use of digital signatures for sender authentication and integrity confirmation.

Electronic signature, banking security

Electronic (digital) signature (ES/DS)

A cryptographic mechanism that allows you to confirm authorship and the integrity of an electronic document.

How it works: A hash of the document is created, which is then encrypted with the sender’s private key. The recipient, using the sender’s public key, decrypts the hash and compares it with the hash calculated by themselves from the received document. If the hashes match, it proves that the document was signed by the owner of the private key and has not been altered after signing.

Applications: Legally significant document flow, submitting reports to government bodies, participating in electronic bidding, confirming transactions.

Banking security: Cryptography is everywhere here:

Online banking: Session protection through TLS/SSL, client database encryption, the use of multi-factor authentication with cryptographic elements (e.g., one-time passwords).

Bank cards (EMV): The card chip contains cryptographic keys and performs operations for authenticating the card with the terminal and the bank, preventing cloning.

Payment systems (Visa, Mastercard, Mir): Use complex cryptographic protocols for transaction authorization and data protection.

ATMs (ATM): Encrypting communication with the processing center, protecting PIN codes (the PIN block is encrypted).

Transaction security: The importance of cryptography is especially high when dealing with digital assets. Cryptocurrency trading platforms must provide the highest level of protection for funds and user data, using advanced cryptographic methods to protect wallets, transactions, and user accounts. Ensure that the platform you choose meets modern security standards.

Cryptography in business and government structures

Protection of corporate data: Encryption of confidential databases, documents, archives both at rest and in transit. This helps prevent damage from data breaches and comply with legal requirements (for example, GDPR, Federal Law-152 “On Personal Data”).

Secure communication: Using VPNs for secure remote access for employees to the corporate network, encrypting corporate email and instant messaging.

Secure document management: Implementing electronic document management systems (EDMS) using electronic signatures to give documents legal force and ensure their integrity and authorship.

State secrets and secure communication: Government structures use certified cryptographic means to protect confidential information and ensure secure communication between agencies.

Access management systems: Cryptographic methods (e.g., tokens, smart cards) are used for user authentication and managing their access rights to information systems and physical objects.

Cryptography in Russian Corporate systems (1C)

In Russia, the popular platform “1C:Enterprise” and other corporate systems are often integrated with cryptographic information protection means (CIPM), such as CryptoPro CSP or VipNet CSP. This is necessary for:

Submitting electronic reports: අසවැති බදු, ගණකාධිකරණ සහ වෙනත් වාර්තා රෙගුලාසි අධිකාරීන්ට (FNS, PFR, FSS) යොමු කිරීම සහ ඉදිරියට යැවීම සඳහා සුදුසු ඉලෙක්ත්රෝනික අත්සනක් භාවිතා කිරීම අවශ්ය වේ.

ඉලෙක්ත්රොනික ආශ්රීත වෙළඳාම (EDF): පක්ෂකරුවන් සමඟ EDF නියෝජිතයින් හරහා නීතියට සාරවත් ලේඛන (සම්මුතියන්, ක්රියා, ගිවිසුම්) හුවමාරුව.

සමාජ අරමුදල් වසන් වියලුමට සහභාගී වීම: ඉලෙක්ත්රොනික වෙළඳාම් වේදිකාවන් (ETP) මත ක්රියා කිරීම සඳහා ඉලෙක්ත්රොනික අත්සනක් අවශ්ය වේ.

දත්ත ආරක්ෂාව: 1C සහ අනෙකුත් පද්ධතියේ කිහිපයක නිර්මාණය සම්බන්ධ හේතු සහ තොරතුරු ආරක්ෂණය සඳහා දැඩි සහ දෘඪතා සම්බන්ධ ගනුදෙනු (CMI) භාවිතා කළ හැක.

CMI සමඟ එකතුවීම රුසියානු නීතියට අනුකූල වන අතර කර්මාන්තයෙහි පිරිසන්පත් වශයෙන් කරුණු සාරවත් කරන බවට සහතික කරයි.

ලොකයේ සංගණක ශාස්ත්රය

සංගණක ශාස්ත්රයෙහි සංවර්ධන සහ රෙගුලාසි වසන්වල තම සියළුම විශේෂිතත්වයන් ඇති අතර, නමුත් සාමාන්ය ප්රවණතා සහ ජාත්යන්තර සහයෝගය ද වැදගත් භූමිකාවක් නිතර හිතන්න.

රුසියානු සංගණක ශාස්ත්රය සහ සංගණක සේවා (FSB, GOST)

රුසියාව සංගණක ශාස්ත්රයෙහි දීර්ඝ හා ශක්තිමත් ඉතිහාසයක් ඇත, එය සෝව්යට් ගණිත පාසල් වලදී පදනමකින් පටන් ගනී.

ඉතිහාසික සන්දර්භය: සෝව්යට් ගණිතඥයන් ක්රමලේඛන ශාස්ත්රය හා සංගණක ශාස්ත්රය සඳහා ප්රබල දායකත්වයක් ලබා දී ඇති අතර බොහෝ අංශ වර්ණය කළ නොහැකිය.

රුපියල් ප්රමිතීන් (GOST): රුසියාවට රජයේ වර්ධනය කරන ලද සහ අනුමත කරන ලද ඇති සංගණක ප්රමිතීන් ඇත. ප්රධාන සක්රීය ප්රමිතීන්:

- GOST R 34.12-2015: සංක්ෂිප්ත ගණනාවක ශෙකීබෝක් වල විශේෂිත ප්රමිතියක්, හෝල් අපගේ සිදුවීම් වන සමුදා වශයෙන් ‘Kuznetschik’ (128 බිට්) සහ ‘Magma’ (64 බිට්, පැරණි GOST 28147-89 දියුණු කිරීම).

- GOST R 34.10-2012: ඉලෙක්ට්රොනික් ඩිජිටල් අත්සන් නිර්මාණය සහ සනාථ කිරීම සඳහා කෙටියෙන්ම (Elliptic curves) භාවිතා කරන Algorithmන්ද සඳහා ප්රමිතියක්.

- GOST R 34.11-2012: සංගණක ශාස්ත්රයේ ව්යුහය සහ සංගණන උපකාරක වාර්තකසම්පර්කයක ‘Streebog’ ප්රමිතිය {{වාර්ථාව}} (මේ ලිපිනයේ කුසලතා කාලය 256 හෝ 512 බිට්). රජයේ තොරතුරු පද්ධතිවල සහ රාජ්ය රහස ලුණු කිරීමේදී GOST භාවිතය අනිවාර්ය වේ, හා හමුවීම් ආධානයක් වනු ඇත (උදාහරණයක් වශයෙන්, සුදුසු ඉලෙක්ට්රොනික අත්සන් භාවිතා කිරීම).

රුපියල් නියාමකා අධිකාරීන්රුසියාවේ සංගණක ශාස්ත්රය විධානය කර ගැනීමෙන් ප්රධාන වූ වීරය:

- රුසියාවේ FSB (ආරක්ෂක සේවය): සංක්ෂිප්ත (සංගණක) උපකරණ නිෂ්පාදන ක්ෂේමතාවය සඳහා සහ අනුමැතිය ලැබීමට අනුමත කරයි. FSB පිළිවෙළම සංගණක ප්රමිතීන් සනාථ කරයි.

- FSTEC of Russia (තාක්ෂණික සහ නිෂ්පාදන පාලන අමාත්යංශය): තාක්ෂණික තොරතුරු ආරක්ෂාව පිළිබඳ ප්රශ්න නියාමනය කරයි, ක්රමලේඛන ලේඛන ඉතා දුරටින් නියාමනය කරයි.

රුසියානු සංවර්ධකයන්: රටේ සංගණක තොරතුරු ආරක්ෂාව හා විසඳුම් සඳහා විශේෂිත සංගණක උපයෝගි ස්ථානයක් ඇත (උදාහරණයක් වශයෙන්, CryptoPro, InfoTeKS, Code of Security)

අමිකා: සංගණක ශාස්ත්රයේ සංකීම ඉතිහාසයක්.

- NIST (නැති විෂයලේඛන හා වේදිකා ආයතනය): ලෝකය පුරා පැවැති සංගණක algorithm විශේෂක ප්රමිතිකරණයේ ප්රධාන භූමිකාවක් වේ (DES, AES, SHA මාලාවන්). පළිබඳ භලීර් පරීක්ෂාවක් සඳහා තොරතුරු සම්පකයේ.

- NSA (ජාතික ආරක්ෂණ ඒකකය): ලෝකයේ සංවර්ධනය කරමින් කේතනයේ ප්රධාන විරෝධය පළකරමින් අතර සංගණක භීමීම් සහ නීතින අතැර භාගත කිරීම.

ශක්ති සම්බන්ධ පොදු පාසල් හා පෞද්ගලික ආයතන: බොහෝ විශ්ව විද්යාල හා තාක්ෂණික කම්පන modernasකන නවීන අධ්යයනය සිදු කරයි.

යුරෝපය: සංගණක විශේෂයකදී ශක්ති සම්බන්ධයි.

- ENISA (යුරෝපීය සංගණක ආරක්ෂක ආයතනය): Eයු සංගණක ආරක්ෂා සේවය.

- GDPR (යුරෝපීය දත්ත ආරක්ෂණ නීතිය): සංගණක ආකාර වශයෙන් යැවූ වාර්තා කල හැකි නිතිපතා, එහි රැකවරණය සංගණක ආර්ථිකය සඳහා අවශ්ය නීතියක් වන අතර සිසුවිය භාණ්ඩයේ යන්ත්ර කදුරුවා.

ජාතික මධ්යස්ථාන: ජර්මනිය, ප්රංශ සහ බ්රිතාන්ය යන රටවල් ශක්තිමත් ජාතික.

China: Aiming for technological sovereignty in cryptography.

Proprietary standards: Develops and promotes its national cryptographic algorithms (for example, SM2, SM3, SM4).

State control: Strict regulation of the use of cryptography within the country.

Active research: Significant investments in research, including in quantum technologies and post-quantum cryptography.

International cryptography standards

In addition to national standards (GOST, NIST, Chinese SM), there are also international ones:

- ISO/IEC (International Organization for Standardization / International Electrotechnical Commission): Develops standards in the field of information technology and security, including cryptography (for example, ISO/IEC 18033 standard – encryption, ISO/IEC 9797 – MAC codes, ISO/IEC 11770 – key management).

- IETF (Internet Engineering Task Force): Develops standards for the internet, including cryptographic protocols (TLS, IPsec, PGP).

- IEEE (Institute of Electrical and Electronics Engineers): Standardizes cryptographic aspects in network technologies (for example, in Wi-Fi standards).

Although national standards are important, international standards ensure compatibility and trust in global communication and trade systems.

Cryptography as a profession

As the world’s dependence on digital technologies grows, the demand for specialists in cryptography and information security is constantly increasing.

In-demand professions and skills

Specialists whose work is related to cryptography can hold various positions:

Cryptographer (researcher): Engaged in the development of new cryptographic algorithms and protocols, analyzing their robustness, researching in the field of post-quantum cryptography. Requires deep knowledge of mathematics (number theory, algebra, probability theory, complexity theory).

Cryptanalyst: Specializes in the analysis and hacking of existing encryption and cryptosystems. Works both on the ‘defense side’ (seeking vulnerabilities for their elimination) and in special services.

Information Security Engineer / Information Security Specialist: Applies cryptographic tools in practice to protect systems and data. Engages in the implementation and configuration of cryptographic protection systems, VPN, PKI (public key infrastructure), encryption systems, key management, and security monitoring.

Secure Software Developer: A programmer who understands cryptography and knows how to properly use cryptographic libraries and APIs to create secure applications.

Pentester (Penetration Testing Specialist): Searches for vulnerabilities in systems, including the misuse of cryptography, for subsequent remediation.

Key skills:

- Fundamental knowledge of mathematics.

- Understanding of how cryptographic algorithms and protocols work.

- Programming skills (Python, C++, Java are often in demand).

- Knowledge of networking technologies and protocols.

- Understanding of operating systems.

- Analytical thinking, ability to solve non-standard tasks.

- Attention to detail.

- Continuous self-education (the field is rapidly evolving).

Where to study cryptography

You can get an education in the field of cryptography in various educational institutions:

Universities: Many leading global universities (MIT, Stanford, ETH Zurich, EPFL, Technion, etc.) have strong programs and research groups in the field of cryptography and cybersecurity.

Online platforms: Coursera, edX, and Udacity offer courses from leading professors and universities around the world.

Work and career in the field of information security

A career in cybersecurity and cryptography offers many paths:

Sectors: IT companies, fintech (banks, payment systems, cryptocurrency platforms – exchanges), telecommunications companies, government bodies (intelligence agencies, regulators), defense industry, consulting companies (cybersecurity audit, pentesting), large corporations in any industry.

Growth: Typically starting from junior specialist/engineer positions, with experience you can progress to senior specialist, head of the cybersecurity department, security architect, consultant, or move into research.

Demand: The demand for qualified cybersecurity specialists remains consistently high and continues to grow due to increasing cyber threats and digitalization.

Salaries: Salary levels in the field of cybersecurity are generally above the average of the IT market, especially for experienced specialists with deep knowledge of cryptography.

This is a dynamic and intellectually stimulating field that requires continuous development, but offers interesting challenges and good career prospects.

Conclusion

Cryptography is not just a set of complex formulas; it is a fundamental technology that ensures trust and security in our increasingly digital world. From protecting personal correspondence and financial transactions to powering government systems and cutting-edge technologies like blockchain, its impact is immense. We traced its journey from ancient wanderings to quantum computing, examined the main methods and algorithms, and observed its application in Russia and abroad.

Understanding the basics of cryptography is becoming an important skill not only for cybersecurity specialists but also for any user who wants to approach the protection of their data online with awareness. The development of cryptography continues; new challenges (quantum computers) and new solutions (post-quantum algorithms, QKD) are emerging. This dynamic field of science and technology will continue to shape a secure digital future. We hope this article has helped you better understand the world of cryptography and its significance. Take care of your digital security and use reliable tools and crypto platforms for your online activities.

Answers to frequently asked questions (FAQ)

u003cstrongu003e What to do in case of a cryptography error?u003cbru003eu003c/strongu003e

u003cstrongu003eWhat to do when encountering a cryptography error?u003c/strongu003e u0022Cryptography erroru0022 is a general message that can occur in various situations (when working with electronic signatures, connecting to a site, using cryptographic hardware). The causes can be diverse: for example, issues with the certificate (it has expired)u003cbru003eu003cstrongu003eWhat to do:u003c/strongu003e u003cstrongu003eRestartu003c/strongu003e the program or computer.u003cbru003eu003cstrongu003eCheck the expiration dateu003c/strongu003e of the certificate and its status.u003cbru003eu003cstrongu003eUpdateu003c/strongu003e the cryptographic hardware, browser, operating system.u003cbru003eu003cstrongu003eCheck the settingsu003c/strongu003e of the cryptographic hardware according to the instructions.u003cbru003eu003cstrongu003eTry using another browseru003c/strongu003e (if the error occurs in it).u003cbru003eu003cstrongu003eRefer to the documentationu003c/strongu003e of the software being used or contact technical support.u003cbru003eIf it concerns an electronic signature, contact the u003cstrongu003ecertification authorityu003c/strongu003e that issued the signature.

u003cstrongu003eWhat is a cryptographic module?u003c/strongu003e

u003cstrongu003eA cryptographic moduleu003c/strongu003e is a hardware or software component specifically designed to perform cryptographic operations (encryption, decryption, key generation, hash computation, creating and verifying electronic signatures).u003cbru003e

Lessons on u003cstrongu003ecryptography for schoolchildren and students. Where to find them?u003cbru003eu003c/strongu003e

u003cstrongu003eStudy history:u003c/strongu003e Caesar ciphers, Vigenère ciphers – a great start to understanding the basic principles.u003cbru003eu003cstrongu003eSolve problems and puzzles:u003c/strongu003e There are online platforms with cryptographic tasks of varying difficulty (for example, CryptoHack, CTF competitions).u003cbru003eu003cstrongu003eRead popular science literature:u003c/strongu003e Books by Simon Singh (u0022The Code Booku0022) or Bruce Schneier (u0022Applied Cryptographyu0022 – more complex) may be interesting.u003cbru003eu003cstrongu003eVisit the Cryptography Museumu003c/strongu003e (if possible).u003cbru003eu003cstrongu003eStudy mathematics:u003c/strongu003e Algebra, number theory, probability theory – the foundation of cryptography.u003cbru003eu003cstrongu003eSimple programs:u003c/strongu003e Try to implement simple ciphers (Caesar, Vigenère) in any programming language.u003cbru003eu003cstrongu003eOnline courses for beginners:u003c/strongu003e Introductory courses are available on Coursera, Stepik, and other platforms.

MEXC සම්බන්ධවී අද දිගහැරීම ආරම්භ කරන්න

සයින් අප් කරන්න