Czy kiedykolwiek zastanawiałeś się, jak twoje wiadomości w komunikatorze pozostają prywatne? Lub jak sklep internetowy wie, że to ty dokonujesz płatności, a nie oszust? Wszystko to jest wspierane przez niewidzialną, ale potężną siłę – kryptografię. W dzisiejszym świecie, przesyconym technologiami cyfrowymi, od bezpiecznego bankowości internetowej po prywatność w korespondencji, a nawet funkcjonowanie kryptowaluty, kryptografia odgrywa kluczową rolę. Ten artykuł jest twoim szczegółowym przewodnikiem po świecie kryptografii: omówimy jej istotę w prostych terminach, zanurzymy się w jej historii, zbadamy metody i algorytmy, przyjrzymy się nowoczesnym zastosowaniom, poznamy wydarzenia w Rosji i na świecie, a nawet omówimy karierę w tej fascynującej dziedzinie.

Czym jest kryptografia w prostych słowach

Kryptografia to nie tylko szyfrowanie; to cała nauka o metodach zapewniania poufności, integralności danych, uwierzytelnienia i nieodrzucalności. Przyjrzyjmy się bliżej.

Istota i znaczenie kryptografii

Wyobraź sobie, że masz tajną wiadomość, która musi zostać przekazana przyjacielowi w taki sposób, aby nikt inny jej nie przeczytał. Możesz stworzyć własne „szyfry”, na przykład zastępując każdą literę następną w alfabecie. To prosty przykład kryptografii.

Mówiąc bardziej formalnie, kryptografia (z gr. κρυπτός — ukryty i γράφω — pisać) to nauka o metodach zapewniania bezpieczeństwa danych poprzez ich przekształcanie.

Główne cele kryptografii:

- Poufność: Gwarancja, że informacje są dostępne tylko dla osób upoważnionych. Nikt inny nie powinien czytać twojej zaszyfrowanej wiadomości.

- Integralność danych: Gwarancja, że informacje nie zostały zmienione (ani przypadkowo, ani celowo) podczas transmisji lub przechowywania.

- Uwierzytelnienie: Weryfikacja autentyczności źródła danych lub użytkownika. Jak zapewnić, że wiadomość pochodzi od twojego przyjaciela, a nie od napastnika?

- Nieodrzucalność autorstwa (Nieodrzucalność): Gwarancja, że nadawca nie będzie w stanie później zaprzeczyć, że wysłał wiadomość lub transakcję.

Znaczenie kryptografii w nowoczesnym świecie jest ogromne. Bez niej operacje finansowe, chronione komunikacje państwowe i korporacyjne, prywatność osobistej korespondencji, a nawet funkcjonowanie innowacyjnych technologii takich jak blockchain, inteligentne kontrakty i kryptowaluty (na przykład bitcoin).

Gdzie i dlaczego jest używana

Kryptografia otacza nas wszędzie, często działając niezauważenie:

- Bezpieczne strony internetowe (HTTPS): Ikona kłódki w pasku adresu przeglądarki oznacza, że twoje połączenie z witryną jest zabezpieczone za pomocą protokołów kryptograficznych (TLS/SSL), szyfrującego dane między tobą a serwerem (loginy, hasła, dane kart).

- Komunikatory: Aplikacje takie jak Signal, WhatsApp i Telegram używają szyfrowania end-to-end, aby tylko ty i twój rozmówca mogliście czytać rozmowę.

- Email: Protokoły PGP lub S/MIME umożliwiają szyfrowanie wiadomości oraz używanie podpisów cyfrowych.

- Sieci Wi-Fi: Protokoły WPA2/WPA3 używają kryptografii do ochrony twojej domowej lub korporacyjnej sieci bezprzewodowej przed nieautoryzowanym dostępem.

- Karty bankowe: Czipy w kartach (EMV) używają algorytmów kryptograficznych do uwierzytelniania kart i ochrony transakcji.

- Bankowość internetowa i płatności: Wszystkie operacje są chronione przez wielowarstwowe systemy kryptograficzne.

- Podpis cyfrowy: Używany do potwierdzania autentyczności dokumentów i autorstwa.

- Kryptowaluty: Blockchain, będący podstawą większości kryptowaluty, aktywnie wykorzystuje funkcje skrótu kryptograficznego i podpisy cyfrowe, aby zapewnić bezpieczeństwo, przejrzystość i niezmienność transakcji. Zrozumienie podstaw kryptografii pomaga lepiej nawigować w świecie aktywów cyfrowych.

- Ochrona danych: Szyfrowanie dysków twardych, baz danych, archiwów w celu zapobiegania wyciekom informacji.

- VPN (Wirtualna Sieć Prywatna): Szyfrowanie ruchu internetowego w celu zapewnienia anonimowości i bezpieczeństwa podczas łączenia się przez publiczne sieci.

Kryptografia i szyfrowanie: jaka jest różnica

Chociaż te terminy są często używane jako synonimy, nie jest to całkowicie dokładne.

- Szyfrowanie: To jest proces przekształcania czytelnych informacji (tekst jawny) w format nieczytelny (tekst zaszyfrowany) przy użyciu określonego algorytmu i klucza. Deszyfrowanie jest procesem odwrotnym.

- Kryptografia: To szersza dziedzina naukowa, która obejmuje nie tylko opracowanie i analizę algorytmów szyfrowania, ale również:

- Kryptanaliza: Nauka o metodach łamania szyfrów.

- Protokoły: Opracowanie bezpiecznych środków interakcji (np. TLS/SSL, protokoły wymiany kluczy).

- Zarządzanie kluczami: Bezpieczne tworzenie, dystrybucja, przechowywanie oraz unieważnianie kluczy kryptograficznych.

- Funkcje skrótu: Tworzenie „cyfrowych odcisków palców” danych w celu weryfikacji integralności.

- Podpisy cyfrowe: Metody potwierdzania autorstwa i integralności.

Zatem szyfrowanie jest jednym z najważniejszych narzędzi kryptografii, ale nie każda kryptografia ogranicza się do szyfrowania.

Historia kryptografii

Ścieżka kryptografii sięga tysiącleci – od prostych permutacji liter do najbardziej skomplikowanych algorytmów matematycznych, które leżą u podstaw nowoczesnego bezpieczeństwa cyfrowego.

Krótki przegląd od starożytności po dzień dzisiejszy

Starożytność: Najwcześniejsze znane przykłady szyfrowania pochodzą ze Starożytnego Egiptu (około 1900 roku p.n.e.), gdzie używano niestandardowych hieroglifów. W Starożytnej Sparcie (V wiek p.n.e.) zastosowano skytalę – kij o określonej średnicy, wokół którego owinięta była wstęga pergaminu; wiadomość była napisana wzdłuż kija, a po rozwinięciu wstęgi litery pojawiały się jako chaotyczny zestaw. Można to było przeczytać tylko rozwijając wstęgę wokół skytali o tej samej średnicy.

Antyk i Średniowiecze: Słynny szyfr Cezara (I wiek p.n.e) – prosty przesunięcie liter o ustaloną liczbę pozycji. Arabscy uczeni (na przykład Al-Kindi, IX wiek n.e.) wnieśli znaczący wkład rozwijając analizę częstotliwości – metodę łamania prostych szyfrów podstawieniowych poprzez liczenie częstotliwości liter w tekście zaszyfrowanym. W Europie popularność zyskiwały szyfry polialfabetyczne, takie jak szyfr Vigenère’a (XVI wiek), które przez długi czas były uważane za niełamliwe („le chiffre indéchiffrable”).

Nowożytność i I wojna światowa: Rozwój telegrafu pobudził tworzenie bardziej skomplikowanych szyfrów. Podczas I wojny światowej kryptografia odgrywała ważną rolę; na przykład złamanie telegramu Zimmermanna przez brytyjskich kryptanalizatorów było jednym z czynników prowadzących do przystąpienia USA do wojny.

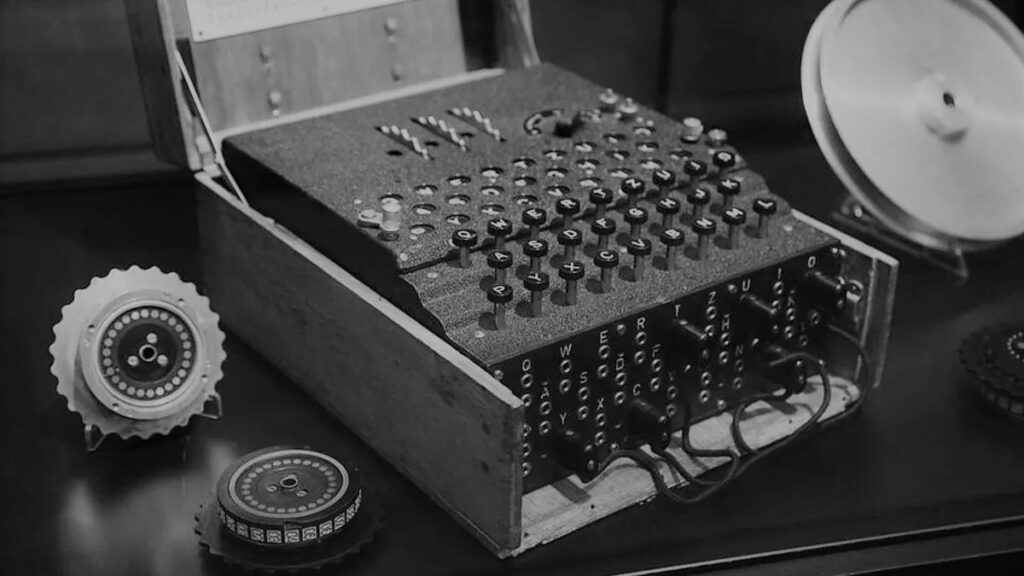

II wojna światowa: Ta epoka stała się złotym wiekiem mechanicznej kryptografii. Niemiecka maszyna szyfrująca „Enigma” i jej złamanie przez Aliantów (głównie polskich i brytyjskich matematyków, w tym Alana Turinga w Bletchley Park) miało znaczący wpływ na przebieg wojny. Japończycy używali maszyny „Purpurowej”, która również została złamana przez Amerykanów.

Era komputerowa: Pojawienie się komputerów zrewolucjonizowało tę dziedzinę. W 1949 roku Claude Shannon opublikował pracę „Teoria komunikacji systemów tajnych”, kładąc teoretyczne podstawy nowoczesnej kryptografii. W latach 70-tych opracowano DES (Standard Szyfrowania Danych) – pierwszy powszechnie akceptowany standard szyfrowania symetrycznego. W 1976 roku Whitfield Diffie i Martin Hellman zaproponowali rewolucyjny koncept – the first widely accepted standard of symmetric encryption. In 1976, Whitfield Diffie and Martin Hellman proposed a revolutionary concept szyfrowania klucza publicznego, a wkrótce pojawił się algorytm RSA (Rivest, Shamir, Adleman),który do dziś jest szeroko stosowany.

Ikoniczne szyfry przeszłości

Wędrowały: Przykład szyfru przemieszczenia. Sekretem jest średnica kija. Łatwo złamać przez eksperymenty i błędy.

szyfr Cezara: Prosty szyfr podstawieniowy z przesunięciem. Kluczem jest ilość przesunięcia (łącznie 32 warianty dla alfabetu rosyjskiego). Jest łamany siłą brute force lub analizą częstotliwości.

szyfr Vigenère’a: Polialfabetyczny szyfr, który używa słowa kluczowego do określenia przesunięcia na każdym etapie. Jest znacznie bardziej odporny na proste analizy częstotliwości. Złamany przez Charlesa Babbage’a i Friedricha Kasiski w XIX wieku.

Maszyna Enigma: Urządzenie elektromechaniczne z rotorami, pulpitem i reflektorem. Tworzyło bardzo skomplikowany polialfabetyczny szyfr, który zmienia się z każdą literą. Złamanie go wymagało ogromnych wysiłków obliczeniowych (jak na tamte czasy) oraz intelektualnych.

Przejście do kryptografii cyfrowej

Główna różnica między kryptografią cyfrową a klasyczną kryptografią to użycie matematyki i mocy obliczeniowej. Zamiast mechanicznych urządzeń i ręcznych manipulacji, pojawiły się złożone algorytmy oparte na teorii liczb, algebrze i teorii prawdopodobieństwa. Kluczowe punkty tej przejścia:

Formalizacja: Prace Shannona zapewniły kryptografii rygorystyczne matematyczne podstawy.

Standaryzacja: Pojawienie się standardów (DES, później AES) pozwoliło na kompatybilność i szeroką implementację szyfrowania.

Kryptografia asymetryczna: Koncepcja klucza publicznego rozwiązała podstawowy problem bezpiecznego przesyłania sekretnych kluczy do szyfrowania symetrycznego poprzez niezabezpieczone kanały. To otworzyło drogę do bezpiecznego e-handlu, podpisów cyfrowych i bezpiecznych protokołów, takich jak SSL/TLS.

Wzrost mocy obliczeniowej: Pozwolił na korzystanie z coraz bardziej złożonych i odpornych algorytmów, ale jednocześnie stworzył zagrożenie dla starszych szyfrów.

3. Metody i algorytmy kryptografii

Nowoczesna kryptografia opiera się na złożonych algorytmach matematycznych. Można je podzielić na kilka głównych kategorii.

Kryptografia symetryczna i asymetryczna

To dwa podstawowe podejścia do szyfrowania:

| Kryptografia symetryczna (kryptografia z kluczem tajnym): | Kryptografia asymetryczna (kryptografia z kluczem publicznym): | |

| Zasada | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analogicznie | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Zalety | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Wady | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Przykłady algorytmów | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 („Grasshopper”, „Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

Jak współpracują ze sobą? Często stosuje się podejście hybrydowe: kryptografia asymetryczna jest stosowana do bezpiecznej wymiany klucza tajnego, a następnie klucz ten jest używany do szybkiego szyfrowania głównych danych za pomocą algorytmu symetrycznego. Tak działają HTTPS/TLS.

Główne algorytmy

Oprócz wspomnianych należy znać funkcje skrótu:

Kryptograficzne funkcje skrótu

To matematyczne funkcje, które przekształcają dane wejściowe o dowolnej długości w wyjściowy ciąg o stałej długości (hash, suma haszująca, „cyfrowy odcisk palca”). Właściwości:

- Jednokierunkowość: Praktycznie niemożliwe jest odzyskanie oryginalnych danych z hasha.

- Deterministyczność: Ta sama dane wejściowe zawsze dają ten sam hash.

- Odporność na kolizje: Praktycznie niemożliwe jest znalezienie dwóch różnych zestawów danych wejściowych, które produkują ten sam hash (pierwszy typ – znając dane i hash, nie można znaleźć innych danych z tym samym hashem; drugi typ – nie można znaleźć dwóch różnych zestawów danych z tym samym hashem).

- Efekt lawinowy: Nawet najmniejsza zmiana w danych wejściowych prowadzi do radykalnej zmiany hasha.

- Zastosowania: Weryfikacja integralności danych (pobrano plik – porównano jego hash z opublikowanym), przechowywanie haseł (nie przechowuje się samych haseł, ale ich hashe), podpisy cyfrowe (hash dokumentu jest podpisywany), technologia blockchain (łączenie bloków, adresy portfeli).

- Przykłady algorytmów: MD5 (przestarzały, niebezpieczny), SHA-1 (przestarzały, niebezpieczny), SHA-2 (SHA-256, SHA-512) – szeroko stosowane, SHA-3 – nowy standard, GOST R 34.11-2012 („Streibog”) – standard rosyjski.

Kryptografia kwantowa i jej perspektywy

Pojawienie się potężnych komputerów kwantowych stanowi poważne zagrożenie dla większości nowoczesnych algorytmów asymetrycznych (RSA, ECC), opartych na trudności faktoryzacji dużych liczb lub obliczania logarytmów dyskretnych. Algorytm Shora, wykonywany na komputerze kwantowym, będzie w stanie je złamać w rozsądnym czasie.

W odpowiedzi rozwijają się dwa kierunki:

Kryptografia post-kwantowa (Kryptografia post-kwantowa, PQC): Opracowanie nowych algorytmów kryptograficznych (zarówno symetrycznych, jak i asymetrycznych), które będą odporne na ataki zarówno ze strony klasycznych, jak i kwantowych komputerów. Te algorytmy opierają się na innych złożonych problemach matematycznych (na przykład na sieciach, kodach, haszach, wielowymiarowych równaniach). Obecnie trwa aktywny proces standaryzacji (na przykład konkurs NIST w USA).

Kryptografia kwantowa: Wykorzystuje zasady mechaniki kwantowej nie do obliczeń, ale do ochrony informacji.

Dystrybucja kluczy kwantowych (QKD): Pozwala dwóm stronom na stworzenie wspólnego sekretu klucza, przy czym każda próba przechwycenia klucza nieuchronnie zmieni kwantowy stan przesyłanych cząstek (fotony) i będzie wykryta. Nie jest to szyfrowanie samo w sobie, ale metoda bezpiecznego dostarczania kluczy dla klasycznej kryptografii symetrycznej. Technologie QKD już istnieją i są wdrażane w projektach pilotażowych.

Perspektywy kryptografii kwantowej i PQC są ogromne, ponieważ zapewnią bezpieczeństwo danych w przyszłej erze komputerów kwantowych.

Kryptografia i steganografia

To dwie różne techniki ukrywania informacji:

Kryptografia: Ukrywa treść wiadomości, czyniąc ją nieczytelną bez klucza. Sam akt przesyłania zaszyfrowanej wiadomości nie jest ukrywany.

Steganografia (z gr. στεγανός — ukryty + γράφω — piszę): Ukrywa same istnienie tajnej wiadomości. Wiadomość jest ukrywana w innym, wyglądającym niewinnie obiekcie (kontenerze), na przykład w obrazie, pliku audio, wideo lub nawet w tekście.

Kryptografia i steganografia mogą być używane razem: tajna wiadomość jest najpierw szyfrowana, a następnie ukrywana w kontenerze za pomocą steganografii. To zapewnia dwie warstwy ochrony.

Nowoczesne zastosowania kryptografii

Kryptografia stała się integralną częścią infrastruktury cyfrowej, zapewniając bezpieczeństwo w różnych dziedzinach.

Kryptografia w Internecie i w komunikatorach

TLS/SSL (Transport Layer Security / Secure Sockets Layer)

Podstawa bezpiecznego internetu (HTTPS). Kiedy widzisz https:// i ikonę kłódki w przeglądarce, oznacza to, że TLS/SSL działa:

- Uwierzytelnia serwer (weryfikując jego certyfikat).

- Nawiązuje bezpieczny kanał poprzez wymianę kluczy (często przy użyciu kryptografii asymetrycznej, takiej jak RSA lub ECC).

- Szyfruje cały ruch między twoją przeglądarką a serwerem (używając szybkich algorytmów symetrycznych, takich jak AES), chroniąc loginy, hasła, informacje o kartach kredytowych i inne poufne informacje.

Szyfrowanie end-to-end (E2EE)

Używane w bezpiecznych komunikatorach (Signal, WhatsApp, Threema, częściowo Telegram). Wiadomości są szyfrowane na urządzeniu nadawcy i mogą być odszyfrowane tylko na urządzeniu odbiorcy. Nawet serwer dostawcy komunikatora nie może odczytać treści wiadomości. Zazwyczaj realizowane przy użyciu kombinacji algorytmów asymetrycznych i symetrycznych.

DNS przez HTTPS (DoH) / DNS przez TLS (DoT)

Szyfrowanie żądań DNS, aby ukryć przed dostawcą lub zewnętrznymi obserwatorami, które strony internetowe odwiedzasz.

Bezpieczny email (PGP, S/MIME)

Umożliwia szyfrowanie treści e-maili oraz używanie podpisów cyfrowych do uwierzytelniania nadawcy i potwierdzania integralności.

Podpis elektroniczny, bezpieczeństwo bankowe

Podpis elektroniczny (ES/DS)

Mechanizm kryptograficzny, który pozwala potwierdzić autorstwo i integralność dokumentu elektronicznego.

Jak to działa: Tworzony jest hash dokumentu, który następnie jest szyfrowany kluczem prywatnym nadawcy. Odbiorca, korzystając z klucza publicznego nadawcy, odszyfrowuje hash i porównuje go z hashem, który sam oblicza z otrzymanego dokumentu. Jeśli hashe się zgadzają, udowadnia to, że dokument został podpisany przez właściciela klucza prywatnego i nie został zmieniony po podpisaniu.

Zastosowania: Prawnie istotny obrót dokumentów, składanie raportów do instytucji rządowych, uczestnictwo w elektronicznych przetargach, potwierdzanie transakcji.

Bezpieczeństwo bankowe: Kryptografia jest wszędzie tutaj:

Bankowość internetowa: Ochrona sesji przez TLS/SSL, szyfrowanie bazy danych klientów, stosowanie uwierzytelniania wieloskładnikowego z elementami kryptograficznymi (np. hasła jednorazowe).

Karty bankowe (EMV): Chip karty zawiera klucze kryptograficzne i wykonuje operacje uwierzytelniające kartę z terminalem i bankiem, zapobiegając klonowaniu.

Systemy płatności (Visa, Mastercard, Mir): Używają złożonych protokołów kryptograficznych do autoryzacji transakcji i ochrony danych.

Bankomaty (ATM): Szyfrowanie komunikacji z centrum przetwarzania, ochrona kodów PIN (blok PIN jest szyfrowany).

Bezpieczeństwo transakcji: Znaczenie kryptografii jest szczególnie wysokie w przypadku aktywów cyfrowych. Platformy handlu kryptowalutami muszą zapewniać najwyższy poziom ochrony funduszy i danych użytkowników, stosując zaawansowane metody kryptograficzne do zabezpieczania portfeli, transakcji i kont użytkowników. Upewnij się, że platforma, którą wybierasz, spełnia nowoczesne standardy bezpieczeństwa.

Kryptografia w strukturach biznesowych i rządowych

Ochrona danych korporacyjnych: Szyfrowanie poufnych baz danych, dokumentów, archiwów zarówno w spoczynku, jak i w ruchu. Pomaga to zapobiegać szkodom spowodowanym naruszeniem danych oraz spełniać wymogi prawne (np. RODO, Ustawa federalna-152 „O danych osobowych”).

Bezpieczna komunikacja: Wykorzystanie VPN do zapewnienia bezpiecznego dostępu zdalnego dla pracowników do sieci korporacyjnej, szyfrowanie poczty elektronicznej i wiadomości błyskawicznych.

Bezpieczne zarządzanie dokumentami: Wdrażanie elektronicznych systemów zarządzania dokumentami (EDMS) z wykorzystaniem podpisów elektronicznych, aby nadać dokumentom moc prawną i zapewnić ich integralność oraz autorstwo.

Tajemnice państwowe i bezpieczna komunikacja: Struktury rządowe wykorzystują certyfikowane środki kryptograficzne do ochrony informacji poufnych i zapewnienia bezpiecznej komunikacji między agencjami.

Systemy zarządzania dostępem: Metody kryptograficzne (np. tokeny, karty inteligentne) są stosowane do uwierzytelniania użytkowników i zarządzania ich uprawnieniami dostępu do systemów informacyjnych i obiektów fizycznych.

Kryptografia w rosyjskich systemach korporacyjnych (1C)

W Rosji popularna platforma „1C:Enterprise” i inne systemy korporacyjne są często zintegrowane z środkami ochrony informacji kryptograficznych (CIPM), takimi jak CryptoPro CSP or VipNet CSP. Jest to konieczne w celu:

Składanie elektronicznych raportów: Sporządzanie i składanie deklaracji podatkowych, księgowych i innych raportów do organów regulacyjnych (FNS, PFR, FSS) wymaga użycia kwalifikowanego podpisu elektronicznego.

Elektroniczny obieg dokumentów (EDF): Wymiana dokumentów o znaczeniu prawnym (faktury, akty, umowy) z kontrahentami za pośrednictwem operatorów EDF.

Uczestnictwo w zamówieniach publicznych: Praca na elektronicznych platformach handlowych (ETP) wymaga podpisu elektronicznego.

Ochrona danych: Niektóre konfiguracje 1C i innych systemów mogą stosować kryptograficzne środki ochrony informacji (CMI) do szyfrowania baz danych lub pojedynczych rekordów.

Integracja z CMI pozwala na przestrzeganie rosyjskiego ustawodawstwa oraz zapewnia bezpieczeństwo procesów biznesowych bezpośrednio z familiarnego interfejsu systemu korporacyjnego.

Kryptografia na świecie

Rozwój i regulacja kryptografii mają swoje specyfiki w różnych krajach, ale ogólne trendy i współpraca międzynarodowa również odgrywają istotną rolę.

Rosyjskie osiągnięcia i usługi kryptograficzne (FSB, GOST)

Rosja ma długą i silną historię w dziedzinie kryptografii, zakorzenioną w radzieckiej szkole matematycznej.

Kontekst historyczny: Radzieccy matematycy wnieśli znaczący wkład w teorię kodowania i kryptografię, chociaż wiele opracowań przez długi czas pozostało utajnionych:

Normy państwowe (GOST): Rosja ma swoje własne standardy kryptograficzne opracowane i zatwierdzone przez państwo. Kluczowe aktywne standardy:

- GOST R 34.12-2015: Standard dla symetrycznego szyfrowania blokowego, w tym dwa algorytmy – 'Kuznetschik’ (128 bitów) i 'Magma’ (64 bity, rozwój starego GOST 28147-89).

- GOST R 34.10-2012: Standard dla algorytmów tworzenia i weryfikacji elektronicznych podpisów cyfrowych opartych na krzywych eliptycznych.

- GOST R 34.11-2012: Standard kryptograficznego algorytmu haszującego „Streebog” (o długości hasza 256 lub 512 bitów). Użycie GOSTów jest obowiązkowe dla ochrony informacji w państwowych systemach informacyjnych, podczas pracy z tajemnicami państwowymi i jest często wymagane przy interakcji z organami rządowymi (na przykład przy używaniu kwalifikowanych podpisów elektronicznych).

Organy regulacyjne. Kluczową rolę w regulacji kryptografii w Rosji odgrywa:

- FSB Rosji (Federalna Służba Bezpieczeństwa): Licencjonuje działalność w zakresie rozwoju, produkcji, dystrybucji i utrzymania narzędzi szyfrujących (kryptograficznych), a także certyfikuje te narzędzia pod kątem zgodności z wymaganiami bezpieczeństwa. FSB również zatwierdza standardy kryptograficzne.

- FSTEC Rosji (Federalna Służba Ochrony Technicznej i Kontroli Eksportu): Reguluje kwestie ochrony technicznych informacji, w tym metody nietryptograficzne, ale jej działalność jest ściśle związana z kryptografią w ramach kompleksowej ochrony.

Rosyjscy deweloperzy: W kraju działa szereg firm specjalizujących się w rozwoju narzędzi ochrony informacji kryptograficznej i rozwiązań w dziedzinie bezpieczeństwa informacji (na przykład CryptoPro, InfoTeKS, Kodeks Bezpieczeństwa)

USA: Historycznie jeden z liderów w kryptografii.

- NIST (Narodowy Instytut Standardów i Technologii): Odnosi kluczową rolę w standaryzacji algorytmów kryptograficznych stosowanych na całym świecie (DES, AES, seria SHA). Obecnie prowadzi konkurs na wybór standardów kryptografii postkwantowej.

- NSA (Agencja Bezpieczeństwa Narodowego): Historycznie zaangażowany w rozwój i analizę kryptografii, czasami wywołujący kontrowersje dotyczące możliwego wpływu na standardy.

Silna szkoła akademicka i sektor prywatny: Wiele uniwersytetów i firm technologicznych prowadzi zaawansowane badania.

Europa: Aktywnie rozwija swoją własną ekspertyzę i standardy.

- ENISA (Europejska Agencja Bezpieczeństwa Cybernetycznego): Agencja UE zajmująca się bezpieczeństwem cybernetycznym, promująca najlepsze praktyki i standardy.

- RODO (Ogólne rozporządzenie o ochronie danych): Choć nie przepisuje bezpośrednio konkretnych algorytmów, wymaga przyjęcia odpowiednich środków technicznych do ochrony danych osobowych, gdzie szyfrowanie odgrywa istotną rolę.

Krajowe centra: Kraje takie jak Niemcy, Francja i Wielka Brytania mają silne narodowe centra cyberbezpieczeństwa i tradycje kryptograficzne.

Chiny: Dążą do suwerenności technologicznej w kryptografii.

Standardy własnościowe: Opracowują i promują swoje krajowe algorytmy kryptograficzne (na przykład SM2, SM3, SM4).

Kontrola państwowa: Surowa regulacja użycia kryptografii w kraju.

Aktywne badania: Znaczące inwestycje w badania, w tym w technologie kwantowe i kryptografię postkwantową.

Międzynarodowe standardy kryptografii

Oprócz standardów krajowych (GOST, NIST, chińskie SM), istnieją też międzynarodowe:

- ISO/IEC (Międzynarodowa Organizacja Normalizacyjna / Międzynarodowa Komisja Elektrotechniczna): Opracowuje standardy w dziedzinie technologii informacyjnej i bezpieczeństwa, w tym kryptografii (na przykład, standard ISO/IEC 18033 – szyfrowanie, ISO/IEC 9797 – kody MAC, ISO/IEC 11770 – zarządzanie kluczami).

- IETF (Grupa Robocza Inżynierów Internetu): Opracowuje standardy dla internetu, w tym protokoły kryptograficzne (TLS, IPsec, PGP).

- IEEE (Instytut Inżynierów Elektryków i Elektroników): Standaryzuje aspekty kryptograficzne w technologiach sieciowych (na przykład, w standardach Wi-Fi).

Choć krajowe standardy są ważne, międzynarodowe standardy zapewniają kompatybilność i zaufanie w globalnych systemach komunikacji i handlu.

Kryptografia jako zawód

W miarę jak zależność świata od technologii cyfrowych rośnie, zapotrzebowanie na specjalistów w dziedzinie kryptografii i bezpieczeństwa informacji nieustannie rośnie.

Poszukiwane zawody i umiejętności

Specjaliści, których praca jest związana z kryptografią mogą zajmować różne stanowiska:

Kryptograf (badacz): Zajmuje się opracowaniem nowych algorytmów i protokołów kryptograficznych, analizą ich odporności, badaniami w dziedzinie kryptografii postkwantowej. Wymaga głębokiej wiedzy z matematyki (teoria liczb, algebra, teoria prawdopodobieństwa, teoria złożoności).

Kryptolog: Specjalizuje się w analizie i łamaniu istniejących szyfrów i systemów kryptograficznych. Pracuje zarówno po stronie 'obrony’ (szukając podatności do ich eliminacji), jak i w służbach specjalnych.

Inżynier bezpieczeństwa informacji / Specjalista ds. bezpieczeństwa informacji: Stosuje narzędzia kryptograficzne w praktyce w celu ochrony systemów i danych. Angażuje się w wdrażanie i konfigurację systemów ochrony kryptograficznej, VPN, PKI (infrastruktura klucza publicznego), systemów szyfrowania, zarządzania kluczami oraz monitorowania bezpieczeństwa.

Bezpieczny programista: Programista, który rozumie kryptografię i wie, jak właściwie używać bibliotek i interfejsów API kryptograficznych do tworzenia bezpiecznych aplikacji.

Pentester (specjalista ds. testowania penetracyjnego): Poszukuje podatności w systemach, w tym niewłaściwego użycia kryptografii, w celu ich późniejszej naprawy.

Kluczowe umiejętności:

- Podstawowa wiedza z matematyki.

- Rozumienie, jak działają algorytmy i protokoły kryptograficzne.

- Umiejętności programowania (Python, C++, Java są często poszukiwane).

- Znajomość technologii i protokołów sieciowych.

- Znajomość systemów operacyjnych.

- Myślenie analityczne, zdolność do rozwiązywania nietypowych zadań.

- Dbałość o szczegóły.

- Ciągłe samokształcenie (dziedzina szybko się rozwija).

Gdzie studiować kryptografię

Możesz zdobyć wykształcenie w dziedzinie kryptografii w różnych placówkach edukacyjnych:

Uniwersytety: Wiele wiodących uniwersytetów na świecie (MIT, Stanford, ETH Zurych, EPFL, Technion itd.) ma silne programy i grupy badawcze w dziedzinie kryptografii i bezpieczeństwa cybernetycznego.

Platformy online: Coursera, edX i Udacity oferują kursy od wiodących profesorów i uniwersytetów z całego świata.

Praca i kariera w dziedzinie bezpieczeństwa informacji

Kariera w bezpieczeństwie cybernetycznym i kryptografii oferuje wiele ścieżek:

Sektory: Firmy IT, fintech (banki, systemy płatności, platformy kryptowalutowe – giełdy), firmy telekomunikacyjne, organy rządowe (agencje wywiadowcze, regulatorzy), przemysł obronny, firmy doradcze (audyt bezpieczeństwa cybernetycznego, testy penetracyjne), duże korporacje w każdej branży.

Rozwój: Zazwyczaj zaczynając od stanowisk specjalisty inżyniera juniorskiego, z doświadczeniem można awansować na specjalistę senior, kierownika działu bezpieczeństwa cybernetycznego, architekta bezpieczeństwa, konsultanta lub przejść do badań.

Zapotrzebowanie: Zapotrzebowanie na wykwalifikowanych specjalistów ds. bezpieczeństwa cybernetycznego pozostaje niezmiennie wysokie i wciąż rośnie w związku z rosnącymi zagrożeniami cybernetycznymi i cyfryzacją.

Wynagrodzenia: Poziomy wynagrodzenia w dziedzinie bezpieczeństwa cybernetycznego są generalnie powyżej średniej na rynku IT, szczególnie dla doświadczonych specjalistów z głęboką wiedzą z kryptografii.

To dynamiczna i intelektualnie stymulująca dziedzina, która wymaga ciągłego rozwoju, ale oferuje ciekawe wyzwania i dobre perspektywy kariery.

Podsumowanie

Kryptografia to nie tylko zbiór skomplikowanych wzorów; to fundamentalna technologia, która zapewnia zaufanie i bezpieczeństwo w naszym coraz bardziej cyfrowym świecie. Od ochrony osobistej korespondencji i transakcji finansowych do wspierania systemów rządowych i nowoczesnych technologii, takich jak blockchain, jej wpływ jest ogromny. Prześledziliśmy jej drogę od starożytnych wędrówek do obliczeń kwantowych, zbadaliśmy główne metody i algorytmy oraz zauważyliśmy jej zastosowanie w Rosji i za granicą.

Zrozumienie podstaw kryptografii staje się ważną umiejętnością nie tylko dla specjalistów ds. bezpieczeństwa cybernetycznego, ale także dla każdego użytkownika, który chce świadomie podchodzić do ochrony swoich danych w sieci. Rozwój kryptografii trwa; nowe wyzwania (komputery kwantowe) i nowe rozwiązania (algorytmy postkwantowe, QKD) się pojawiają. Ta dynamiczna dziedzina nauki i technologii będzie nadal kształtować bezpieczną cyfrową przyszłość. Mamy nadzieję, że ten artykuł pomógł Ci lepiej zrozumieć świat kryptografii i jej znaczenie. Dbaj o swoje bezpieczeństwo cyfrowe i korzystaj z niezawodnych narzędzi oraz platform kryptograficznych do swoich działań w sieci.

Odpowiedzi na często zadawane pytania (FAQ)

Co robić w przypadku błędu kryptografii?

Co robić, gdy wystąpi błąd kryptografii? „Błąd kryptografii” to ogólny komunikat, który może wystąpić w różnych sytuacjach (podczas pracy z podpisami elektronicznymi, łączenia się ze stroną, używania sprzętu kryptograficznego). Przyczyny mogą być różne: na przykład, problemy z certyfikatem (wygasł)

Co robić: Uruchom ponownie program lub komputer.

Sprawdź datę ważności certyfikatu i jego status.

Aktualizuj sprzęt kryptograficzny, przeglądarkę, system operacyjny.

Sprawdź ustawienia sprzętu kryptograficznego zgodnie z instrukcjami.

Spróbuj użyć innej przeglądarki (jeśli błąd występuje w niej).

Odwołaj się do dokumentacji używanego oprogramowania lub skontaktuj się z pomocą techniczną.

Jeśli dotyczy to podpisu elektronicznego, skontaktuj się z organem certyfikacji, który wydał podpis.

Czym jest moduł kryptograficzny?

Moduł kryptograficzny to komponent sprzętowy lub programowy zaprojektowany specjalnie do wykonywania operacji kryptograficznych (szyfrowanie, deszyfrowanie, generowanie kluczy, obliczanie haszy, tworzenie i weryfikacja podpisów elektronicznych).

Lekcje na temat kryptografii dla uczniów szkół i studentów. Gdzie je znaleźć?

Zbadaj historię: Szyfry Cezara, szyfry Vigenère – doskonały początek do zrozumienia podstawowych zasad.

Rozwiązywanie problemów i zagadek: Istnieją platformy online z zadaniami kryptograficznymi o różnym poziomie trudności (na przykład, CryptoHack, zawody CTF).

Czytaj literaturę popularno-naukową: Książki Simona Singha („Książka kodów”) lub Bruce’a Schneiera („Kryptografia stosowana” – bardziej złożona) mogą być interesujące.

Odwiedź Muzeum Kryptografii (jeśli to możliwe).

Zbadaj matematykę: Algebra, teoria liczb, teoria prawdopodobieństwa – fundament kryptografii.

Proste programy: Spróbuj wdrożyć proste szyfry (Cezara, Vigenère) w dowolnym języku programowania.

Kursy online dla początkujących: Wstępne kursy są dostępne na Coursera, Stepik i innych platformach.

Dołącz do MEXC i rozpocznij handel już dziś

Zarejestruj się