Heb je je ooit afgevraagd hoe je berichten in een messenger privé blijven? Of hoe een online winkel weet dat jij het bent die de betaling doet en niet een oplichter? Dit alles wordt ondersteund door een onzichtbare maar krachtige kracht – cryptografie. In de wereld van vandaag, doordrenkt van digitale technologieën, van veilige online bankieren tot privacy in correspondentie en zelfs functioneren cryptovaluta, speelt cryptografie een sleutelrol. Dit artikel is jouw gedetailleerde gids naar de wereld van cryptografie: we zullen de essentie ervan in eenvoudige termen uiteenzetten, de geschiedenis verkennen, methoden en algoritmes onderzoeken, moderne toepassingen bekijken, leren over ontwikkelingen in Rusland en de wereld, en zelfs een carrière in dit fascinerende veld bespreken.

Wat is cryptografie in simpele termen

Cryptografie is niet alleen versleuteling; het is een hele wetenschap over methoden voor het waarborgen van vertrouwelijkheid, gegevensintegriteit, authenticatie en niet-afwijzing. Laten we het nader bekijken.

De essentie en betekenis van cryptografie

Stel je voor dat je een geheim bericht hebt dat naar een vriend moet worden verzonden op zo’n manier dat niemand anders het kan lezen. Je kunt je eigen “cijfer” maken, bijvoorbeeld door elke letter te vervangen door de volgende in het alfabet. Dit is een eenvoudig voorbeeld van cryptografie.

Om formeler te spreken, cryptografie (uit het Oudgrieks κρυπτός – verborgen en γράφω – schrijven) is de wetenschap van methoden voor het waarborgen van de veiligheid van gegevens door het te transformeren.

De belangrijkste doelen van cryptografie:

- Vertrouwelijkheid: De garantie dat de informatie alleen toegankelijk is voor geautoriseerde personen. Niemand anders zou je versleutelde bericht moeten lezen.

- Gegevensintegriteit: De garantie dat de informatie niet is gewijzigd (hetzij per ongeluk of opzettelijk) tijdens transmissie of opslag.

- Authenticatie: Verificatie van de authenticiteit van de gegevensbron of gebruiker. Hoe zorg je ervoor dat het bericht van je vriend kwam en niet van een aanvaller?

- Niet-afwijzing van auteurschap (Niet-afwijzing): Een garantie dat de afzender later niet kan ontkennen het bericht of de transactie te hebben verzonden.

De betekenis van cryptografie in de moderne wereld is enorm. Zonder cryptografie zijn veilige financiële operaties, beschermde staats- en bedrijfscommunicaties, de privacy van persoonlijke correspondentie, en zelfs het functioneren van zulke innovatieve technologieën als blockchain, slimme contracten en cryptovaluta (bijvoorbeeld bitcoin).

Waar en waarom het wordt gebruikt

Cryptografie omringt ons overal, vaak werkend zonder dat we het merken:

- Veilige websites (HTTPS): Het slot in de browseradresbalk betekent dat je verbinding met de site is beveiligd met cryptografische protocollen (TLS/SSL), die gegevens versleutelen tussen jou en de server (inloggen, wachtwoorden, kaartgegevens).

- Messengers: Apps zoals Signal, WhatsApp en Telegram gebruiken end-to-end encryptie zodat alleen jij en je correspondent het gesprek kunnen lezen.

- E-mail: PGP of S/MIME-protocollen stellen je in staat berichten te versleutelen en digitale handtekeningen te plaatsen.

- Wi-Fi-netwerken: WPA2/WPA3-protocollen gebruiken cryptografie om je thuis- of bedrijfs draadloze netwerk te beschermen tegen ongeautoriseerde toegang.

- Bankkaarten: Chips op kaarten (EMV) gebruiken cryptografische algoritmen voor kaartauthenticatie en transactiebeveiliging.

- Online bankieren en betalingen: Alle operaties zijn beschermd door gelaagde cryptografische systemen.

- Digitale handtekening: Gebruikt om de authenticiteit van documenten en auteurschap te bevestigen.

- Cryptovaluta: Blockchain, de basis van de meeste cryptovaluta, maakt actief gebruik van cryptografische hashfuncties en digitale handtekeningen om de veiligheid, transparantie en onveranderlijkheid van transacties te waarborgen. Het begrijpen van de basisprincipes van cryptografie helpt om beter te navigeren in de wereld van digitale activa.

- Gegevensbescherming: Versleuteling van harde schijven, databases, archieven om informatie lekken te voorkomen.

- VPN (Virtueel Privénetwerk): Versleuteling van internetverkeer om anonimiteit en veiligheid te waarborgen bij verbinding via openbare netwerken.

Cryptografie en versleuteling: wat is het verschil

Hoewel deze termen vaak als synoniemen worden gebruikt, is dit niet geheel accuraat.

- Versleuteling: Dit is het proces van het transformeren van leesbare informatie (platte tekst) naar een onleesbaar formaat (cijfertekst) met behulp van een specifiek algoritme en sleutel. Ontsleuteling is het omgekeerde proces.

- Cryptografie: Dit is een bredere wetenschappelijk gebied, dat niet alleen de ontwikkeling en analyse van versleutelingsalgoritmen omvat, maar ook:

- Cryptanalyse: De wetenschap van methoden voor het breken van cijfers.

- Protocollen: De ontwikkeling van veilige middelen van interactie (bijv. TLS/SSL, sleuteluitwisselingsprotocollen).

- Sleutelbeheer: Veilige creatie, distributie, opslag en intrekking van cryptografische sleutels.

- Hashfuncties: Creëren van “digitale vingerafdrukken” van gegevens om de integriteit te verifiëren.

- Digitale handtekeningen: Methoden voor het bevestigen van auteurschap en integriteit.

Dus, versleuteling is een van de belangrijkste tools van cryptografie, maar niet alle cryptografie is beperkt tot versleuteling.

De Geschiedenis van Cryptografie

Het pad van cryptografie beslaat millennia – van eenvoudige letterpermutaties tot de meest complexe wiskundige algoritmen die de moderne digitale beveiliging ondersteunen.

Een Korte Overzicht van de Oudheid tot het Heden

Oude Wereld: De vroegste bekende voorbeelden van versleuteling dateren uit het Oude Egypte (rond 1900 v.Chr.), waar niet-standaard hiërogliefen werden gebruikt. In het Oude Sparta (5e eeuw v.Chr.) paste men scytale toepassing – een stok van een bepaalde diameter waar omheen een strook perkament was gewikkeld; het bericht werd langs de stok geschreven, en na het afwikkelen van de strook verschenen de letters als een chaotische set. Het kon alleen worden gelezen door de strook om een scytale van dezelfde diameter te wikkelen.

Oudheid en de Middenleeuwen: De beroemde Caesar-cijfer (1e eeuw v.Chr.) – een eenvoudige verschuiving van letters met een vast aantal posities. Arabische geleerden (bijvoorbeeld, Al-Kindi, 9e eeuw na Christus) deden een belangrijke bijdrage door het ontwikkelen van frequentieanalyse – een methode voor het breken van eenvoudige substitutie-cijfers door de frequentie van letters in de cijfertijd te tellen. In Europa kregen polyalfabetische cijfers zoals Vigenère-cijfer (16e eeuw) steeds meer populariteit en werden lang beschouwd als onbreekbaar (“le chiffre indéchiffrable”).

De Moderne Tijd en de Eerste Wereldoorlog: De ontwikkeling van de telegraaf stimuleerde de creatie van complexere cijfers. Tijdens de Eerste Wereldoorlog speelde cryptografie een belangrijke rol; bijvoorbeeld, het breken van de Zimmermann-telegram door Britse cryptanalisten was een van de factoren die leidde tot de toetreding van de VS tot de oorlog.

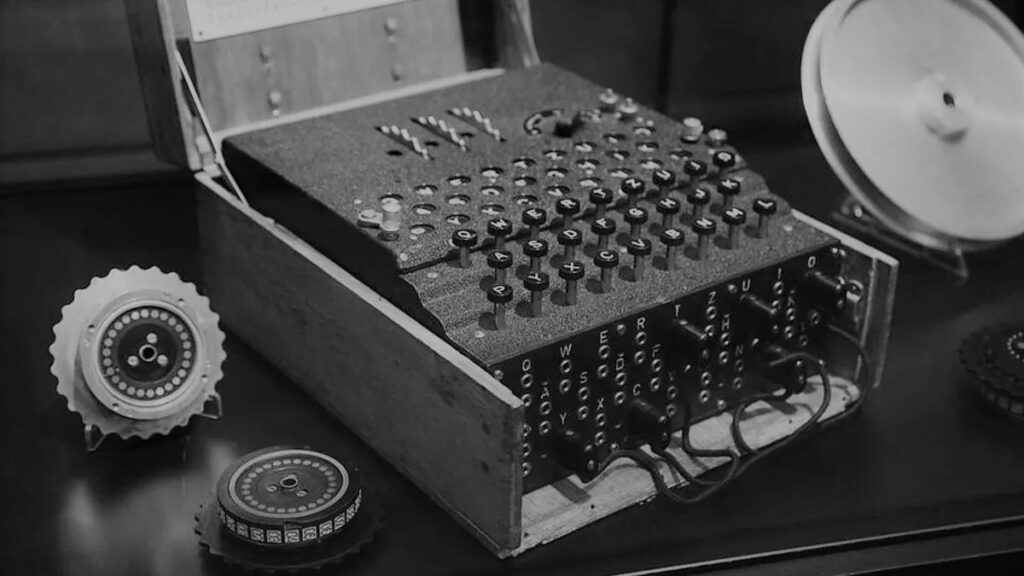

De Tweede Wereldoorlog: Deze periode werd de gouden eeuw van mechanische cryptografie. De Duitse cijfermachine “Enigma” en het breken daarvan door de geallieerden (voornamelijk Poolse en Britse wiskundigen, waaronder Alan Turing in Bletchley Park) had een aanzienlijke impact op de loop van de oorlog. De Japanners gebruikten de “Purple”-machine, die ook door de Amerikanen werd gebroken.

Het Computer Tijdperk: De komst van computers revolutioneerde het veld. In 1949 publiceerde Claude Shannon het artikel “Communication Theory of Secrecy Systems”, waarin de theoretische basis van de moderne cryptografie werd gelegd. In de jaren ’70 werd de DES (Data Encryption Standard) ontwikkeld. – de eerste algemeen aanvaarde standaard voor symmetrische versleuteling. In 1976 stelden Whitfield Diffie en Martin Hellman een revolutionair concept voor van publieke sleutelscryptografie, en al snel verscheen het algoritme RSA (Rivest, Shamir, Adleman), dat nog steeds veelvuldig wordt gebruikt.

De iconische cijfers van het verleden

Wandelde: Een voorbeeld van een transpositie-cijfer. Het geheim is de diameter van de stok. Gemakkelijk gebroken door proberen en fouten maken.

Caesar-cijfer: Een eenvoudig substitutiecijfer met een verschuiving. De sleutel is de hoeveelheid van de verschuiving (in totaal 32 varianten voor het Russische alfabet). Het wordt gebroken door brute force of frequentieanalyse.

Vigenère-cijfer: Een polyalfabetisch cijfer dat een sleutelwoord gebruikt om de verschuiving bij elke stap te bepalen. Aanzienlijk meer resistent tegen eenvoudige frequentieanalyse. Gebroken door Charles Babbage en Friedrich Kasiski in de 19e eeuw.

De Enigma-machine: Een electromechanisch apparaat met rotors, een schakelpunt en een reflector. Het creëerde een zeer complex polyalfabetisch cijfer dat bij elke letter veranderde. Het kraken ervan vereiste enorme computatie- (voor die tijd) en intellectuele inspanningen.

Overgang naar digitale cryptografie

Het belangrijkste verschil tussen digitale cryptografie en klassieke cryptografie is het gebruik van wiskunde en rekenkracht. In plaats van mechanische apparaten en handmatige manipulaties zijn complexe algoritmen op basis van getaltheorie, algebra en waarschijnlijkheidtheorie gekomen. Belangrijke punten van deze overgang:

Formalisatie: Shannons werk bood cryptografie een rigoureuze wiskundige basis.

Standaardisatie: De opkomst van standaarden (DES, later AES) stelde compatibiliteit en brede implementatie van versleuteling mogelijk.

Asymmetrische cryptografie: Het publieke sleutelconcept loste het fundamentele probleem op van veilig verzenden van geheime sleutels voor symmetrische versleuteling over onveilige kanalen. Dit paveerde de weg voor veilige elektronische handel, digitale handtekeningen en veilige protocollen zoals SSL/TLS.

Toename van rekenkracht: Stelde het gebruik van steeds complexere en veerkrachtigere algoritmen mogelijk, maar creëerde tegelijkertijd een bedreiging voor oudere cijfers.

3. Methoden en algoritmen van cryptografie

Moderne cryptografie vertrouwt op complexe wiskundige algoritmen. Ze kunnen in verschillende hoofdcategorieën worden verdeeld.

Symmetrische en asymmetrische cryptografie

Dit zijn twee fundamentele benaderingen tot versleuteling:

| Symmetrische cryptografie (Geheime sleutelcryptografie): | Asymmetrische cryptografie (Publieke sleutelcryptografie): | |

| Principe | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analogie | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Voordelen | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Nadelen | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Voorbeelden van algoritmen | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (“Grasshopper”, “Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

Hoe werken ze samen? Een hybride benadering wordt vaak gebruikt: asymmetrische cryptografie wordt toegepast voor de veilige uitwisseling van de geheime sleutel, en daarna wordt deze sleutel gebruikt voor snelle versleuteling van het hoofdvolume gegevens met een symmetrisch algoritme. Dit is hoe HTTPS/TLS werkt.

Hoofdalgoritmen

Naast de genoemde zijn ook hashfuncties belangrijk om te kennen:

Cryptografische hashfuncties

Dit zijn wiskundige functies die invoergegevens van willekeurige lengte transformeren in een uitvoerstring van vaste lengte (hash, hash-som, “digitale vingerafdruk”). Eigenschappen:

- Eén-richting: Het is praktisch onmogelijk om de oorspronkelijke data uit de hash te herstellen.

- Determinisme: Dezelfde invoer geeft altijd dezelfde hash.

- Weerstand tegen botsingen: Het is praktisch onmogelijk om twee verschillende sets van invoergegevens te vinden die dezelfde hash produceren (eerste type – wetende wat de data en de hash zijn, kan men andere data met dezelfde hash niet vinden; tweede type – men kan geen twee verschillende sets van data vinden met dezelfde hash).

- Avaal Effect: De kleinste wijziging in de invoergegevens leidt tot een radicale wijziging in de hash.

- Toepassingen: Gegevensintegriteitsverificatie (een bestand gedownload – de hash vergelijken met de gepubliceerde), wachtwoordopslag (niet de wachtwoorden zelf worden opgeslagen, maar hun hashes), digitale handtekeningen (de hash van het document wordt ondertekend), blockchain-technologie (het koppelen van blokken, portemonnee-adressen).

- Voorbeelden van algoritmen: MD5 (verouderd, onveilig), SHA-1 (verouderd, onveilig), SHA-2 (SHA-256, SHA-512) – veel gebruikt, SHA-3 – nieuwe standaard, GOST R 34.11-2012 (“Streibog”) – Russische standaard.

Quantum cryptografie en zijn vooruitzichten

De opkomst van krachtige qubit computers vormt een ernstige bedreiging voor de meeste moderne asymmetrische algoritmen (RSA, ECC), die zijn gebaseerd op de moeilijkheid om grote getallen te factoriseren of discrete logarithmen te berekenen. Shor’s algoritme, uitgevoerd op een quantumcomputer, zal in staat zijn om ze binnen een redelijke tijd te breken.

Als reactie ontstaan er twee richtingen:

Post-Quantum Cryptografie (Post-Quantum Cryptografie, PQC): Ontwikkeling van nieuwe cryptografische algoritmen (zowel symmetrisch als asymmetrisch) die bestand zijn tegen aanvallen van zowel klassieke als quantumcomputers. Deze algoritmen zijn gebaseerd op andere complexe wiskundige problemen (bijvoorbeeld, op hekken, codes, hashes, multidimensionale vergelijkingen). Er is een actief standaardisatieproces gaande (bijv. de NIST-wedstrijd in de VS).

Quantum cryptografie: Gebruikt principes van de kwantummechanica niet voor berekeningen maar voor het beschermen van informatie.

Quantum Sleutelverdeling (QKD): Stelt twee partijen in staat een gedeelde geheime sleutel te creëren, terwijl elke poging om de sleutel af te tappen onvermijdelijk de kwantumtoestand van de verzonden deeltjes (fotons) verandert en gedetecteerd wordt. Dit is op zichzelf geen versleuteling maar een methode voor het veilig leveren van sleutels voor klassieke symmetrische cryptografie. QKD-technologieën bestaan al en worden geïmplementeerd in pilotprojecten.

De vooruitzichten van quantumcryptografie en PQC zijn immens, omdat ze de gegevensbeveiliging in de toekomst van quantumcomputing zullen waarborgen.

Cryptografie en steganografie

Dit zijn twee verschillende technieken voor het verbergen van informatie:

Cryptografie: Verbergt de inhoud van het bericht, waardoor het onleesbaar wordt zonder een sleutel. De enige handeling van het verzenden van een versleuteld bericht is niet verborgen.

Steganografie (uit het Oudgrieks στεγανός – verborgen + γράφω – ik schrijf): Verbergt het bestaan zelf van een geheim bericht. Het bericht wordt verborgen binnen een ander, onschuldig uitziend object (container), bijvoorbeeld binnen een afbeelding, audiobestand, video of zelfs tekst.

Cryptografie en steganografie kunnen samen worden gebruikt: het geheime bericht wordt eerst versleuteld en vervolgens verborgen in de container met behulp van steganografie. Dit biedt twee lagen van bescherming.

Moderne toepassingen van cryptografie

Cryptografie is een integraal onderdeel geworden van de digitale infrastructuur, die beveiliging in verschillende velden waarborgt.

Cryptografie op het internet en in messengers

TLS/SSL (Transport Layer Security / Secure Sockets Layer)

De basis van een veilig internet (HTTPS). Wanneer je https:// ziet en het sloticoon in de browser, betekent dit dat TLS/SSL werkt:

- Verifieert de server (verifieert zijn certificaat).

- Stelt een veilige tunnel in via sleuteluitwisseling (vaak gebruikmakend van asymmetrische cryptografie zoals RSA of ECC).

- Versleutelt al het verkeer tussen je browser en de server (met behulp van snelle symmetrische algoritmen zoals AES), en beschermt inloggegevens, wachtwoorden, creditcardinformatie en andere vertrouwelijke informatie.

End-to-End Encryptie (E2EE)

Gebruikt in veilige messengers (Signal, WhatsApp, Threema, gedeeltelijk Telegram). Berichten worden versleuteld op het apparaat van de verzender en kunnen alleen worden ontsleuteld op het apparaat van de ontvanger. Zelfs de server van de messenger-provider kan de inhoud van de berichten niet lezen. Gewoonlijk geïmplementeerd met een combinatie van asymmetrische en symmetrische algoritmen.

DNS over HTTPS (DoH) / DNS over TLS (DoT)

Versleutelen van DNS-verzoeken om te verbergen voor de provider of buitenstaanders welke websites je bezoekt.

Veilige e-mail (PGP, S/MIME)

Stelt je in staat om de inhoud van e-mail te versleutelen en digitale handtekeningen te gebruiken voor authenticatie van de afzender en bevestiging van de integriteit.

Elektronische handtekening, bankbeveiliging

Elektronische (digitale) handtekening (ES/DS)

Een cryptografisch mechanisme dat je in staat stelt om auteurschap en de integriteit van een elektronisch document te bevestigen.

Hoe het werkt: Een hash van het document wordt gemaakt, die vervolgens wordt versleuteld met de privé-sleutel van de afzender. De ontvanger, gebruikmakend van de publieke sleutel van de afzender, ontsleutelt de hash en vergelijkt deze met de hash die hij zelf heeft berekend vanuit het ontvangen document. Als de hashes overeenkomen, bewijst dit dat het document is ondertekend door de eigenaar van de privésleutel en niet is gewijzigd na het ondertekenen.

Toepassingen: Juridisch significante documentstroom, indiening van rapporten bij overheidinstanties, deelname aan elektronische biedingen, bevestigen van transacties.

Bankbeveiliging: Cryptografie is overal hier:

Online bankieren: Sessiebeveiliging via TLS/SSL, encryptie van klantdatabases, gebruik van multi-factor authenticatie met cryptografische elementen (bijvoorbeeld, eenmalige wachtwoorden).

Bankkaarten (EMV): De chip op de kaart bevat cryptografische sleutels en voert bewerkingen uit voor het authenticeren van de kaart met de terminal en de bank, waardoor klonen worden voorkomen.

Betaalsystemen (Visa, Mastercard, Mir): Gebruik complexe cryptografische protocollen voor transactie-autorisatie en gegevensbeveiliging.

Geldautomaten (ATM): Versleutelen van communicatie met het verwerkingscentrum, beschermen van PIN-codes (de PIN-blok is versleuteld).

Transactiebeveiliging: De betekenis van cryptografie is vooral hoog wanneer het gaat om digitale activa. Cryptocurrency-handelsplatforms moeten het hoogste niveau van bescherming voor fondsen en gebruikersgegevens bieden, met behulp van geavanceerde cryptografische methoden om portemonnees, transacties en gebruikersaccounts te beschermen. Zorg ervoor dat het platform dat je kiest voldoet aan de moderne beveiligingsstandaarden.

Cryptografie in bedrijf en overheidsstructuren

Bescherming van bedrijfsgegevens: Versleuteling van vertrouwelijke databases, documenten, archieven zowel in rust als tijdens transport. Dit helpt schade door datalekken te voorkomen en te voldoen aan juridische vereisten (bijvoorbeeld, AVG, Federale Wet-152 “Over Persoonsgegevens”).

Veilige communicatie: Gebruik van VPN’s voor veilige externe toegang voor medewerkers tot het bedrijfsnetwerk, versleuteling van zakelijke e-mail en instant messaging.

Veilige documentbeheer: Implementatie van elektronische documentbeheersystemen (EDMS) met behulp van digitale handtekeningen om documenten juridische kracht te geven en hun integriteit en auteurschap te waarborgen.

Staatsgeheimen en veilige communicatie: Overheidsstructuren gebruiken gecertificeerde cryptografische middelen om vertrouwelijke informatie te beschermen en veilige communicatie tussen instanties te waarborgen.

Toegangsbeheersystemen: Cryptografische methoden (bijv. tokens, smartcards) worden gebruikt voor gebruikersauthenticatie en het beheren van hun toegangsrechten tot informatiesystemen en fysieke objecten.

Cryptografie in Russische bedrijfsystemen (1C)

In Rusland zijn het populaire platform “1C:Enterprise” en andere bedrijfsystemen vaak geïntegreerd met cryptografische informatiebeschermingsmiddelen (CIPM), zoals CryptoPro CSP or VipNet CSP. Dit is noodzakelijk voor:

Indiening van elektronische rapporten: De vorming en indiening van belasting-, boekhoud- en andere rapportages aan toezichthoudende autoriteiten (FNS, PFR, FSS) vereist het gebruik van een gekwalificeerde elektronische handtekening.

Elektronische documentstroom (EDF): Uitwisseling van juridisch significante documenten (facturen, akten, contracten) met tegenpartijen via EDF-operators.

Deelname aan overheidsopdrachten: Werken op elektronische handelsplatforms (ETP) vereist een elektronische handtekening.

Gegevensbescherming: Sommige configuraties van 1C en andere systemen kunnen cryptografische middelen voor informatiebescherming (CMI) gebruiken voor het versleutelen van databases of individuele records.

Integratie met CMI zorgt voor naleving van de Russische wetgeving en garandeert de beveiliging van bedrijfsprocessen rechtstreeks vanuit de vertrouwde interface van het bedrijfsysteem.

Cryptografie in de wereld

De ontwikkeling en regulering van cryptografie hebben hun eigen bijzonderheden in verschillende landen, maar algemene trends en internationale samenwerking spelen ook een belangrijke rol.

Russische prestaties en cryptografiediensten (FSB, GOST)

Rusland heeft een lange en sterke geschiedenis op het gebied van cryptografie, geworteld in de Sovjet-wiskundige school.

Historische context: Sovjet-wiskundigen hebben aanzienlijke bijdragen geleverd aan de coderingstheorie en cryptografie, hoewel veel ontwikkelingen lange tijd geclassificeerd bleven:

Staatsnormen (GOST): Rusland heeft zijn eigen cryptografische normen ontwikkeld en goedgekeurd door de staat. Belangrijke actieve normen:

- GOST R 34.12-2015: Norm voor symmetrische blokversleuteling, inclusief twee algoritmen – ‘Kuznetschik’ (128 bits) en ‘Magma’ (64 bits, ontwikkeling van de oude GOST 28147-89).

- GOST R 34.10-2012: Norm voor algoritmen voor het vormen en verifiëren van elektronische digitale handtekeningen op basis van elliptische krommen.

- GOST R 34.11-2012: De norm van het cryptografische hash-algoritme “Streebog” (met een hash-lengte van 256 of 512 bits). Het gebruik van GOST’s is verplicht voor het beschermen van informatie in staatsinformatiesystemen, bij het werken met staatsgeheimen, en wordt vaak vereist voor interactie met overheidsinstanties (bijvoorbeeld bij het gebruik van gekwalificeerde elektronische handtekeningen).

Toezichthoudende autoriteiten. Een belangrijke rol in de regulering van cryptografie in Rusland wordt gespeeld door:

- FSB van Rusland (Federale Veiligheidsdienst): Het verleent licenties voor activiteiten op het gebied van de ontwikkeling, productie, distributie en onderhoud van versleutelings- (cryptografische) middelen, evenals het certifiëren van deze middelen voor naleving van beveiligingseisen. De FSB keurt ook cryptografische normen goed.

- FSTEC van Rusland (Federale Dienst voor Technische en Exportcontrole): Reguleert kwesties van technische bescherming van informatie, waaronder niet-cryptografische methoden, maar zijn activiteiten zijn nauw verbonden met cryptografie in het kader van algehele bescherming.

Russische ontwikkelaars: Er zijn verschillende bedrijven in het land die gespecialiseerd zijn in de ontwikkeling van cryptografische informatiebeschermingstools en oplossingen op het gebied van informatiebeveiliging (bijvoorbeeld, CryptoPro, InfoTeKS, Code of Security)

VS: Historisch gezien een van de leiders in cryptografie.

- NIST (Nationaal Instituut voor Standaarden en Technologie): Speelt een sleutelrol in de standaardisatie van cryptografische algoritmen die wereldwijd worden gebruikt (DES, AES, SHA-serie). Voert momenteel een competitie uit om post-quantum cryptografiestandaarden te selecteren.

- NSA (Nationale Veiligheidsdienst): Historisch betrokken bij de ontwikkeling en analyse van cryptografie, wat soms leidt tot controverse over mogelijke invloed op normen.

Sterke academische school en particuliere sector: Veel universiteiten en technologiebedrijven voeren geavanceerd onderzoek uit.

Europa: Ontwikkelt actief zijn eigen expertise en normen.

- ENISA ( Europese Unie Agentschap voor Cybersecurity): EU-cybersecurity-agentschap dat beste praktijken en standaarden promoot.

- GDPR (Algemene Verordening Gegevensbescherming): Hoewel het niet direct specifieke algoritmen voorschrijft, vereist het de aanneming van adequate technische maatregelen ter bescherming van persoonsgegevens, waarbij versleuteling een belangrijke rol speelt.

Nationale centra: Landen zoals Duitsland, Frankrijk en het Verenigd Koninkrijk hebben sterke nationale cybersecuritycentra en cryptografische tradities.

China: Streeft naar technologische soevereiniteit in cryptografie.

Eigen normen: Ontwikkelt en promoot zijn nationale cryptografische algoritmen (bijvoorbeeld, SM2, SM3, SM4).

Staatscontrole: Strikte regulering van het gebruik van cryptografie binnen het land.

Actief onderzoek: Aanzienlijke investeringen in onderzoek, ook in kwantumtechnologieën en post-kwantum cryptografie.

Internationale cryptografiestandaarden

Naast nationale normen (GOST, NIST, Chinese SM) zijn er ook internationale:

- ISO/IEC (Internationale Organisatie voor Standaardisatie / Internationale Electrotechnical Commission): Ontwikkelt normen op het gebied van informatietechnologie en beveiliging, inclusief cryptografie (bijvoorbeeld, ISO/IEC 18033-norm – versleuteling, ISO/IEC 9797 – MAC-codes, ISO/IEC 11770 – sleutelbeheer).

- IETF (Internet Engineering Task Force): Ontwikkelt normen voor het internet, inclusief cryptografische protocollen (TLS, IPsec, PGP).

- IEEE (Institute of Electrical and Electronics Engineers): Standaardiseert cryptografische aspecten in netwerktechnologieën (bijvoorbeeld, in Wi-Fi-normen).

Hoewel nationale normen belangrijk zijn, zorgen internationale normen voor compatibiliteit en vertrouwen in wereldwijde communicatie- en handelssystemen.

Cryptografie als een beroep

Naarmate de wereld afhankelijkheid van digitale technologieën toeneemt, neemt de vraag naar specialisten in cryptografie en informatiebeveiliging constant toe.

Gezochte beroepen en vaardigheden

Specialisten wiens werk verband houdt met cryptografie kunnen verschillende functies bekleden:

Cryptograaf (onderzoeker): Bezig met de ontwikkeling van nieuwe cryptografische algoritmen en protocollen, analyseert hun robuustheid, doet onderzoek op het gebied van post-kwantumcryptografie. Vereist diepgaande kennis van wiskunde (getaltheorie, algebra, waarschijnlijkheidstheorie, complexiteitstheorie).

Cryptanalist: Gespecialiseerd in de analyse en hacking van bestaande versleutelings- en cryptosystemen. Werkt zowel aan de ‘verdedigingszijde’ (op zoek naar kwetsbaarheden om deze te verhelpen) als bij speciale diensten.

Informatiebeveiligingsingenieur / Informatiebeveiligingsspecialist: Past cryptografische tools in de praktijk toe ter bescherming van systemen en gegevens. Bezig met de implementatie en configuratie van cryptografische beschermingssystemen, VPN, PKI (publieke sleutel infrastructuur), versleuteling systemen, sleutelbeheer en beveiligingsmonitoring.

Veilige softwareontwikkelaar: Een programmeur die cryptografie begrijpt en weet hoe cryptografische bibliotheken en API’s correct gebruikt moeten worden voor het creëren van veilige applicaties.

Pentester (specialist in penetratietests): Zoekt naar kwetsbaarheden in systemen, inclusief het verkeerd gebruik van cryptografie, voor daaropvolgende verhelpen.

Belangrijke vaardigheden:

- Fundamentele kennis van wiskunde.

- Begrip van hoe cryptografische algoritmen en protocollen werken.

- Programmeervaardigheden (Python, C++, Java zijn vaak gevraagd).

- Kennis van netwerktechnologieën en protocollen.

- Begrip van besturingssystemen.

- Analytisch denken, het vermogen om niet-standaard taken op te lossen.

- Oog voor detail.

- Continue zelfeducatie (dit vakgebied evolueert snel).

Waar te studeren in cryptografie

U kunt een opleiding in het veld van cryptografie volgen aan verschillende onderwijsinstellingen:

Universiteiten: Veel toonaangevende universiteiten wereldwijd (MIT, Stanford, ETH Zurich, EPFL, Technion, enz.) hebben sterke programma’s en onderzoeksgroepen op het gebied van cryptografie en cybersecurity.

Online platforms: Coursera, edX en Udacity bieden cursussen van toonaangevende professoren en universiteiten over de hele wereld.

Werk en carrière in de informatiebeveiliging

Een carrière in cybersecurity en cryptografie biedt vele wegen:

Sectoren: IT-bedrijven, fintech (banken, betalingssystemen, cryptocurrency-platforms – beurzen), telecommunicatiebedrijven, overheidsinstanties (inlichtingendiensten, toezichthouders), defensie-industrie, adviesbedrijven (cybersecurity-audit, pentesting), grote bedrijven in elke sector.

Groei: Typisch begint het vanaf functies als junior specialist/ingenieur, met ervaring kunt u doorgroeien naar senior specialist, hoofd van de cybersecurity-afdeling, beveiligingsarchitect, consultant, of overgaan naar onderzoek.

Vraag: De vraag naar gekwalificeerde cybersecurity-specialisten blijft aanhoudend hoog en blijft groeien door toenemende cyberdreigingen en digitalisering.

Salarissen: Salarisniveaus op het gebied van cybersecurity liggen over het algemeen boven het gemiddelde van de IT-markt, vooral voor ervaren specialisten met diepgaande kennis van cryptografie.

Dit is een dynamisch en intellectueel stimulerend gebied dat voortdurende ontwikkeling vereist, maar biedt interessante uitdagingen en goede loopbaanperspectieven.

Conclusie

Cryptografie is niet alleen een verzameling complexe formules; het is een fundamentele technologie die vertrouwen en veiligheid garandeert in onze steeds digitalere wereld. Van het beschermen van persoonlijke correspondentie en financiële transacties tot het aandrijven van overheidssystemen en baanbrekende technologieën zoals blockchain, is de impact enorm. We hebben de reis van cryptografie gevolgd van oude zwervers naar kwantumcomputing, de belangrijkste methoden en algoritmen onderzocht en de toepassing ervan in Rusland en daarbuiten geobserveerd.

De basisprincipes van cryptografie begrijpen is een belangrijke vaardigheid geworden, niet alleen voor cybersecurity-specialisten, maar ook voor elke gebruiker die bewust met de bescherming van zijn gegevens online wil omgaan. De ontwikkeling van cryptografie gaat verder; nieuwe uitdagingen (kwantumcomputers) en nieuwe oplossingen (post-kwantumalgoritmen, QKD) ontstaan. Dit dynamische vakgebied van wetenschap en technologie zal blijven bijdragen aan een veilige digitale toekomst. We hopen dat dit artikel u heeft geholpen de wereld van cryptografie en het belang ervan beter te begrijpen. Zorg goed voor uw digitale veiligheid en gebruik betrouwbare tools en crypto-platforms voor uw online activiteiten.

Antwoorden op veelgestelde vragen (FAQ)

Wat te doen in het geval van een cryptografie-fout?

Wat te doen wanneer u een cryptografie-fout tegenkomt? “Cryptografie-fout” is een algemeen bericht dat in verschillende situaties kan optreden (bij het werken met elektronische handtekeningen, het verbinden met een site, het gebruik van cryptografische hardware). De oorzaken kunnen divers zijn: bijvoorbeeld, problemen met het certificaat (het is verlopen)

Wat te doen: Herstart het programma of de computer.

Controleer de vervaldatum van het certificaat en de status ervan.

Bijwerken van de cryptografische hardware, browser, besturingssysteem.

Controleer de instellingen van de cryptografische hardware volgens de instructies.

Probeer een andere browser te gebruiken (als de fout daarin optreedt).

Verwijs naar de documentatie van de gebruikte software of neem contact op met de technische ondersteuning.

Als het gaat om een elektronische handtekening, neem dan contact op met de certificeringsautoriteit die de handtekening heeft afgegeven.

Wat is een cryptografische module?

Een cryptografische module is een hardware- of softwarecomponent die speciaal is ontworpen om cryptografische bewerkingen uit te voeren (versleuteling, ontsleuteling, sleutel generatie, hashberekening, het aanmaken en verifiëren van elektronische handtekeningen).

Lessen over cryptografie voor schoolkinderen en studenten. Waar te vinden?

Studiegeschiedenis: Caesar-coderingen, Vigenère-coderingen – een geweldige start om de basisprincipes te begrijpen.

Los problemen en puzzels op: Er zijn online platforms met cryptografische taken van verschillende moeilijkheidsgraad (bijv. CryptoHack, CTF-wedstrijden).

Lees populaire wetenschappelijke literatuur: Boeken van Simon Singh (“The Code Book”) of Bruce Schneier (“Toegepaste Cryptografie” – meer complex) kunnen interessant zijn.

Bezoek het Cryptografiemuseum (indien mogelijk).

Studie wiskunde: Algebra, getaltheorie, waarschijnlijkheidstheorie – de basis van cryptografie.

Eenvoudige programma’s: Probeer eenvoudige coderingen (Caesar, Vigenère) in elke programmeertaal te implementeren.

Online cursussen voor beginners: Introductiecursussen zijn beschikbaar op Coursera, Stepik en andere platforms.

Word lid van MEXC en begin vandaag nog met handelen

Aanmelden