Har du noen gang lurt på hvordan meldingene dine i en messenger forblir private? Eller hvordan en nettbutikk vet at det er du som gjør betalingen og ikke en svindler? Alt dette støttes av en usynlig, men kraftfull kraft – kryptografi. I dagens verden, gjennomsyret av digitale teknologier, fra sikker netthandel til privatliv i korrespondanse og til og med funksjonering kryptovalutaer, spiller kryptografi en nøkkelrolle. Denne artikkelen er din detaljerte guide til kryptografiens verden: vi vil bryte ned dens essens i enkle termer, dykke inn i dens historie, utforske metoder og algoritmer, undersøke moderne anvendelser, lære om utviklingen i Russland og verden, og til og med diskutere en karriere innen dette fascinerende feltet.

Hva er kryptografi i enkle termer

Kryptografi er ikke bare kryptering; det er en hel vitenskap om metoder for å sikre konfidensialitet, dataintegritet, autentisering og ikke-tilbakekallelse. La oss ta en nærmere titt.

Essensen og betydningen av kryptografi

Tenk deg at du har en hemmelig melding som må overføres til en venn på en måte slik at ingen andre kan lese den. Du kan lage din egen «kode», for eksempel ved å erstatte hver bokstav med den neste i alfabetet. Dette er et enkelt eksempel på kryptografi.

For å si det mer formelt, kryptografi (fra latin κρυπτός – skjult og γράφω – å skrive) er vitenskapen om metoder for å sikre data ved å transformere dem.

Hovedmålene med kryptografi:

- Konfidensialitet: Garanterer at informasjonen kun er tilgjengelig for autoriserte personer. Ingen andre bør lese din krypterte melding.

- Dataintegritet: Sikrer at informasjonen ikke har blitt endret (hverken ved et uhell eller med vilje) under overføring eller lagring.

- Autentisering: Verifisering av ektheten til datakilden eller brukeren. Hvordan sikre at meldingen kom fra vennen din og ikke fra en angriper?

- Ikke-nektelse av forfatterskap (Ikke-nektelse): En garanti for at avsenderen ikke senere vil kunne nekte for å ha sendt meldingen eller transaksjonen.

Betydningen av kryptografi i den moderne verden er enorm. Uten det ville sikre finansielle operasjoner, beskyttede statlige og bedriftskommunikasjoner, privatliv i personlig korrespondanse, og til og med funksjonen til slike innovative teknologier som blockchain, smarte kontrakter og kryptovalutaer (for eksempel bitcoin).

Hvor og hvorfor det brukes

Kryptografi omgir oss overalt, ofte arbeider usett:

- Sikre nettsteder (HTTPS): Låsen i nettleserens adressefelt betyr at tilkoblingen til nettstedet er sikret ved hjelp av kryptografiske protokoller (TLS/SSL), som krypterer dataene mellom deg og serveren (innlogging, passord, kortdetaljer).

- Messenger: Apper som Signal, WhatsApp og Telegram bruker ende-til-ende-kryptering slik at bare du og din korrespondent kan lese samtalen.

- E-post: PGP eller S/MIME-protokoller lar deg kryptere meldinger og legge til digitale signaturer.

- Wi-Fi-nettverk: WPA2/WPA3-protokoller bruker kryptografi for å beskytte hjemmet eller bedriftens trådløse nettverk fra uautorisert tilgang.

- Bankkort: Chiper på kort (EMV) bruker kryptografiske algoritmer for autentisering av kort og beskyttelse av transaksjoner.

- Netthandel og betalinger: Alle operasjoner er beskyttet av flerlags kryptografiske systemer.

- Digital signatur: Brukes til å bekrefte ektheten av dokumenter og forfatterskap.

- Kryptovalutaer: Blockchain, grunnlaget for de fleste kryptovalutaer, bruker aktivt kryptografiske hash-funksjoner og digitale signaturer for å sikre sikkerheten, gjennomsiktigheten og uforanderligheten til transaksjoner. Å forstå det grunnleggende ved kryptografi hjelper til med å navigere bedre i verden av digitale eiendeler.

- Databeskyttelse: Kryptering av harddisker, databaser, arkiver for å forhindre informasjonslekkasjer.

- VPN (Virtuelt privat nettverk): Kryptering av Internett-trafikk for å sikre anonymitet og sikkerhet ved tilkobling gjennom offentlige nettverk.

Kryptografi og kryptering: hva er forskjellen

Selv om disse begrepene ofte brukes som synonymer, er dette ikke helt nøyaktig.

- Kryptering: Dette er prosessen med å transformere lesbar informasjon (klartekst) til et uleselig format (kryptert tekst) ved bruk av en spesifikk algoritme og nøkkel. Dekryptering er den omvendte prosessen.

- Kryptografi: Dette er et bredere vitenskapelig felt, som inkluderer ikke bare utvikling og analyse av krypteringsalgoritmer, men også:

- Kryptanalyse: Vitenskapen om metoder for å bryte koder.

- Protokoller: Utvikling av sikre samhandlingsmetoder (f.eks., TLS/SSL, nøkkelutvekslingsprotokoller).

- Nøkkelhåndtering: Sikker oppretting, distribusjon, lagring og tilbakekalling av kryptografiske nøkler.

- Hash-funksjoner: Oppretting av «digitale fingeravtrykk» av data for å verifisere integriteten.

- Digitale signaturer: Metoder for å bekrefte forfatterskap og integritet.

Dermed er kryptering et av de viktigste verktøyene til kryptografi, men ikke all kryptografi er begrenset til kryptering.

Kryptografiens historie

Kryptografi har en historie som strekker seg over årtusener – fra enkle bokstavbytter til de mest komplekse matematiske algoritmene som ligger til grunn for moderne digital sikkerhet.

En kort oversikt fra antikken til i dag

Antikkens verden: De tidligste kjente eksemplene på kryptering stammer fra det gamle Egypt (rundt 1900 f.Kr.), hvor ikke-standardiserte hieroglyfer ble brukt. I det gamle Sparta (5. århundre f.Kr.) brukte de scytale – en stang med en bestemt diameter rundt hvilken et ark med pergament ble snurret; meldingen ble skrevet langs stangen, og etter å ha rullet ut strimlen, dukket bokstavene opp som en kaotisk samling. Det kunne kun leses ved å rulle strimlen rundt en scytale med samme diameter.

Antikken og middelalderen: Den berømte Caesar-koden (1. århundre f.Kr.) – et enkelt skifte av bokstaver med et fast antall posisjoner. Arabiske lærde (for eksempel Al-Kindi, 9. århundre e.Kr.) gjorde et betydelig bidrag ved å utvikle frekvensanalyse – en metode for å bryte enkle substitusjonskoder ved å telle frekvensen av bokstaver i kryptert tekst. I Europa ble polyalfabetiske koder som Vigenère-koden (16. århundre) mer og mer populære og ble lenge ansett som umulige å bryte («le chiffre indéchiffrable»).

Den moderne tid og første verdenskrig: Utviklingen av telegrafen stimulerte opprettelsen av mer komplekse koder. Under første verdenskrig spilte kryptografi en viktig rolle; for eksempel, bruddet på Zimmermann-telegrammet av britiske kryptanalytikere var en av faktorene som førte til at USA kom inn i krigen.

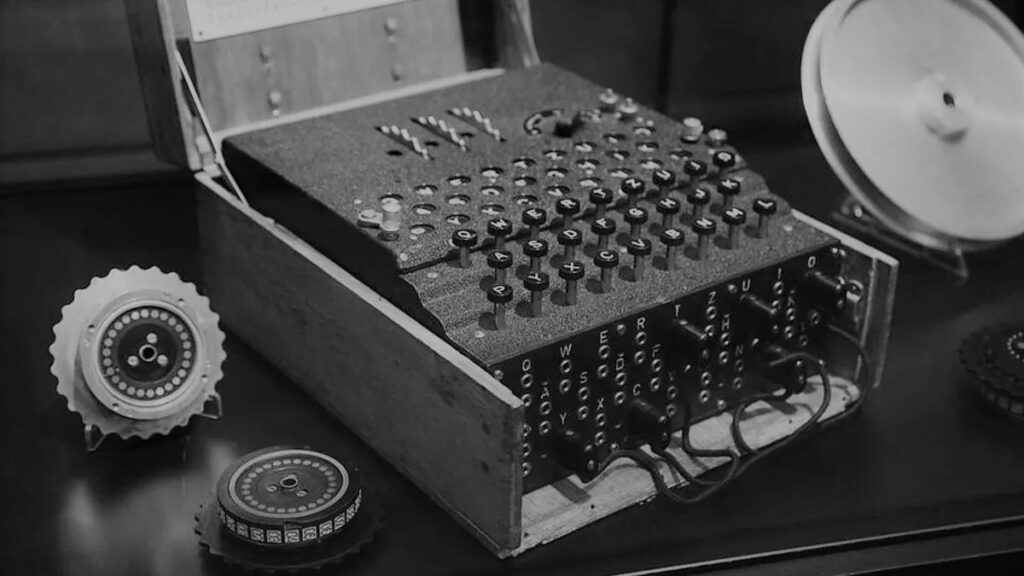

Andre verdenskrig: Denne perioden ble den gyldne æra for mekanisk kryptografi. Den tyske kodesmaskinen «Enigma» og dens nedbryting av de allierte (primært polske og britiske matematikere, inkludert Alan Turing ved Bletchley Park) hadde en betydelig innvirkning på krigens gang. Japanerne brukte «Purple»-maskinen, som også ble brutt av amerikanerne.

Datamaskinens tidsalder: Fremveksten av datamaskiner revolusjonerte feltet. I 1949 publiserte Claude Shannon artikkelen «Kommunikasjonsteori for hemmelighetssystemer», som la de teoretiske grunnlagene for moderne kryptografi. På 1970-tallet ble DES (Data Encryption Standard) utviklet. – den første bredt aksepterte standarden for symmetrisk kryptering. I 1976 foreslo Whitfield Diffie og Martin Hellman et revolusjonerende konsept for offentlig nøkkelkryptografi, og snart dukket algoritmen opp RSA (Rivest, Shamir, Adleman), som fortsatt er mye brukt.

De ikoniske kodene fra fortiden

Vandret: Et eksempel på en transposisjonskode. Hemmeligheten er diameteren på stangen. Lett å knekke ved prøving og feiling.

Caesar-koden: En enkel substitusjonskode med et skifte. Nøkkelen er mengden av skift (totalt 32 varianter for det russiske alfabetet). Den blir brutt gjennom brute-force eller frekvensanalyse.

Vigenère-koden: En polyalfabetisk kode som bruker et nøkkelord for å bestemme skiftet i hvert trinn. Betydelig mer motstandsdyktig mot enkel frekvensanalyse. Brutt av Charles Babbage og Friedrich Kasiski på 1800-tallet.

Enigma-maskinen: En elektromechanisk enhet med rotorer, et sentralbord og en reflektor. Den skapte en veldig kompleks polyalfabetisk kode som endret seg med hver bokstav. Å knekke den krevde enorme beregningsmessige (for den tiden) og intellektuelle anstrengelser.

Overgang til digital kryptografi

Hovedforskjellen mellom digital kryptografi og klassisk kryptografi er bruken av matematikk og beregningskraft. I stedet for mekaniske enheter og manuelle manipulasjoner har komplekse algoritmer basert på tallteori, algebra og sannsynlighetsteori kommet. Hovedpunktene i denne overgangen:

Formalisering: Shannons arbeid ga kryptografi et strengt matematisk fundament.

Standardisering: Fremveksten av standarder (DES, senere AES) tillot kompatibilitet og utbredt implementering av kryptering.

Asymmetrisk kryptografi: Konseptet offentlig nøkkel løste det grunnleggende problemet med sikkert å overføre hemmelige nøkler for symmetrisk kryptering over usikrede kanaler. Dette banet vei for sikker elektronisk handel, digitale signaturer og sikre protokoller som SSL/TLS.

Økning i datakraft: Tillot bruk av stadig mer komplekse og motstandsdyktige algoritmer, men skapte samtidig en trussel mot eldre koder.

3. Metoder og algoritmer for kryptografi

Moderne kryptografi bygger på komplekse matematiske algoritmer. De kan deles inn i flere hovedkategorier.

Symmetrisk og asymmetrisk kryptografi

Disse er to fundamentale tilnærminger til kryptering:

| Symmetrisk kryptografi (Hemmelig-nøkkelkryptografi): | Asymmetrisk kryptografi (Offentlig-nøkkelkryptografi): | |

| Prinsipp | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analogi | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Fordeler | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Ulemper | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Eksempler på algoritmer | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 («Grasshopper», «Magma» – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

Hvordan fungerer de sammen? En hybridtilnærming brukes ofte: asymmetrisk kryptografi brukes til sikker utveksling av den hemmelige nøkkelen, og deretter brukes denne nøkkelen til rask kryptering av hovedvolumet av data med en symmetrisk algoritme. Slik fungerer HTTPS/TLS.

Hovedalgoritmer

I tillegg til de nevnte er det viktig å vite om hash-funksjoner:

Kryptografiske hash-funksjoner

Dette er matematiske funksjoner som transformerer inndata av vilkårlig lengde til en utgangsstreng av fast lengde (hash, hash-sum, «digitalt fingeravtrykk»). Egenskaper:

- Enveishet: Det er praktisk talt umulig å gjenopprette de originale dataene fra hash.

- Determinisme: Det samme inndataet gir alltid samme hash.

- Motstandsdyktighet mot kollisjoner: Det er praktisk talt umulig å finne to forskjellige sett med inndata som gir samme hash (første type – når man kjenner dataene og hashen, kan man ikke finne andre data med samme hash; andre type – man kan ikke finne to forskjellige sett med data med samme hash).

- Lavineeffekt: Den minste endringen i inndata fører til en radikal endring i hashen.

- Bruksområder: Verifisering av dataintegritet (lastet ned en fil – sammenlignet dens hash med den publiserte), passordlagring (lagres ikke passordene selv, men deres hasher), digitale signaturer (hashen til dokumentet signeres), blockchain-teknologi (knytter blokkene, lommeboksadressene).

- Eksempler på algoritmer: MD5 (utdatert, usikker), SHA-1 (utdatert, usikker), SHA-2 (SHA-256, SHA-512) – mye brukt, SHA-3 – ny standard, GOST R 34.11-2012 («Streibog») – russisk standard.

Kvantkryptografi og dens utsikter

Fremveksten av kraftige kvantecomputere utgjør en alvorlig trussel mot de fleste moderne asymmetriske algoritmer (RSA, ECC), basert på vanskeligheten med å faktorisere store tall eller beregne diskrete logaritmer. Shors algoritme, utført på en kvantecomputer, vil kunne bryte dem på en rimelig tid.

Som svar utvikler to retninger seg:

Post-kvante kryptografi (Post-kvante kryptografi, PQC): Utvikling av nye kryptografiske algoritmer (både symmetrisk og asymmetrisk) som vil være motstandsdyktige mot angrep fra både klassiske og kvantecomputere. Disse algoritmene er basert på andre komplekse matematiske problemer (for eksempel på gitter, koder, hasher, flerdimensjonale ligninger). Det pågår en aktiv standardiseringsprosess (for eksempel NIST-konkurransen i USA).

Kvantekryptografi: Bruker prinsipper fra kvantemekanikk, ikke for beregninger, men for å beskytte informasjon.

Kvante nøkkeldistribusjon (QKD): Lar to parter opprette en delt hemmelig nøkkel, mens ethvert forsøk på å avlytte nøkkelen uunngåelig vil endre den kvante tilstanden til de sendte partiklene (fotoner) og bli oppdaget. Dette er ikke kryptering i seg selv, men en metode for sikkert å levere nøkler for klassisk symmetrisk kryptografi. QKD-teknologier eksisterer allerede og implementeres i pilotprosjekter.

Utsiktene for kvantekryptografi og PQC er enorme, da de vil sikre databeskyttelse i den fremtidige tidsalderen av kvantedata.

Kryptografi og steganografi

Disse er to forskjellige teknikker for å skjule informasjon:

Kryptografi: Skjuler innholdet til meldingen, noe som gjør den uleselig uten en nøkkel. Den enkle handlingen av å overføre en kryptert melding er ikke skjult.

Steganografi (fra gammelgresk στεγανός – skjult + γράφω – jeg skriver): Skjuler den selve eksistensen av en hemmelig melding. Meldingen er skjult i en annen, uskyldig utseende gjenstand (beholder), for eksempel inne i et bilde, lydfil, video, eller til og med tekst.

Kryptografi og steganografi kan brukes sammen: den hemmelige meldingen krypteres først og deretter skjules i beholderen ved hjelp av steganografi. Dette gir to lag med beskyttelse.

Moderne anvendelser av kryptografi

Kryptografi har blitt en integrert del av digital infrastruktur, og sikrer sikkerhet innen ulike felt.

Kryptografi på Internett og i messengers

TLS/SSL (Transport Layer Security / Secure Sockets Layer)

Grunnlaget for et sikkert Internett (HTTPS). Når du ser https:// og låseikonet i nettleseren, betyr det at TLS/SSL fungerer:

- Bekrefter serveren (verifiserer sertifikatet).

- Etablerer en sikker kanal gjennom nøkkelutveksling (ofte ved bruk av asymmetrisk kryptografi som RSA eller ECC).

- Krypterer all trafikk mellom nettleseren din og serveren (ved bruk av raske symmetriske algoritmer som AES), og beskytter pålogginger, passord, kredittkortinformasjon og annen konfidensiell informasjon.

Ende-til-ende kryptering (E2EE)

Brukes i sikre meldingsapper (Signal, WhatsApp, Threema, delvis Telegram). Meldinger krypteres på avsenderens enhet og kan kun dekrypteres på mottakerens enhet. Selv serveren til meldingsleverandøren kan ikke lese innholdet i meldingene. Implementeres vanligvis ved å bruke en kombinasjon av asymmetrisk og symmetrisk algoritmer.

DNS over HTTPS (DoH) / DNS over TLS (DoT)

Krypterer DNS-forespørselene for å skjule for leverandøren eller utenforstående observatører hvilke nettsteder du besøker.

Sikker e-post (PGP, S/MIME)

Lar kryptering av e-postinnhold og bruk av digitale signaturer for bekreftelse av avsenders ekthet og integritet.

Elektronisk signatur, bank sikkerhet

Elektronisk (digital) signatur (ES/DS)

En kryptografisk mekanisme som lar deg bekrefte forfatterskap og integriteten til et elektronisk dokument.

Slik fungerer det: En hash av dokumentet opprettes, som deretter krypteres med avsenderens private nøkkel. Mottakeren, ved bruk av avsenderens offentlige nøkkel, dekrypterer hashen og sammenligner den med hashen som de selv har beregnet fra det mottatte dokumentet. Hvis hashen samsvarer, beviser det at dokumentet ble signert av eieren av den private nøkkelen og ikke har blitt endret etter signeringen.

Bruksområder: Lovlig signifikant dokumentflyt, innlevering av rapporter til offentlige myndigheter, deltakelse i elektroniske anbud, bekreftelse av transaksjoner.

Bank sikkerhet: Kryptografi er overalt her:

Nettbank: Sikring av sesjoner gjennom TLS/SSL, kryptering av klientdatabaser, bruk av multifaktorautentisering med kryptografiske elementer (f.eks., engangspassord).

Bankkort (EMV): Kortbrikken inneholder kryptografiske nøkler og utfører operasjoner for autentisering av kortet med terminalen og banken, og forhindrer kloning.

Betalingssystemer (Visa, Mastercard, Mir): Bruker komplekse kryptografiske protokoller for transaksjonsautorisering og databeskyttelse.

Minibanker (ATM): Kryptering av kommunikasjon med prosesseringssentralen, beskyttelse av PIN-koder (PIN-blokken er kryptert).

Transaksjonssikkerhet: Betydningen av kryptografi er spesielt høy når man håndterer digitale eiendeler. Kryptovaluta handelsplattformer må tilby det høyeste nivået av beskyttelse for midler og brukerinformasjon, ved å bruke avanserte kryptografiske metoder for å beskytte lommebøker, transaksjoner og brukerkontoer. Sørg for at plattformen du velger møter moderne sikkerhetsstandarder.

Kryptografi i næringsliv og offentlige strukturer

Beskyttelse av bedriftsdata: Kryptering av konfidensielle databaser, dokumenter, arkiver både i ro og i bevegelse. Dette bidrar til å forhindre skade fra datainnbrudd og oppfylle lovpålagte krav (for eksempel, GDPR, Federal Law-152 «Om personopplysninger»).

Sikker kommunikasjon: Bruk av VPN-er for sikker ekstern tilgang for ansatte til bedriftsnettverket, kryptering av bedrifts-e-post og direktemeldinger.

Sikker dokumenthåndtering: Implementering av elektroniske dokumentbehandlingssystemer (EDMS) ved bruk av elektroniske signaturer for å gi dokumenter rettslig kraft og sikre deres integritet og forfatterskap.

Statshemmeligheter og sikker kommunikasjon: Offentlige strukturer bruker sertifiserte kryptografiske midler for å beskytte konfidensiell informasjon og sikre kommunikasjon mellom etater.

Adgangsstyringssystemer: Kryptografiske metoder (f.eks., tokens, smartkort) brukes for brukerautentisering og forvaltning av deres tilgangsrettigheter til informasjonssystemer og fysiske objekter.

Kryptografi i russiske bedriftsystemer (1C)

I Russland er den populære plattformen «1C:Enterprise» og andre bedriftsystemer ofte integrert med kryptografiske midler for informasjonsbeskyttelse (CIPM), som CryptoPro CSP or VipNet CSP. Dette er nødvendig for:

Innsending av elektroniske rapporter: Utforming og innsending av skatte-, regnskaps- og andre rapporter til tilsynsmyndigheter (FNS, PFR, FSS) krever bruk av en kvalifisert elektronisk signatur.

Elektronisk dokumentflyt (EDF): Bytte av juridisk bindende dokumenter (fakturaer, avtaler, kontrakter) med motparter gjennom EDF-operatører.

Deltakelse i offentlige innkjøp: Arbeid på elektroniske handelsplattformer (ETP) krever en elektronisk signatur.

Databeskyttelse: Noen konfigurasjoner av 1C og andre systemer kan bruke kryptografiske midler for å beskytte informasjon (CMI) for å kryptere databaser eller enkeltoppføringer.

Integrasjon med CMI sikrer overholdelse av russisk lovgivning og garanterer sikkerheten til forretningsprosesser direkte fra det kjente grensesnittet til det bedriftsystemet.

Kryptografi i verden

Utviklingen og reguleringen av kryptografi har sine særegenheter i forskjellige land, men generelle trender og internasjonalt samarbeid spiller også en viktig rolle.

Russiske prestasjoner og kryptografitjenester (FSB, GOST)

Russland har en lang og sterk historie innen kryptografi, som har sine røtter i den sovjetiske matematiske skolen.

Historisk kontekst: Sovjetiske matematikere gjorde betydelige bidrag til kodeteori og kryptografi, selv om mange utviklinger forble klassifisert i lang tid:

Statlige standarder (GOST): Russland har sine egne kryptografiske standarder som er utviklet og godkjent av staten. Nøkkelferdige standarder:

- GOST R 34.12-2015: Standard for symmetrisk blokk kryptering, inkludert to algoritmer – ‘Kuznetschik’ (128 biter) og ‘Magma’ (64 biter, utviklingen av den gamle GOST 28147-89).

- GOST R 34.10-2012: Standard for algoritmer for dannelse og verifisering av elektroniske digitale signaturer basert på elliptiske kurver.

- GOST R 34.11-2012: Standarden for kryptografisk hash-algoritme «Streebog» (med en hash-lengde på 256 eller 512 biter). Bruken av GOST-er er obligatorisk for å beskytte informasjon i statlige informasjonssystemer, når man arbeider med statshemmeligheter, og er ofte påkrevd ved interaksjon med offentlige organer (for eksempel ved bruk av kvalifiserte elektroniske signaturer).

Tilsynsmyndigheter. En nøkkelrolle i reguleringen av kryptografi i Russland spilles av:

- FSB i Russland (Federal Security Service): Det gir lisenser til aktiviteter innen utvikling, produksjon, distribusjon og vedlikehold av kryptering (kryptografiske) verktøy, samt sertifiserer disse verktøyene for samsvar med sikkerhetskravene. FSB godkjenner også kryptografiske standarder.

- FSTEC i Russland (Federal Service for Technical and Export Control): Regulerer spørsmål om teknisk informasjonssikring, inkludert ikke-kryptografiske metoder, men aktivitetene er nært knyttet til kryptografi innen rammen av omfattende beskyttelse.

Russiske utviklere: Det finnes en rekke selskaper i landet som spesialiserer seg på utvikling av kryptografiske informasjonssikkerhetsverktøy og løsninger (for eksempel CryptoPro, InfoTeKS, Code of Security)

USA: Historisk en av lederne innen kryptografi.

- NIST (National Institute of Standards and Technology): Spiller en nøkkelrolle i standardisering av kryptografiske algoritmer som brukes over hele verden (DES, AES, SHA-serien). Gjennomfører for tiden en konkurranse for å velge post-kvantum kryptografiske standarder.

- NSA (National Security Agency): Historisk involvert i utviklingen og analysen av kryptografi, noen ganger medfører kontroverser over mulig innflytelse på standardene.

Sterk akademisk skole og privat sektor: Mange universiteter og teknologiselskaper driver med avansert forskning.

Europa: Utvikler aktivt sin egen ekspertise og standarder.

- ENISA (European Union Agency for Cybersecurity): EU-sikkerhetsbyrå som fremmer beste praksiser og standarder.

- GDPR (General Data Protection Regulation): Selv om den ikke direkte pålegger spesifikke algoritmer, krever den innføring av tilstrekkelige tekniske tiltak for å beskytte personopplysninger, der kryptering spiller en viktig rolle.

Nasjonale sentre: Land som Tyskland, Frankrike og Storbritannia har sterke nasjonale cybersikkerhetssentre og kryptografiske tradisjoner.

Kina: Målsetting om teknologisk suverenitet innen kryptografi.

Egne standarder: Utvikler og fremmer sine nasjonale kryptografiske algoritmer (for eksempel SM2, SM3, SM4).

Statlig kontroll: Streng regulering av bruken av kryptografi innen landet.

Aktiv forskning: Betydelige investeringer i forskning, inkludert innen kvante-teknologier og post-kvantum kryptografi.

Internasjonale kryptografiske standarder

I tillegg til nasjonale standarder (GOST, NIST, kinesisk SM), finnes det også internasjonale:

- ISO/IEC (International Organization for Standardization / International Electrotechnical Commission): Utvikler standarder innen informasjonsteknologi og sikkerhet, inkludert kryptografi (for eksempel ISO/IEC 18033 standard – kryptering, ISO/IEC 9797 – MAC-koder, ISO/IEC 11770 – nøkkelhåndtering).

- IETF (Internet Engineering Task Force): Utvikler standarder for internett, inkludert kryptografiske protokoller (TLS, IPsec, PGP).

- IEEE (Institute of Electrical and Electronics Engineers): Standardsiserer kryptografiske aspekter innen nettverksteknologier (for eksempel i Wi-Fi-standarder).

Selv om nasjonale standarder er viktige, sikrer internasjonale standarder kompatibilitet og tillit i globale kommunikasjons- og handelssystemer.

Kryptografi som yrke

Etter hvert som avhengigheten av digitale teknologier vokser, øker etterspørselen etter spesialister innen kryptografi og informasjonssikkerhet kontinuerlig.

Etterspurte yrker og ferdigheter

Spesialister hvis arbeid er relatert til kryptografi kan ha ulike stillinger:

Kryptograf (forsker): Engasjert i utviklingen av nye kryptografiske algoritmer og protokoller, analyserer deres robusthet, forsker innen post-kvantum kryptografi. Krever dyp kunnskap i matematikk (nummerteori, algebra, sannsynlighetsteori, kompleksitetsteori).

Kryptanalytiker: Spesialiserer seg på analyse og hacking av eksisterende kryptering og kryptosystemer. Arbeider både på ‘forsvarssiden’ (søker sårbarheter for å eliminere dem) og i spesialtjenester.

Informasjonssikkerhetsingeniør / Informasjonssikkerhetsspesialist: Bruker kryptografiske verktøy i praksis for å beskytte systemer og data. Deltar i implementeringen og konfigurasjonen av kryptografiske beskyttelsessystemer, VPN, PKI (offentlig nøkkel-infrastruktur), krypteringssystemer, nøkkelhåndtering og sikkerhetsovervåking.

Sikker programvareutvikler: En programmerer som forstår kryptografi og vet hvordan man korrekt bruker kryptografiske biblioteker og API-er for å lage sikre applikasjoner.

Pentester (spesialist på penetrasjonstesting): Leter etter sårbarheter i systemer, inkludert feilbruk av kryptografi, for påfølgende utbedring.

Nøkkelferdigheter:

- Grunnleggende kunnskap i matematikk.

- Forståelse av hvordan kryptografiske algoritmer og protokoller fungerer.

- Programmeringsferdigheter (Python, C++, Java er ofte etterspurt).

- Kunnskap om nettverksteknologier og protokoller.

- Forståelse av operativsystemer.

- Analytisk tenkning, evne til å løse ikke-standardoppgaver.

- Oppmerksomhet på detaljer.

- Kontinuerlig selvutdanning (feltet utvikler seg raskt).

Hvor studere kryptografi

Du kan få utdanning innen kryptografi ved forskjellige utdanningsinstitusjoner:

Universiteter: Mange ledende globale universiteter (MIT, Stanford, ETH Zurich, EPFL, Technion, osv.) har sterke programmer og forskningsgrupper innen kryptografi og cybersikkerhet.

Nettplattformer: Coursera, edX og Udacity tilbyr kurs fra ledende professorer og universiteter over hele verden.

Arbeid og karriere innen informasjonssikkerhet

En karriere innen cybersikkerhet og kryptografi tilbyr mange veier:

Sektorer: IT-selskaper, fintech (banker, betalingstjenester, kryptovaluta-plattformer – børser), telekommunikasjonsselskaper, offentlige organer (etterretningsbyråer, reguleringsmyndigheter), forsvarsindustri, konsulentfirmaer (cybersikkerhetsrevisjon, pentesting), store selskaper i enhver bransje.

Vekst: Typisk begynner fra junior spesialist/ingeniørstillinger, med erfaring kan du fremme deg til senior spesialist, leder for cybersikkerhetsavdelingen, sikkerhetsarkitekt, konsulent, eller gå inn i forskning.

Etterspørsel: Etterspørselen etter kvalifiserte cybersikkerhetsspesialister forblir jevnt høy og fortsetter å vokse på grunn av økende cybertrusler og digitalisering.

Lønninger: Lønn nivåene innen cybersikkerhet er generelt over gjennomsnittet i IT-markedet, spesielt for erfarne spesialister med dyp kunnskap om kryptografi.

Dette er et dynamisk og intellektuelt stimulerende felt som krever kontinuerlig utvikling, men tilbyr interessante utfordringer og gode karrieremuligheter.

Konklusjon

Kryptografi er ikke bare en samling av komplekse formler; det er en fundamental teknologi som sikrer tillit og sikkerhet i vår stadig mer digitale verden. Fra beskyttelse av personlig korrespondanse og finansielle transaksjoner til å drive statlige systemer og banebrytende teknologier som blockchain, er innflytelsen enorm. Vi har sporet reisen fra gamle vandringer til kvantedatabehandling, undersøkt de viktigste metodene og algoritmene, og observert bruken i Russland og utlandet.

Å forstå det grunnleggende innen kryptografi blir en viktig ferdighet ikke bare for cybersikkerhetsspesialister, men også for enhver bruker som ønsker å nærme seg beskyttelsen av sine data på nettet med bevissthet. Utviklingen av kryptografi fortsetter; nye utfordringer (kvantedatamaskiner) og nye løsninger (post-kvantum algoritmer, QKD) dukker opp. Dette dynamiske feltet av vitenskap og teknologi vil fortsette å forme en sikker digital fremtid. Vi håper denne artikkelen har hjulpet deg med å forstå kryptografiverdenen og dens betydning bedre. Ta vare på din digitale sikkerhet og bruk pålitelige verktøy og kryptoplattformer for dine online aktiviteter.

Svar på ofte stilte spørsmål (FAQ)

Hva skal man gjøre i tilfelle av en kryptografi-feil?

Hva skal man gjøre når man støter på en kryptografi-feil? «Kryptografi-feil» er en generell melding som kan oppstå i ulike situasjoner (når man arbeider med elektroniske signaturer, kobler til et nettsted, bruker kryptografisk maskinvare). Årsakene kan være forskjellige: for eksempel problemer med sertifikatet (det har utløpt)

Hva skal man gjøre: Start programmet eller datamaskinen på nytt.

Sjekk utløpsdatoen for sertifikatet og dets status.

Oppdater den kryptografiske maskinvaren, nettleseren, operativsystemet.

Sjekk innstillingene til den kryptografiske maskinvaren i henhold til instruksjonene.

Prøv å bruke en annen nettleser (hvis feilen oppstår i den).

Henvis til dokumentasjonen til programvaren som brukes, eller kontakt teknisk støtte.

Hvis det gjelder en elektronisk signatur, kontakt sertifiseringsmyndigheten som utstedte signaturen.

Hva er en kryptografisk modul?

En kryptografisk modul er en maskinvare- eller programvarekomponent spesielt designet for å utføre kryptografiske operasjoner (kryptering, dekryptering, nøkkelgenerering, hash-beregning, oppretting og verifisering av elektroniske signaturer).

Leksjoner om kryptografi for skoleelever og studenter. Hvor kan man finne dem?

Studer historien: Caesar-krypteringer, Vigenère-krypteringer – en flott start for å forstå de grunnleggende prinsippene.

Løs problemer og gåter: Det finnes nettplattformer med kryptografiske oppgaver av varierende vanskelighetsgrad (for eksempel, CryptoHack, CTF-konkurranser).

Les populærvitenskapelig litteratur: Bøker av Simon Singh («The Code Book») eller Bruce Schneier («Applied Cryptography» – mer komplisert) kan være interessante.

Besøk kryptografimuseet (hvis mulig).

Studer matematikk: Algebra, nummerteori, sannsynlighetsteori – fundamentet for kryptografi.

Enkle programmer: Prøv å implementere enkle krypteringer (Caesar, Vigenère) i et hvilket som helst programmeringsspråk.

Nettkurs for nybegynnere: Introduksjonskurs er tilgjengelige på Coursera, Stepik, og andre plattformer.

Bli med i MEXC og start trading i dag

Registrer deg