Haben Sie sich jemals gefragt, wie Ihre Nachrichten in einem Messenger privat bleiben? Oder wie ein Online-Shop weiß, dass Sie die Zahlung tätigen und nicht ein Betrüger? All dies wird von einer unsichtbaren, aber kraftvollen Kraft unterstützt – der Kryptographie. In der heutigen Welt, die von digitalen Technologien durchdrungen ist, von sicherem Online-Banking bis hin zu Datenschutz in der Korrespondenz und sogar bei der Funktionalität Kryptowährungen, spielt die Kryptographie eine zentrale Rolle. Dieser Artikel ist Ihr detaillierter Leitfaden zur Welt der Kryptographie: Wir werden das Wesen in einfachen Begriffen aufschlüsseln, in die Geschichte eintauchen, Methoden und Algorithmen erkunden, moderne Anwendungen untersuchen, Entwicklungen in Russland und der Welt kennenlernen und sogar eine Karriere in diesem faszinierenden Bereich besprechen.

Was ist Kryptographie in einfachen Worten

Kryptographie ist nicht nur Verschlüsselung; es ist eine gesamte Wissenschaft über Methoden zur Gewährleistung von Vertraulichkeit, Datenintegrität, Authentifizierung und Nichtabstreitbarkeit. Schauen wir uns das näher an.

Das Wesen und die Bedeutung der Kryptographie

Stellen Sie sich vor, Sie haben eine geheime Nachricht, die an einen Freund übertragen werden muss, sodass niemand sonst sie lesen kann. Sie können Ihre eigene „Chiffre“ erstellen, indem Sie zum Beispiel jeden Buchstaben durch den nächsten im Alphabet ersetzen. Dies ist ein einfaches Beispiel für Kryptographie.

Formal gesprochen, Kryptographie (aus dem Altgriechischen κρυπτός – verborgen und γράφω – schreiben) ist die Wissenschaft von Methoden zur Gewährleistung der Sicherheit von Daten durch deren Transformation.

Die Hauptziele der Kryptographie:

- Vertraulichkeit: Die Garantie, dass die Informationen nur autorisierten Personen zugänglich sind. Niemand sonst sollte Ihre verschlüsselte Nachricht lesen können.

- Datenintegrität: Die Gewissheit, dass die Informationen während der Übertragung oder Speicherung nicht verändert wurden (weder versehentlich noch absichtlich).

- Authentifizierung: Überprüfung der Authentizität der Datenquelle oder des Benutzers. Wie stellt man sicher, dass die Nachricht von Ihrem Freund kam und nicht von einem Angreifer?

- Nicht-Abstreitbarkeit der Urheberschaft (Nicht-Abstreitbarkeit): Eine Garantie, dass der Absender später nicht leugnen kann, die Nachricht oder die Transaktion gesendet zu haben.

Die Bedeutung der Kryptographie in der modernen Welt ist immens. Ohne sie wären sichere Finanzoperationen, geschützte staatliche und Unternehmenskommunikationen, die Privatsphäre der persönlichen Korrespondenz und sogar die Funktionsfähigkeit solcher innovativen Technologien wie Blockchain, intelligente Verträge und Kryptowährungen (zum Beispiel Bitcoin).

Wo und warum sie verwendet wird

Kryptographie umgibt uns überall, oft unbemerkt:

- Sichere Websites (HTTPS): Das Schloss in der Adressleiste des Browsers bedeutet, dass Ihre Verbindung zur Website mithilfe kryptografischer Protokolle (TLS/SSL) gesichert ist, die Daten zwischen Ihnen und dem Server (Anmeldungen, Passwörter, Kartendaten) verschlüsseln.

- Messenger: Apps wie Signal, WhatsApp und Telegram verwenden Ende-zu-Ende-Verschlüsselung, sodass nur Sie und Ihr Gesprächspartner das Gespräch lesen können.

- E-Mail: PGP- oder S/MIME-Protokolle ermöglichen es Ihnen, Nachrichten zu verschlüsseln und digitale Signaturen zu setzen.

- Wi-Fi-Netzwerke: WPA2/WPA3-Protokolle verwenden Kryptographie, um Ihr heimisches oder unternehmerisches drahtloses Netzwerk vor unbefugtem Zugriff zu schützen.

- Bankkarten: Chips auf Karten (EMV) verwenden kryptografische Algorithmen zur Authentifizierung der Karte und zum Schutz von Transaktionen.

- Online-Banking und -Zahlungen: Alle Operationen sind durch mehrschichtige kryptografische Systeme geschützt.

- Digitale Signatur: Wird verwendet, um die Authentizität von Dokumenten und die Urheberschaft zu bestätigen.

- Kryptowährungen: Blockchain, die Grundlage der meisten Kryptowährungen, verwendet aktiv kryptografische Hashfunktionen und digitale Signaturen, um die Sicherheit, Transparenz und Unveränderlichkeit von Transaktionen zu gewährleisten. Das Verstehen der Grundlagen der Kryptographie hilft, sich besser in der Welt der digitalen Vermögenswerte zurechtzufinden.

- Datenschutz: Verschlüsselung von Festplatten, Datenbanken, Archiven, um Informationslecks zu verhindern.

- VPN (Virtuelles Privates Netzwerk): Verschlüsselung des Internetverkehrs, um Anonymität und Sicherheit bei der Verbindung über öffentliche Netzwerke zu gewährleisten.

Kryptographie und Verschlüsselung: Was ist der Unterschied

Obwohl diese Begriffe oft als Synonyme verwendet werden, ist das nicht ganz korrekt.

- Verschlüsselung: Dies ist der Prozess der Umwandlung lesbarer Informationen (Klartext) in ein unlesbares Format (Chiffretext) unter Verwendung eines spezifischen Algorithmus und Schlüssels. Die Entschlüsselung ist der umgekehrte Prozess.

- Kryptographie: Dies ist ein breiteres Wissenschaftsgebiet, das nicht nur die Entwicklung und Analyse von Verschlüsselungsalgorithmen, sondern auch umfasst:

- Kryptanalyse: Die Wissenschaft von Methoden zum Brechen von Chiffren.

- Protokolle: Die Entwicklung sicherer Kommunikationsmittel (z. B. TLS/SSL, Schlüsselaustauschprotokolle).

- Schlüsselmanagement: Sichere Erstellung, Verteilung, Speicherung und Widerruf kryptografischer Schlüssel.

- Hashfunktionen: Erstellung von „digitalen Fingerabdrücken“ von Daten zur Überprüfung der Integrität.

- Digitale Signaturen: Methoden zur Bestätigung von Urheberschaft und Integrität.

Somit ist die Verschlüsselung eines der wichtigsten Werkzeuge der Kryptographie, aber nicht alle Kryptographie beschränkt sich auf die Verschlüsselung.

Die Geschichte der Kryptographie

Der Weg der Kryptographie erstreckt sich über Jahrtausende – von einfachen Buchstabenpermutationen zu den komplexesten mathematischen Algorithmen, die die moderne digitale Sicherheit untermauern.

Ein kurzer Überblick von der Antike bis zur Gegenwart

Antike: Die frühesten bekannten Beispiele für Verschlüsselung stammen aus dem alten Ägypten (um 1900 v. Chr.), wo nicht-standardisierte Hieroglyphen verwendet wurden. Im alten Sparta (5. Jahrhundert v. Chr.) wandten sie Scytala an – ein Stock mit einem bestimmten Durchmesser, um den ein Streifen Pergament gewickelt wurde; die Nachricht wurde entlang des Stocks geschrieben, und nach dem Abwickeln des Streifens erschienen die Buchstaben als ein chaotisches Set. Sie konnte nur gelesen werden, indem man den Streifen um eine Scytala des gleichen Durchmessers wickelte.

Antike und Mittelalter: Die berühmte Caesarsphäre (1. Jahrhundert v. Chr.) – eine einfache Verschiebung der Buchstaben um eine feste Anzahl von Positionen. Arabische Gelehrte (zum Beispiel Al-Kindi, 9. Jahrhundert n. Chr.) leisteten einen bedeutenden Beitrag, indem sie die Frequenzanalyse entwickelten – ein Verfahren zum Brechen einfacher Substitutionschiffren durch Zählen der Häufigkeit von Buchstaben im Chiffretext. In Europa gewannen polyalphabetische Chiffren wie Vigenère-Chiffre (16. Jahrhundert) an Popularität und wurden lange Zeit als unknackbar angesehen („le chiffre indéchiffrable“).

Die Neuzeit und der Erste Weltkrieg: Die Entwicklung des Telegraphen förderte die Schaffung komplexerer Chiffren. Während des Ersten Weltkriegs spielte die Kryptographie eine wichtige Rolle; beispielsweise war das Knacken des Zimmermann-Telegrafen durch britische Kryptanalytiker einer der Faktoren, die zum Eintritt der USA in den Krieg führten.

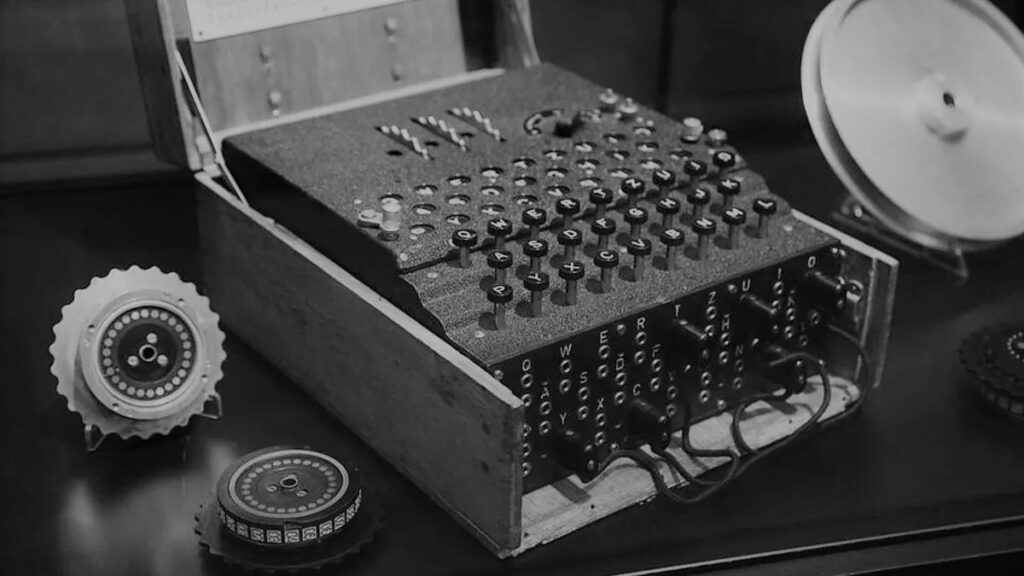

Zweiter Weltkrieg: Diese Ära wurde zum Goldenen Zeitalter der mechanischen Kryptographie. Die deutsche Chiffriermaschine „Enigma“ und ihr Brechen durch die Alliierten (insbesondere polnische und britische Mathematiker, einschließlich Alan Turing in Bletchley Park) hatten einen erheblichen Einfluss auf den Verlauf des Krieges. Die Japaner verwendeten die „Purple“-Maschine, die ebenfalls von den Amerikanern geknackt wurde.

Die Computerära: Die Entwicklung von Computern revolutionierte das Gebiet. 1949 veröffentlichte Claude Shannon das Papier „Communication Theory of Secrecy Systems“ und legte die theoretischen Grundlagen der modernen Kryptographie. In den 1970er Jahren wurde der DES (Data Encryption Standard) entwickelt. – der erste weithin akzeptierte Standard für symmetrische Verschlüsselung. 1976 schlugen Whitfield Diffie und Martin Hellman ein revolutionäres Konzept vor der Public-Key-Kryptographie, und bald erschien der Algorithmus RSA (Rivest, Shamir, Adleman), der noch immer weithin verwendet wird.

Die ikonischen Chiffren der Vergangenheit

Wandern: Ein Beispiel für eine Transpositionschiffre. Das Geheimnis ist der Durchmesser des Stocks. Leicht durch Versuch und Irrtum zu knacken.

Caesarsphäre: Eine einfache Substitutionschiffre mit einer Verschiebung. Der Schlüssel ist der Betrag der Verschiebung (insgesamt 32 Varianten für das russische Alphabet). Sie wird durch Brute-Force oder Frequenzanalyse gebrochen.

Vigenère-Chiffre: Eine polyalphabetische Chiffre, die ein Schlüsselwort verwendet, um die Verschiebung bei jedem Schritt zu bestimmen. Sie ist erheblich resistenter gegen einfache Frequenzanalysen. Sie wurde von Charles Babbage und Friedrich Kasiski im 19. Jahrhundert gebrochen.

Die Enigma-Maschine: Ein elektromechanisches Gerät mit Rotoren, einem Schaltpult und einem Reflektor. Sie erzeugte eine sehr komplexe polyalphabetische Chiffre, die sich mit jedem Buchstaben änderte. Ihr Knacken erforderte enorme rechnerische (zu jener Zeit) und intellektuelle Anstrengungen.

Übergang zur digitalen Kryptographie

Der Hauptunterschied zwischen digitaler Kryptographie und klassischer Kryptographie ist die Verwendung von Mathematik und Rechenleistung. Statt mechanischer Geräte und manueller Manipulationen sind komplexe Algorithmen auf der Grundlage von Zahlentheorie, Algebra und Wahrscheinlichkeitstheorie entstanden. Schlüsselstellen dieses Übergangs:

Formalisation: Shannons Arbeit gab der Kryptographie eine strenge mathematische Grundlage.

Standardisierung: Das Entstehen von Standards (DES, später AES) ermöglichte die Kompatibilität und die weitreichende Implementierung von Verschlüsselung.

Asymmetrische Kryptographie: Das Konzept des öffentlichen Schlüssels löste das grundlegende Problem der sicheren Übertragung geheimer Schlüssel für die symmetrische Verschlüsselung über unsichere Kanäle. Dies ebnete den Weg für sichere elektronische Geschäfte, digitale Signaturen und sichere Protokolle wie SSL/TLS.

Erhöhung der Rechenleistung: Ermöglichte den Einsatz zunehmend komplexer und robuster Algorithmen, schuf jedoch gleichzeitig eine Bedrohung für ältere Chiffren.

3. Methoden und Algorithmen der Kryptographie

Moderne Kryptographie basiert auf komplexen mathematischen Algorithmen. Sie können in mehrere Hauptkategorien unterteilt werden.

Symmetrische und asymmetrische Kryptographie

Dies sind zwei grundlegende Ansätze zur Verschlüsselung:

| Symmetrische Kryptographie (Geheimschlüssel-Kryptographie): | Asymmetrische Kryptographie (Öffentlicher Schlüssel-Kryptographie): | |

| Prinzip | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analogie | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Vorteile | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Nachteile | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Beispiele für Algorithmen | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 („Grasshopper“, „Magma“ – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

Wie funktionieren sie zusammen? Ein hybrider Ansatz wird oft verwendet: Die asymmetrische Kryptographie wird für den sicheren Austausch des geheimen Schlüssels angewendet, und dann wird dieser Schlüssel zur schnellen Verschlüsselung des Hauptvolumens von Daten mit einem symmetrischen Algorithmus verwendet. So funktioniert HTTPS/TLS.

Hauptalgorithmen

Neben den genannten ist es wichtig, über Hashfunktionen Bescheid zu wissen:

Kryptographische Hashfunktionen

Das sind mathematische Funktionen, die Eingabedaten beliebiger Länge in einen Ausgabestring fester Länge transformieren (Hash, Hashsumme, „digitaler Fingerabdruck“). Eigenschaften:

- Eindeutigkeit: Es ist praktisch unmöglich, die ursprünglichen Daten aus dem Hash wiederherzustellen.

- Determinismus: Die gleiche Eingabe ergibt immer den gleichen Hash.

- Kollisionsresistenz: Es ist praktisch unmöglich, zwei verschiedene Eingabedaten zu finden, die denselben Hash erzeugen (erster Typ – kennt man die Daten und den Hash, kann man keine anderen Daten mit demselben Hash finden; zweiter Typ – man kann keine zwei verschiedenen Datensätze mit demselben Hash finden).

- Avalanche-Effekt: Die kleinste Änderung der Eingabedaten führt zu einer radikalen Änderung des Hash.

- Anwendungen: Überprüfung der Datenintegrität (eine Datei heruntergeladen – verglichen ihren Hash mit dem veröffentlichten), Passwortspeicherung (nicht die Passwörter selbst werden gespeichert, sondern deren Hashes), digitale Signaturen (der Hash des Dokuments wird signiert), Blockchain-Technologie (Verbindung von Blöcken, Wallet-Adressen).

- Beispiele für Algorithmen: MD5 (veraltet, unsicher), SHA-1 (veraltet, unsicher), SHA-2 (SHA-256, SHA-512) – weit verbreitet, SHA-3 – neuer Standard, GOST R 34.11-2012 („Streibog“) – russischer Standard.

Quantenkryptographie und ihre Perspektiven

Das Aufkommen leistungsfähiger Quantencomputer stellt eine ernsthafte Bedrohung für die meisten modernen asymmetrischen Algorithmen (RSA, ECC) dar, die auf der Schwierigkeit basieren, große Zahlen zu faktorisieren oder diskrete Logarithmen zu berechnen. Shors Algorithmus, der auf einem Quantencomputer ausgeführt wird, wird in der Lage sein, diese innerhalb einer angemessenen Zeit zu brechen.

Als Antwort entwickeln sich zwei Richtungen:

Post-Quanten-Kryptographie (Post-Quanten-Kryptographie, PQC): Entwicklung neuer kryptografischer Algorithmen (sowohl symmetrisch als auch asymmetrisch), die resistent gegen Angriffe sowohl von klassischen als auch von Quantencomputern sein werden. Diese Algorithmen basieren auf anderen komplexen mathematischen Problemen (zum Beispiel auf Gitter, Codes, Hashes, mehrdimensionalen Gleichungen). Momentan läuft ein aktiver Standardisierungsprozess (zum Beispiel der NIST-Wettbewerb in den USA).

Quantenkryptographie: Verwendet Prinzipien der Quantenmechanik nicht für Berechnungen, sondern zum Schutz von Informationen.

Quanten-Schlüsselverteilung (QKD): Ermöglicht es zwei Parteien, einen gemeinsamen geheimen Schlüssel zu erstellen, wobei jeder Versuch, den Schlüssel abzufangen, unvermeidlich den quantenmechanischen Zustand der übertragenen Partikel (Photonen) verändert und erkannt wird. Dies ist an sich keine Verschlüsselung, sondern eine Methode zur sicheren Bereitstellung von Schlüsseln für die klassische symmetrische Kryptographie. Technologien für QKD existieren bereits und werden in Pilotprojekten implementiert.

Die Perspektiven der Quantenkryptographie und PQC sind immens, da sie die Datensicherheit in der zukünftigen Ära des Quantencomputings gewährleisten werden.

Kryptographie und Steganographie

Dies sind zwei verschiedene Techniken zur Verbergung von Informationen:

Kryptographie: Verborgen den Inhalt der Nachricht, sodass sie ohne Schlüssel unlesbar wird. Der bloße Akt der Übertragung einer verschlüsselten Nachricht wird nicht verborgen.

Steganographie (aus dem Altgriechischen στεγανός – verborgen + γράφω – ich schreibe): Verborgen die bloße Existenz einer geheimen Nachricht. Die Nachricht wird innerhalb eines anderen, unschuldig aussehenden Objekts (Behälters) versteckt, zum Beispiel innerhalb eines Bildes, einer Audiodatei, eines Videos oder sogar Textes.

Kryptographie und Steganographie können gemeinsam verwendet werden: Die geheime Nachricht wird zuerst verschlüsselt und dann im Behälter mithilfe von Steganographie verborgen. Dies bietet zwei Sicherheitsebenen.

Moderne Anwendungen der Kryptographie

Kryptographie ist zu einem integralen Bestandteil der digitalen Infrastruktur geworden, die Sicherheit in verschiedenen Bereichen gewährleistet.

Kryptographie im Internet und in Messengern

TLS/SSL (Sicherheitsschicht/Transport-Sicherheitsschicht)

Die Grundlage eines sicheren Internets (HTTPS). Wenn Sie https:// und das Schloss-Symbol im Browser sehen, bedeutet das, dass TLS/SSL aktiv ist:

- Authentifiziert den Server (verifiziert sein Zertifikat).

- Richtet einen sicheren Kanal über den Schlüsselaustausch ein (oft unter Verwendung von asymmetrischer Kryptographie wie RSA oder ECC).

- Verschlüsselt den gesamten Verkehr zwischen Ihrem Browser und dem Server (unter Verwendung schneller symmetrischer Algorithmen wie AES), schützt Anmeldungen, Passwörter, Kreditkarteninformationen und andere vertrauliche Informationen.

Ende-zu-Ende-Verschlüsselung (E2EE)

Verwendet in sicheren Messengern (Signal, WhatsApp, Threema, teilweise Telegram). Nachrichten werden auf dem Gerät des Senders verschlüsselt und können nur auf dem Gerät des Empfängers entschlüsselt werden. Sogar der Server des Messenger-Anbieters kann den Inhalt der Nachrichten nicht lesen. Dies wird in der Regel mit einer Kombination aus asymmetrischen und symmetrischen Algorithmen umgesetzt.

DNS über HTTPS (DoH) / DNS über TLS (DoT)

Verschlüsseln von DNS-Anfragen, um vor dem Anbieter oder externen Beobachtern zu verbergen, welche Websites Sie besuchen.

Sichere E-Mail (PGP, S/MIME)

Ermöglicht die Verschlüsselung des E-Mail-Inhalts und die Verwendung digitaler Signaturen zur Authentifizierung des Absenders und zur Bestätigung der Integrität.

Elektronische Signatur, Banksicherheit

Elektronische (digitale) Signatur (ES/DS)

Ein kryptografischer Mechanismus, der es Ihnen ermöglicht, die Urheberschaft und die Integrität eines elektronischen Dokuments zu bestätigen.

So funktioniert es: Ein Hash des Dokuments wird erstellt, der dann mit dem privaten Schlüssel des Absenders verschlüsselt wird. Der Empfänger entschlüsselt den Hash mit dem öffentlichen Schlüssel des Absenders und vergleicht ihn mit dem Hash, den er selbst aus dem erhaltenen Dokument berechnet hat. Wenn die Hashes übereinstimmen, beweist das, dass das Dokument vom Besitzer des privaten Schlüssels signiert wurde und nach der Signierung nicht verändert wurde.

Anwendungen: Rechtlich relevante Dokumentenflüsse, Einreichung von Berichten bei Regierungsstellen, Teilnahme an elektronischen Ausschreibungen, Bestätigung von Transaktionen.

Banksicherheit: Kryptographie ist hier überall:

Online-Banking: Sitzungsschutz durch TLS/SSL, Verschlüsselung der Kundendatenbank, Verwendung von Multi-Faktor-Authentifizierung mit kryptografischen Elementen (z. B. Einmalpasswörter).

Bankkarten (EMV): Der Chip der Karte enthält kryptografische Schlüssel und führt Operationen zur Authentifizierung der Karte mit dem Terminal und der Bank durch und verhindert Klonen.

Zahlungssysteme (Visa, Mastercard, Mir): Verwenden komplexer kryptografischer Protokolle zur Autorisierung von Transaktionen und zum Schutz von Daten.

Geldautomaten (ATM): Verschlüsselung der Kommunikation mit dem Verarbeitungszentrum, Schutz der PIN-Codes (der PIN-Block wird verschlüsselt).

Transaktionssicherheit: Die Wichtigkeit der Kryptographie ist besonders hoch, wenn es um digitale Vermögenswerte geht. Plattformen für den Handel mit Kryptowährungen müssen den höchsten Schutz für Gelder und Benutzerdaten bieten, indem sie fortschrittliche kryptografische Methoden verwenden, um Wallets, Transaktionen und Benutzerkonten zu schützen. Stellen Sie sicher, dass die von Ihnen gewählte Plattform modernen Sicherheitsstandards entspricht.

Kryptographie in Unternehmen und Regierungsstrukturen

Schutz von Unternehmensdaten: Verschlüsselung von vertraulichen Datenbanken, Dokumenten, Archiven sowohl im Ruhezustand als auch während der Übertragung. Dies hilft, Schäden durch Datenverletzungen zu verhindern und rechtlichen Anforderungen zu entsprechen (zum Beispiel DSGVO, Bundesgesetz-152 „Über persönliche Daten“).

Sichere Kommunikation: Verwendung von VPN für sicheren Fernzugriff für Mitarbeiter auf das Unternehmensnetzwerk, Verschlüsselung von Unternehmens-E-Mails und Instant Messaging.

Sichere Dokumentenverwaltung: Implementierung von elektronischen Dokumentenmanagementsystemen (EDMS) unter Verwendung elektronischer Signaturen, um Dokumenten rechtliche Kraft zu verleihen und ihre Integrität und Urheberschaft zu gewährleisten.

Staatsgeheimnisse und sichere Kommunikation: Regierungsstrukturen verwenden zertifizierte kryptografische Mittel, um vertrauliche Informationen zu schützen und eine sichere Kommunikation zwischen den Behörden sicherzustellen.

Zugriffsmanagementsysteme: Kryptografische Methoden (z. B. Tokens, Smart Cards) werden zur Benutzerauthentifizierung und zur Verwaltung ihrer Zugriffsrechte auf Informationssysteme und physische Objekte verwendet.

Kryptographie in russischen Unternehmenssystemen (1C)

In Russland sind die beliebte Plattform „1C:Enterprise“ und andere Unternehmenssysteme häufig mit Mitteln zum Schutz kryptografischer Informationen (CIPM), wie CryptoPro CSP or VipNet CSP. Dies ist notwendig für:

Einreichung elektronischer Berichte: Die Erstellung und Einreichung von Steuer-, Buchhaltungs- und anderen Berichten bei den Aufsichtsbehörden (FNS, PFR, FSS) erfordert die Verwendung einer qualifizierten elektronischen Signatur.

Elektronischer Dokumentenfluss (EDF): Austausch von rechtlich relevanten Dokumenten (Rechnungen, Nachweise, Verträge) mit Geschäftspartnern über EDF-Betreiber.

Teilnahme an öffentlichen Beschaffungen: Die Arbeit auf elektronischen Handelsplattformen (ETP) erfordert eine elektronische Signatur.

Datenschutz: Einige Konfigurationen von 1C und anderen Systemen können kryptografische Mittel zum Schutz von Informationen (CMI) zum Verschlüsseln von Datenbanken oder einzelnen Datensätzen verwenden.

Die Integration mit CMI ermöglicht die Einhaltung der russischen Gesetzgebung und gewährleistet die Sicherheit von Geschäftsprozessen direkt über die vertraute Schnittstelle des Unternehmenssystems.

Kryptographie in der Welt

Die Entwicklung und Regulierung der Kryptographie haben in verschiedenen Ländern ihre Besonderheiten, aber allgemeine Trends und internationale Zusammenarbeit spielen ebenfalls eine wichtige Rolle.

Russische Errungenschaften und kryptografische Dienste (FSB, GOST)

Russland hat eine lange und starke Geschichte im Bereich der Kryptographie, die ihren Ursprung in der sowjetischen mathematischen Schule hat.

Historischer Kontext: Sowjetische Mathematiker leisteten bedeutende Beiträge zur Codierungstheorie und Kryptographie, obwohl viele Entwicklungen lange geheim blieben:

Staatliche Standards (GOST): Russland hat eigene kryptografische Standards, die vom Staat entwickelt und genehmigt wurden. Wichtige aktive Standards:

- GOST R 34.12-2015: Standard für symmetrische Blockverschlüsselung, einschließlich zweier Algorithmen – ‚Kuznetschik‘ (128-Bit) und ‚Magma‘ (64-Bit, Entwicklung des alten GOST 28147-89).

- GOST R 34.10-2012: Standard für Algorithmen zur Bildung und Überprüfung elektronischer digitaler Signaturen basierend auf elliptischen Kurven.

- GOST R 34.11-2012: Der Standard des kryptografischen Hash-Algorithmus „Streebog“ (mit einer Hash-Länge von 256 oder 512 Bit). Die Verwendung von GOSTs ist obligatorisch zum Schutz von Informationen in staatlichen Informationssystemen, bei der Arbeit mit Staatsgeheimnissen, und wird oft für die Interaktion mit staatlichen Stellen (z. B. bei der Verwendung qualifizierter elektronischer Signaturen) gefordert.

Aufsichtsbehörden. Eine Schlüsselrolle bei der Regulierung der Kryptographie in Russland spielt:

- FSB Russlands (Bundesdienst für Sicherheit): Es lizenziert Tätigkeiten im Bereich der Entwicklung, Produktion, Verteilung und Wartung von Verschlüsselungs- (kryptografischen) Werkzeugen und zertifiziert diese Werkzeuge auf die Einhaltung von Sicherheitsanforderungen. Das FSB genehmigt auch kryptografische Standards.

- FSTEC Russlands (Bundesdienst für technische und Exportkontrolle): Reguliert Fragen des technischen Informationsschutzes, einschließlich nicht-kryptografischer Methoden, aber seine Aktivitäten sind eng mit der Kryptographie im Rahmen eines umfassenden Schutzes verbunden.

Russische Entwickler: Im Land gibt es eine Reihe von Unternehmen, die sich auf die Entwicklung von Werkzeugen und Lösungen zum Schutz kryptografischer Informationen im Bereich der Informationssicherheit spezialisiert haben (z. B. CryptoPro, InfoTeKS, Code of Security)

USA: Historisch eines der führenden Länder in der Kryptographie.

- NIST (National Institute of Standards and Technology): Spielt eine Schlüsselrolle bei der Standardisierung von kryptografischen Algorithmen, die weltweit verwendet werden (DES, AES, SHA-Serie). Derzeit wird ein Wettbewerb zur Auswahl von Standards für die post-quanten Kryptographie durchgeführt.

- NSA (National Security Agency): Historisch an der Entwicklung und Analyse von Kryptographie beteiligt, was manchmal Kontroversen über möglichen Einfluss auf Standards auslöst.

Starke akademische Schule und Privatsektor: Viele Universitäten und Technologieunternehmen führen fortschrittliche Forschungen durch.

Europa: Entwickelt aktiv eigenes Fachwissen und Standards.

- ENISA (Agentur der Europäischen Union für Cybersicherheit): EU-Cybersicherheitsbehörde, die bewährte Verfahren und Standards fördert.

- DSGVO (Datenschutz-Grundverordnung): Obwohl sie keine spezifischen Algorithmen vorschreibt, fordert sie die Annahme geeigneter technischer Maßnahmen zum Schutz personenbezogener Daten, bei denen Verschlüsselung eine wichtige Rolle spielt.

Nationale Zentren: Länder wie Deutschland, Frankreich und das Vereinigte Königreich haben starke nationale Cybersicherheitszentren und kryptografische Traditionen.

China: Strebt technologische Souveränität in der Kryptographie an.

Eigene Standards: Entwickelt und fördert nationale kryptografische Algorithmen (z. B. SM2, SM3, SM4).

Staatliche Kontrolle: Strenge Regulierung der Verwendung von Kryptographie im Land.

Aktive Forschung: Bedeutende Investitionen in die Forschung, einschließlich in Quanten-technologien und post-quanten Kryptographie.

Internationale kryptografische Standards

Neben nationalen Standards (GOST, NIST, chinesisches SM) gibt es auch internationale:

- ISO/IEC (Internationale Organisation für Normung / Internationale Elektrotechnische Kommission): Entwickelt Standards im Bereich der Informationstechnologie und Sicherheit, einschließlich Kryptographie (z. B. ISO/IEC 18033-Standard – Verschlüsselung, ISO/IEC 9797 – MAC-Codes, ISO/IEC 11770 – Schlüsselverwaltung).

- IETF (Internet Engineering Task Force): Entwickelt Standards für das Internet, einschließlich kryptografischer Protokolle (TLS, IPsec, PGP).

- IEEE (Institute of Electrical and Electronics Engineers): Standardisiert kryptografische Aspekte in Netzwerktechnologien (z. B. in Wi-Fi-Standards).

Obwohl nationale Standards wichtig sind, gewährleisten internationale Standards die Kompatibilität und das Vertrauen in globale Kommunikations- und Handelssysteme.

Kryptographie als Beruf

Mit der wachsenden Abhängigkeit der Welt von digitalen Technologien wächst die Nachfrage nach Spezialisten in der Kryptographie und Informationssicherheit ständig.

Nachgefragte Berufe und Fähigkeiten

Spezialisten, deren Arbeit mit Kryptographie verbunden ist, können verschiedene Positionen einnehmen:

Kryptograf (Forscher): Engagiert in der Entwicklung neuer kryptografischer Algorithmen und Protokolle, analysiert deren Robustheit und forscht im Bereich der post-quanten Kryptographie. Erfordert tiefgehende Kenntnisse der Mathematik (Zahlentheorie, Algebra, Wahrscheinlichkeitstheorie, Komplexitätstheorie).

Kryptanalytiker: Spezialisiert auf die Analyse und das Hacken bestehender Verschlüsselungs- und Kryptosysteme. Arbeitet sowohl auf der ‚Verteidigungsseite‘ (suche nach Schwachstellen zur Beseitigung) als auch in den Geheimdiensten.

Ingenieur für Informationssicherheit / Spezialist für Informationssicherheit: Setzt kryptografische Werkzeuge praktisch ein, um Systeme und Daten zu schützen. Beschäftigt sich mit der Implementierung und Konfiguration von kryptografischen Schutzsystemen, VPN, PKI (Public Key Infrastructure), Verschlüsselungssystemen, Schlüsselverwaltung und Sicherheitsüberwachung.

Sicherheitssoftware-Entwickler: Ein Programmierer, der Kryptographie versteht und weiß, wie man kryptografische Bibliotheken und APIs richtig verwendet, um sichere Anwendungen zu erstellen.

Pentester (Spezialist für Penetrationstests): Sucht nach Schwachstellen in Systemen, einschließlich des Missbrauchs von Kryptographie, zur anschließenden Beseitigung.

Schlüsselkompetenzen:

- Fundamentale Kenntnisse der Mathematik.

- Verständnis, wie kryptografische Algorithmen und Protokolle funktionieren.

- Programmierungsfähigkeiten (Python, C++, Java sind oft gefragt).

- Kenntnisse in Netzwerktechnologien und -protokollen.

- Verständnis von Betriebssystemen.

- Analytisches Denken, Fähigkeit, nicht-standardisierte Aufgaben zu lösen.

- Aufmerksamkeit für Details.

- Ständige Selbstbildung (der Bereich entwickelt sich schnell).

Wo man Kryptographie studieren kann

Man kann in verschiedenen Bildungseinrichtungen eine Ausbildung im Bereich der Kryptographie erhalten:

Universitäten: Viele führende globale Universitäten (MIT, Stanford, ETH Zürich, EPFL, Technion usw.) verfügen über starke Programme und Forschungsgruppen im Bereich der Kryptographie und Cybersicherheit.

Online-Plattformen: Coursera, edX und Udacity bieten Kurse von führenden Professoren und Universitäten weltweit an.

Arbeit und Karriere im Bereich der Informationssicherheit

Eine Karriere in der Cybersicherheit und Kryptographie bietet viele Wege:

Sektoren: IT-Unternehmen, Fintech (Banken, Zahlungssysteme, Kryptowährungsplattformen – Börsen), Telekommunikationsunternehmen, staatliche Stellen (Geheimdienste, Regulierungsbehörden), Verteidigungsindustrie, Beratungsunternehmen (Cybersicherheitsaudit, Pentesting), große Unternehmen in jeder Branche.

Wachstum: Typischerweise beginnend von der Junior-Position/Spezialistenstelle, mit Erfahrung kann man sich zum Senior-Spezialisten, Leiter des Cybersicherheitsdepartements, Sicherheitsarchitekten, Berater oder in die Forschung entwickeln.

Nachfrage: Die Nachfrage nach qualifizierten Cybersicherheitsspezialisten bleibt konstant hoch und wächst weiterhin aufgrund zunehmender Cyberbedrohungen und Digitalisierung.

Gehälter: Die Gehaltsniveaus im Bereich der Cybersicherheit liegen im Allgemeinen über dem Durchschnitt des IT-Marktes, insbesondere für erfahrene Spezialisten mit tiefen Kenntnissen der Kryptographie.

Dies ist ein dynamisches und intellektuell anregendes Feld, das kontinuierliche Weiterentwicklung erfordert, aber interessante Herausforderungen und gute Karriereperspektiven bietet.

Fazit

Kryptographie ist nicht nur eine Ansammlung komplexer Formeln; sie ist eine fundamentale Technologie, die Vertrauen und Sicherheit in unserer zunehmend digitalen Welt gewährleistet. Von der Sicherung persönlicher Korrespondenz und finanzieller Transaktionen bis zur Unterstützung staatlicher Systeme und fortschrittlicher Technologien wie Blockchain hat sie enorme Auswirkungen. Wir haben ihre Reise von alten Wanderungen bis zur Quantenverarbeitung verfolgt, die Hauptmethoden und Algorithmen untersucht und ihre Anwendung in Russland und im Ausland beobachtet.

Die Grundlagen der Kryptographie zu verstehen, wird zu einer wichtigen Fähigkeit, nicht nur für Cybersicherheitsspezialisten, sondern auch für jeden Benutzer, der den Schutz seiner Daten online bewusst angehen möchte. Die Entwicklung der Kryptographie setzt sich fort; neue Herausforderungen (Quantencomputer) und neue Lösungen (post-quanten Algorithmen, QKD) tauchen auf. Dieses dynamische Feld der Wissenschaft und Technologie wird weiterhin eine sichere digitale Zukunft prägen. Wir hoffen, dass dieser Artikel Ihnen geholfen hat, die Welt der Kryptographie und ihre Bedeutung besser zu verstehen. Achten Sie auf Ihre digitale Sicherheit und nutzen Sie zuverlässige Werkzeuge und Krypto-Plattformen für Ihre Online-Aktivitäten.

Antworten auf häufig gestellte Fragen (FAQ)

Was tun im Falle eines Kryptographie-Fehlers?

Was tun, wenn man auf einen Kryptographie-Fehler stößt? Ein „Kryptographie-Fehler“ ist eine allgemeine Meldung, die in verschiedenen Situationen auftreten kann (bei der Arbeit mit elektronischen Signaturen, beim Verbinden mit einer Website, bei der Verwendung kryptografischer Hardware). Die Ursachen können vielfältig sein: zum Beispiel Probleme mit dem Zertifikat (es ist abgelaufen)

Was tun: Neustart des Programms oder Computers.

Überprüfen Sie das Ablaufdatum des Zertifikats und dessen Status.

Aktualisieren Sie die kryptografische Hardware, den Browser, das Betriebssystem.

Überprüfen Sie die Einstellungen der kryptografischen Hardware gemäß den Anweisungen.

Versuchen Sie, einen anderen Browser zu verwenden (falls der Fehler darin auftritt).

Verweisen Sie auf die Dokumentation der verwendeten Software oder wenden Sie sich an den technischen Support.

Wenn es sich um eine elektronische Signatur handelt, wenden Sie sich an die Zertifizierungsstelle, die die Signatur ausgestellt hat.

Was ist ein kryptografisches Modul?

Ein kryptografisches Modul ist eine Hardware- oder Softwarekomponente, die speziell für die Durchführung kryptografischer Operationen (Verschlüsselung, Entschlüsselung, Schlüsselgenerierung, Hash-Berechnung, Erstellung und Überprüfung elektronischer Signaturen) entwickelt wurde.

Lektionen über Kryptographie für Schüler und Studenten. Wo findet man sie?

Geschichte studieren: Caesar-Chiffren, Vigenère-Chiffren – ein großartiger Start, um die grundlegenden Prinzipien zu verstehen.

Probleme und Rätsel lösen: Es gibt Online-Plattformen mit kryptografischen Aufgaben unterschiedlicher Schwierigkeitsgrade (zum Beispiel CryptoHack, CTF-Wettbewerbe).

Beliebte wissenschaftliche Literatur lesen: Bücher von Simon Singh („Das Codebuch“) oder Bruce Schneier („Angewandte Kryptographie“ – komplexer) könnten interessant sein.

Das Kryptographie-Museum besuchen (wenn möglich).

Mathematik studieren: Algebra, Zahlentheorie, Wahrscheinlichkeitstheorie – das Fundament der Kryptographie.

Einfache Programme: Versuchen Sie, einfache Chiffren (Caesar, Vigenère) in einer beliebigen Programmiersprache zu implementieren.

Online-Kurse für Anfänger: Einführungskurse sind auf Coursera, Stepik und anderen Plattformen verfügbar.

Treten Sie MEXC bei und beginnen Sie noch heute mit dem Handel

Registrieren