¿Alguna vez te has preguntado cómo tus mensajes en un mensajero se mantienen privados? ¿O cómo una tienda en línea sabe que eres tú quien está realizando el pago y no un estafador? Todo esto está respaldado por una fuerza invisible pero poderosa: la criptografía. En el mundo actual, permeado por tecnologías digitales, desde la banca en línea segura hasta la privacidad en la correspondencia e incluso el funcionamiento de criptomonedas, la criptografía desempeña un papel clave. Este artículo es tu guía detallada al mundo de la criptografía: desglosaremos su esencia en términos simples, nos sumergiremos en su historia, exploraremos métodos y algoritmos, examinaremos aplicaciones modernas, aprenderemos sobre los desarrollos en Rusia y el mundo, e incluso discutiremos una carrera en este fascinante campo.

¿Qué es la criptografía en términos simples?

La criptografía no es solo encriptación; es toda una ciencia sobre los métodos para garantizar la confidencialidad, la integridad de los datos, la autenticación y la no repudicación. Vamos a examinarlo más de cerca.

La esencia y el significado de la criptografía

Imagina que tienes un mensaje secreto que necesita ser transferido a un amigo de tal manera que nadie más pueda leerlo. Puedes crear tu propio «cifrado», por ejemplo, reemplazando cada letra con la siguiente en el alfabeto. Este es un ejemplo simple de criptografía.

Hablando de manera más formal, la criptografía (del griego antiguo κρυπτός — oculto y γράφω — escribir) es la ciencia de los métodos para garantizar la seguridad de los datos transformándolos.

Los principales objetivos de la criptografía:

- Confidencialidad: La garantía de que la información es accesible solo para las personas autorizadas. Nadie más debe leer tu mensaje encriptado.

- Integridad de los datos: La garantía de que la información no ha sido alterada (ya sea accidental o intencionalmente) durante la transmisión o el almacenamiento.

- Autenticación: Verificación de la autenticidad de la fuente de datos o del usuario. ¿Cómo garantizar que el mensaje proviene de tu amigo y no de un atacante?

- No repudicación de autoría (No repudicación): Una garantía de que el remitente no podrá negar haber enviado posteriormente el mensaje o la transacción.

La importancia de la criptografía en el mundo moderno es inmensa. Sin ella, las operaciones financieras seguras, las comunicaciones estatales y corporativas protegidas, la privacidad de la correspondencia personal e incluso el funcionamiento de tecnologías tan innovadoras como blockchain, contratos inteligentes y criptomonedas (por ejemplo, bitcoin).

Dónde y por qué se utiliza

La criptografía nos rodea en todas partes, a menudo funcionando sin ser notada:

- Sitios web seguros (HTTPS): El candado en la barra de direcciones del navegador significa que tu conexión al sitio está asegurada utilizando protocolos criptográficos (TLS/SSL), encriptando datos entre tú y el servidor (inicios de sesión, contraseñas, detalles de tarjetas).

- Mensajeros: Aplicaciones como Signal, WhatsApp y Telegram utilizan encriptación de extremo a extremo para que solo tú y tu interlocutor puedan leer la conversación.

- Correo electrónico: Los protocolos PGP o S/MIME te permiten encriptar mensajes y colocar firmas digitales.

- Redes Wi-Fi: Los protocolos WPA2/WPA3 utilizan criptografía para proteger tu red inalámbrica doméstica o corporativa de accesos no autorizados.

- Tarjetas bancarias: Los chips en las tarjetas (EMV) utilizan algoritmos criptográficos para la autenticación de la tarjeta y la protección de la transacción.

- Banca en línea y pagos: Todas las operaciones están protegidas por sistemas criptográficos multilayer.

- Firma digital: Se utiliza para confirmar la autenticidad de documentos y la autoría.

- Criptomonedas: Blockchain, la base de la mayoría de criptomonedas, utiliza activamente funciones hash criptográficas y firmas digitales para garantizar la seguridad, transparencia e inmutabilidad de las transacciones. Comprender los fundamentos de la criptografía ayuda a navegar mejor por el mundo de los activos digitales.

- Protección de datos: Encriptación de discos duros, bases de datos, archivos para prevenir fugas de información.

- VPN (Red Privada Virtual): Encriptación del tráfico de internet para garantizar anonimato y seguridad al conectarse a través de redes públicas.

Criptografía y encriptación: ¿cuál es la diferencia?

Aunque estos términos se utilizan a menudo como sinónimos, esto no es del todo exacto.

- Encriptación: Este es el proceso de transformar información legible (texto claro) en un formato ilegible (texto cifrado) utilizando un algoritmo y una clave específicos. La desencriptación es el proceso inverso.

- Criptografía: Este es un campo científico más amplio , que incluye no solo el desarrollo y análisis de algoritmos de encriptación, sino también:, which includes not only the development and analysis of encryption algorithms but also:

- Criptoanálisis: La ciencia de los métodos para romper cifrados.

- Protocolos: El desarrollo de medios seguros de interacción (por ejemplo, TLS/SSL, protocolos de intercambio de claves).

- Gestión de claves: Creación, distribución, almacenamiento y revocación seguras de claves criptográficas.

- Funciones hash: Creación de «huellas digitales» digitales de datos para verificar su integridad.

- Firmas digitales: Métodos para confirmar autoría e integridad.

Así, la encriptación es una de las herramientas más importantes de la criptografía, pero no toda la criptografía se limita a la encriptación.

La Historia de la Criptografía

El camino de la criptografía abarca milenios – desde simples permutaciones de letras hasta los algoritmos matemáticos más complejos que sustentan la seguridad digital moderna.

Una Breve Visión desde la Antigüedad hasta el Presente

Mundo Antiguo: Los primeros ejemplos conocidos de encriptación datan del Antiguo Egipto (alrededor del 1900 a.C.), donde se utilizaban jeroglíficos no estándar. En la Antigua Esparta (siglo V a.C.) aplicaron escitala – un palo de un diámetro determinado alrededor del cual se enrollaba una tira de pergamino; el mensaje se escribía a lo largo del palo, y después de desenrollar la tira, las letras aparecían como un conjunto caótico. Solo podía leerse enrollando la tira alrededor de una escitala del mismo diámetro.

Antigüedad y Edad Media: El famoso cifrador César (siglo I a.C.) – un simple desplazamiento de letras por un número fijo de posiciones. Los eruditos árabes (por ejemplo, Al-Kindi, siglo IX d.C.) hicieron una contribución significativa al desarrollar el análisis de frecuencia, un método para romper cifrados de sustitución simples contando la frecuencia de las letras en el texto cifrado. En Europa, los cifrados polialfabéticos como el cifrado de Vigenère (siglo XVI) estaban ganando popularidad y durante mucho tiempo se consideraron indescifrables («le chiffre indéchiffrable»).

La Era Moderna y la Primera Guerra Mundial: El desarrollo del telégrafo estimuló la creación de cifrados más complejos. Durante la Primera Guerra Mundial, la criptografía jugó un papel importante; por ejemplo, la ruptura del telégrafo Zimmermann por analistas criptográficos británicos fue uno de los factores que llevó a la entrada de EE. UU. en la guerra.

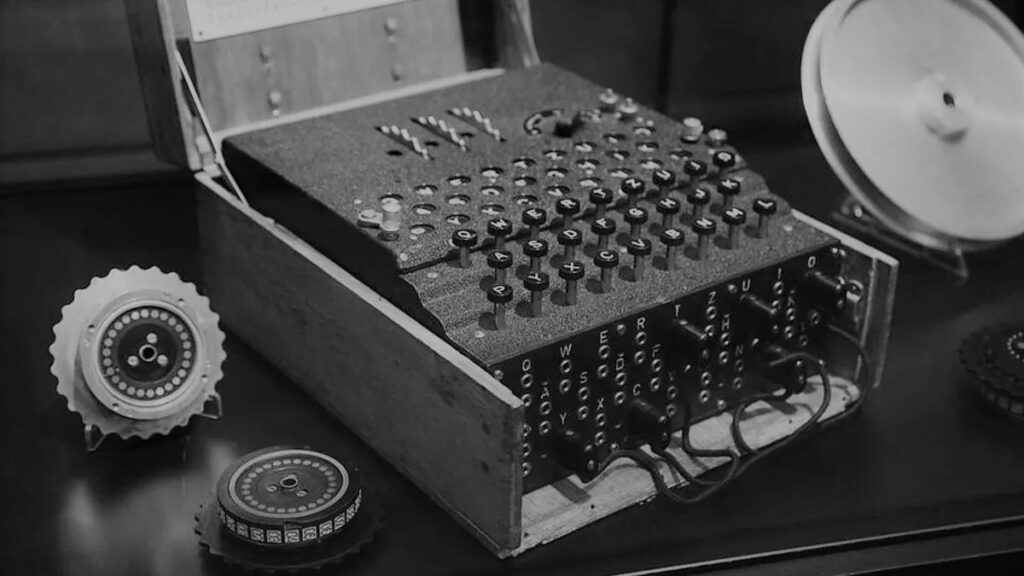

Segunda Guerra Mundial: Esta era se convirtió en la edad dorada de la criptografía mecánica. La máquina cifradora alemana «Enigma» y su ruptura por los Aliados (principalmente matemáticos polacos y británicos, incluido Alan Turing en Bletchley Park) tuvo un impacto significativo en el curso de la guerra. Los japoneses utilizaron la máquina «Purple», que también fue rota por los estadounidenses.

La Era de la Computadora: La llegada de las computadoras revolucionó el campo. En 1949, Claude Shannon publicó el artículo «Teoría de la Comunicación de Sistemas de Secreto», sentando las bases teóricas de la criptografía moderna. En la década de 1970, se desarrolló el DES (Estándar de Encriptación de Datos). – el primer estándar ampliamente aceptado de encriptación simétrica. En 1976, Whitfield Diffie y Martin Hellman propusieron un concepto revolucionario de criptografía de clave pública, y pronto apareció el algoritmo RSA (Rivest, Shamir, Adleman), que aún se utiliza ampliamente.

Los cifrados icónicos del pasado

Deambularon: Un ejemplo de un cifrado de transposición. El secreto es el diámetro del palo. Fácilmente quebrantado mediante prueba y error.

cifrador César: Un cifrado simple de sustitución con un desplazamiento. La clave es la cantidad del desplazamiento (un total de 32 variantes para el alfabeto ruso). Se rompe a través de fuerza bruta o análisis de frecuencia.

cifrado de Vigenère: Un cifrado polialfabético que utiliza una palabra clave para determinar el desplazamiento en cada paso. Significativamente más resistente al análisis de frecuencia simple. Roto por Charles Babbage y Friedrich Kasiski en el siglo XIX.

La máquina Enigma: Un dispositivo electromecánico con rotores, un panel de conmutación y un reflector. Creaba un cifrado polialfabético muy complejo que cambiaba con cada letra. Romperlo requería enormes esfuerzos computacionales (para esa época) e intelectuales.

Transición a la criptografía digital

La principal diferencia entre la criptografía digital y la criptografía clásica es el uso de matemáticas y potencia computacional. En lugar de dispositivos mecánicos y manipulaciones manuales, han llegado complejos algoritmos basados en la teoría de números, álgebra y teoría de probabilidades. Puntos clave de esta transición:

Formalización: El trabajo de Shannon proporcionó a la criptografía una base matemática rigurosa.

Estandarización: La aparición de estándares (DES, más tarde AES) permitió la compatibilidad y amplia implementación de la encriptación.

Criptografía asimétrica: El concepto de clave pública resolvió el problema fundamental de transmitir de manera segura claves secretas para la encriptación simétrica a través de canales no seguros. Esto allana el camino para el comercio electrónico seguro, firmas digitales y protocolos seguros como SSL/TLS.

Aumento de la potencia computacional: Permitió el uso de algoritmos cada vez más complejos y resistentes, pero al mismo tiempo creó una amenaza para los cifrados más antiguos.

3. Métodos y algoritmos de criptografía

La criptografía moderna se basa en complejos algoritmos matemáticos. Pueden dividirse en varias categorías principales.

Criptografía simétrica y asimétrica

Estos son dos enfoques fundamentales de la encriptación:

| Criptografía simétrica (Criptografía de clave secreta): | Criptografía asimétrica (Criptografía de clave pública): | |

| Principio | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analogía | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Ventajas | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Desventajas | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Ejemplos de algoritmos | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 («Grasshopper», «Magma» – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

¿Cómo funcionan juntos? A menudo se utiliza un enfoque híbrido: se aplica criptografía asimétrica para el intercambio seguro de la clave secreta, y luego esta clave se utiliza para la rápida encriptación del volumen principal de datos con un algoritmo simétrico. Así es como funciona HTTPS/TLS.

Algoritmos principales

Además de los mencionados, es importante conocer las funciones hash:

Funciones hash criptográficas

Estas son funciones matemáticas que transforman datos de entrada de longitud arbitraria en una cadena de salida de longitud fija (hash, suma hash, «huella digital» digital). Propiedades:

- Unidireccionalidad: Prácticamente es imposible recuperar los datos originales del hash.

- Determinismo: La misma entrada siempre da el mismo hash.

- Resistencia a colisiones: Prácticamente es imposible encontrar dos conjuntos diferentes de datos de entrada que produzcan el mismo hash (primera tipo: sabiendo los datos y el hash, no se pueden encontrar otros datos con el mismo hash; segundo tipo: no se pueden encontrar dos conjuntos diferentes de datos con el mismo hash).

- Efecto Avalancha: El más mínimo cambio en los datos de entrada lleva a un cambio radical en el hash.

- Aplicaciones: Verificación de la integridad de los datos (descargaste un archivo: comparaste su hash con el publicado), almacenamiento de contraseñas (no se almacenan las contraseñas mismas, sino sus hashes), firmas digitales (se firma el hash del documento), tecnología blockchain (vinculación de bloques, direcciones de billetera).

- Ejemplos de algoritmos: MD5 (obsoleto, inseguro), SHA-1 (obsoleto, inseguro), SHA-2 (SHA-256, SHA-512) – ampliamente utilizado, SHA-3 – nuevo estándar, GOST R 34.11-2012 («Streibog») – estándar ruso.

Criptografía cuántica y sus perspectivas

La aparición de poderosas computadoras cuánticas plantea una seria amenaza para la mayoría de los algoritmos asimétricos modernos (RSA, ECC), basados en la dificultad de factorizar grandes números o calcular logaritmos discretos. El algoritmo de Shor, ejecutado en una computadora cuántica, podrá romperlos en un tiempo razonable.

En respuesta, están evolucionando dos direcciones:

Criptografía post-cuántica (Criptografía post-cuántica, PQC): Desarrollo de nuevos algoritmos criptográficos (tanto simétricos como asimétricos) que sean resistentes a ataques tanto de computadoras clásicas como cuánticas. Estos algoritmos se basan en otros problemas matemáticos complejos (por ejemplo, en redes, códigos, hashes, ecuaciones multidimensionales). Hay un proceso de estandarización activo en curso (por ejemplo, el concurso de NIST en EE. UU.).

Criptografía cuántica: Utiliza principios de la mecánica cuántica no para cálculos, sino para proteger información.

Distribución de Claves Cuánticas (QKD): Permite a dos partes crear una clave secreta compartida, mientras que cualquier intento de interceptar la clave cambiará inevitablemente el estado cuántico de las partículas transmitidas (fotones) y será detectado. Esto no es encriptación en sí, sino un método para entregar de forma segura claves para la criptografía simétrica clásica. Las tecnologías QKD ya existen y están siendo implementadas en proyectos piloto.

Las perspectivas de la criptografía cuántica y la PQC son inmensas, ya que asegurarán la seguridad de los datos en la futura era de la computación cuántica.

Criptografía y esteganografía

Estas son dos técnicas diferentes para ocultar información:

Criptografía: Oculta el contenido del mensaje, haciéndolo ilegible sin una clave. El simple acto de transmitir un mensaje encriptado no está oculto.

La esteganografía (del griego antiguo στεγανός — oculto + γράφω — escribo): Oculta la misma existencia de un mensaje secreto. El mensaje está oculto dentro de otro objeto que parece inocuo (contenedor), por ejemplo, dentro de una imagen, archivo de audio, video o incluso texto.

La criptografía y la esteganografía se pueden usar juntas: el mensaje secreto se encripta primero y luego se oculta en el contenedor usando esteganografía. Esto proporciona dos capas de protección.

Aplicaciones modernas de criptografía

La criptografía se ha convertido en una parte integral de la infraestructura digital, asegurando la seguridad en varios campos.

Criptografía en internet y en mensajeros

TLS/SSL (Capa de Transporte Segura / Capa de Sockets Seguros)

La base de un internet seguro (HTTPS). Cuando ves https:// y el ícono de candado en el navegador, significa que TLS/SSL está funcionando:

- Autentica el servidor (verifica su certificado).

- Establece un canal seguro a través del intercambio de claves (a menudo utilizando criptografía asimétrica como RSA o ECC).

- Encripta todo el tráfico entre tu navegador y el servidor (usando algoritmos simétricos rápidos como AES), protegiendo inicios de sesión, contraseñas, información de tarjetas de crédito y otra información confidencial.

Encriptación de Extremo a Extremo (E2EE)

Utilizado en mensajeros seguros (Signal, WhatsApp, Threema, parcialmente Telegram). Los mensajes se encriptan en el dispositivo del remitente y solo pueden ser desencriptados en el dispositivo del destinatario. Incluso el servidor del proveedor del mensajero no puede leer el contenido de los mensajes. Generalmente se implementa utilizando una combinación de algoritmos asimétricos y simétricos.

DNS a través de HTTPS (DoH) / DNS a través de TLS (DoT)

Encriptando solicitudes DNS para ocultar al proveedor o a observadores externos qué sitios web visitas.

Correo electrónico seguro (PGP, S/MIME)

Permite la encriptación del contenido del correo electrónico y el uso de firmas digitales para la autenticación del remitente y la confirmación de integridad.

Firma electrónica, seguridad bancaria

Firma electrónica (digital) (ES/DS)

Un mecanismo criptográfico que te permite confirmar la autoría y la integridad de un documento electrónico.

Cómo funciona: Se crea un hash del documento, que luego se encripta con la clave privada del remitente. El destinatario, utilizando la clave pública del remitente, desencripta el hash y lo compara con el hash calculado por sí mismo a partir del documento recibido. Si los hashes coinciden, prueba que el documento fue firmado por el propietario de la clave privada y no ha sido alterado después de la firma.

Aplicaciones: Flujo de documentos legalmente significativos, presentando informes a organismos gubernamentales, participando en licitaciones electrónicas, confirmando transacciones.

Seguridad bancaria: La criptografía está presente en todas partes aquí:

Banca en línea: Protección de la sesión a través de TLS/SSL, encriptación de la base de datos de clientes, uso de autenticación multifactor con elementos criptográficos (por ejemplo, contraseñas de un solo uso).

Tarjetas bancarias (EMV): El chip de la tarjeta contiene claves criptográficas y realiza operaciones para autenticar la tarjeta con el terminal y el banco, previniendo la clonación.

Sistemas de pago (Visa, Mastercard, Mir): Utilizan complejos protocolos criptográficos para la autorización de transacciones y protección de datos.

Cajeros automáticos (ATM): Encriptando la comunicación con el centro de procesamiento, protegiendo códigos PIN (el bloque PIN se encuentra encriptado).

Seguridad de las transacciones: La importancia de la criptografía es especialmente alta cuando se trata de activos digitales. Las plataformas de negociación de criptomonedas deben proporcionar el más alto nivel de protección para los fondos y los datos de los usuarios, utilizando métodos criptográficos avanzados para proteger billeteras, transacciones y cuentas de usuario. Asegúrate de que la plataforma que elijas cumpla con los estándares de seguridad modernos.

Criptografía en empresas y estructuras gubernamentales

Protección de datos corporativos: Encriptación de bases de datos, documentos y archivos confidenciales tanto en reposo como en tránsito. Esto ayuda a prevenir daños por filtraciones de datos y a cumplir con requisitos legales (por ejemplo, GDPR, Ley Federal-152 «Sobre Datos Personales»).

Comunicación segura: Utilización de VPN para un acceso remoto seguro para empleados a la red corporativa, encriptación de correo electrónico corporativo y mensajería instantánea.

Gestión documental segura: Implementación de sistemas de gestión documental electrónica (EDMS) utilizando firmas electrónicas para dar fuerza legal a los documentos y garantizar su integridad y autoría.

Secretos de estado y comunicación segura: Las estructuras gubernamentales utilizan medios criptográficos certificados para proteger información confidencial y garantizar una comunicación segura entre agencias.

Sistemas de gestión de acceso: Métodos criptográficos (por ejemplo, tokens, tarjetas inteligentes) se utilizan para la autenticación de usuarios y la gestión de sus derechos de acceso a sistemas de información y objetos físicos.

Criptografía en sistemas corporativos rusos (1C)

En Rusia, la plataforma popular «1C:Enterprise» y otros sistemas corporativos a menudo se integran con medios de protección de información criptográfica (CIPM), tales como CryptoPro CSP or VipNet CSP. Esto es necesario para:

Presentar informes electrónicos: La formación y presentación de impuestos, contabilidad y otros informes a las autoridades regulatorias (FNS, PFR, FSS) requiere el uso de una firma electrónica calificada.

Flujo de documentos electrónicos (EDF): Intercambio de documentos legalmente significativos (facturas, actas, contratos) con contrapartes a través de operadores de EDF.

Participación en adquisiciones gubernamentales: Trabajar en plataformas de comercio electrónico (ETP) requiere una firma electrónica.

Protección de datos: Algunas configuraciones de 1C y otros sistemas pueden usar medios criptográficos de protección de información (CMI) para cifrar bases de datos o registros individuales.

La integración con CMI permite cumplir con la legislación rusa y asegura la seguridad de los procesos empresariales directamente desde la interfaz familiar del sistema corporativo.

Criptografía en el mundo

El desarrollo y la regulación de la criptografía tienen sus peculiaridades en diferentes países, pero las tendencias generales y la cooperación internacional también juegan un papel importante.

Logros rusos y servicios de criptografía (FSB, GOST)

Rusia tiene una larga y sólida historia en el campo de la criptografía, arraigada en la escuela matemática soviética.

Contexto histórico: Los matemáticos soviéticos hicieron contribuciones significativas a la teoría de códigos y la criptografía, aunque muchos desarrollos permanecieron clasificados durante mucho tiempo:

Normas estatales (GOST): Rusia tiene sus propios estándares criptográficos desarrollados y aprobados por el estado. Estándares clave activos:

- GOST R 34.12-2015: Norma para el cifrado simétrico en bloques, incluyendo dos algoritmos – ‘Kuznetschik’ (128 bits) y ‘Magma’ (64 bits, desarrollo del antiguo GOST 28147-89).

- GOST R 34.10-2012: Norma para algoritmos para la formación y verificación de firmas digitales electrónicas basadas en curvas elípticas.

- GOST R 34.11-2012: La norma del algoritmo de hash criptográfico «Streebog» (con una longitud de hash de 256 o 512 bits). El uso de GOST es obligatorio para proteger información en sistemas de información estatales, al trabajar con secretos de estado, y a menudo se requiere para interactuar con organismos gubernamentales (por ejemplo, al usar firmas electrónicas calificadas).

Autoridades regulatorias. Un papel clave en la regulación de la criptografía en Rusia lo desempeñan:

- FSB de Rusia (Servicio Federal de Seguridad): Licencia actividades en el campo del desarrollo, producción, distribución y mantenimiento de herramientas de cifrado (criptográficas), así como certifica estas herramientas para cumplir con los requisitos de seguridad. El FSB también aprueba estándares criptográficos.

- FSTEC de Rusia (Servicio Federal de Control Técnico y de Exportación): Regula cuestiones de protección de información técnica, incluyendo métodos no criptográficos, pero sus actividades están estrechamente relacionadas con la criptografía dentro del marco de la protección integral.

Desarrolladores rusos: Hay varias empresas en el país especializadas en el desarrollo de herramientas y soluciones de protección de información criptográfica en el campo de la seguridad de la información (por ejemplo, CryptoPro, InfoTeKS, Code of Security)

EE.UU.: Históricamente uno de los líderes en criptografía.

- NIST (Instituto Nacional de Estándares y Tecnología): Desempeña un papel clave en la estandarización de algoritmos criptográficos utilizados en todo el mundo (DES, AES, serie SHA). Actualmente realizando un concurso para seleccionar estándares de criptografía post-cuántica.

- NSA (Agencia de Seguridad Nacional): Históricamente involucrada en el desarrollo y análisis de la criptografía, a veces causando controversia sobre la posible influencia en los estándares.

Escuela académica fuerte y sector privado: Muchas universidades y empresas tecnológicas están realizando investigaciones avanzadas.

Europa: Desarrollando activamente su propia experiencia y estándares.

- ENISA (Agencia de la Unión Europea para la Ciberseguridad): Agencia de ciberseguridad de la UE que promueve las mejores prácticas y estándares.

- GDPR (Reglamento General de Protección de Datos): Aunque no prescribe directamente algoritmos específicos, requiere la adopción de medidas técnicas adecuadas para proteger datos personales, donde el cifrado desempeña un papel importante.

Centros nacionales: Países como Alemania, Francia y el Reino Unido tienen fuertes centros nacionales de ciberseguridad y tradiciones criptográficas.

China: Apuntando a la soberanía tecnológica en criptografía.

Normas propias: Desarrolla y promueve sus algoritmos criptográficos nacionales (por ejemplo, SM2, SM3, SM4).

Control estatal: Regulación estricta del uso de la criptografía dentro del país.

Investigación activa: Inversiones significativas en investigación, incluidas tecnologías cuánticas y criptografía post-cuántica.

Normas de criptografía internacional

Además de las normas nacionales (GOST, NIST, SM chino), también existen normas internacionales:

- ISO/IEC (Organización Internacional de Normalización / Comisión Electrotécnica Internacional): Desarrolla normas en el campo de la tecnología de la información y la seguridad, incluida la criptografía (por ejemplo, norma ISO/IEC 18033 – cifrado, ISO/IEC 9797 – códigos MAC, ISO/IEC 11770 – gestión de claves).

- IETF (Fuerza de Tarea de Ingeniería de Internet): Desarrolla estándares para internet, incluidos protocolos criptográficos (TLS, IPsec, PGP).

- IEEE (Instituto de Ingenieros Eléctricos y Electrónicos): Estandariza aspectos criptográficos en tecnologías de red (por ejemplo, en estándares de Wi-Fi).

Aunque los estándares nacionales son importantes, los estándares internacionales garantizan compatibilidad y confianza en los sistemas de comunicación y comercio globales.

La criptografía como profesión

A medida que la dependencia del mundo de las tecnologías digitales crece, la demanda de especialistas en criptografía y seguridad de la información aumenta constantemente.

Profesiones y habilidades en demanda

Los especialistas cuyo trabajo está relacionado con la criptografía pueden ocupar varios puestos:

Criptógrafo (investigador): Se dedica al desarrollo de nuevos algoritmos y protocolos criptográficos, analizando su robustez e investigando en el campo de la criptografía post-cuántica. Requiere un profundo conocimiento de matemáticas (teoría de números, álgebra, teoría de probabilidad, teoría de la complejidad).

Criptoanalista: Especializado en el análisis y hackeo de sistemas de cifrado y criptosistemas existentes. Trabaja tanto en el ‘lado de defensa’ (buscando vulnerabilidades para su eliminación) como en servicios especiales.

Ingeniero de Seguridad Informática / Especialista en Seguridad Informática: Aplica herramientas criptográficas en la práctica para proteger sistemas y datos. Participa en la implementación y configuración de sistemas de protección criptográfica, VPN, PKI (infraestructura de clave pública), sistemas de cifrado, gestión de claves y monitoreo de seguridad.

Desarrollador de Software Seguro: Un programador que entiende la criptografía y sabe cómo usar correctamente las bibliotecas y APIs criptográficas para crear aplicaciones seguras.

Pentester (Especialista en Pruebas de Penetración): Busca vulnerabilidades en sistemas, incluyendo el mal uso de la criptografía, para su posterior remediación.

Habilidades clave:

- Conocimiento fundamental de matemáticas.

- Comprensión de cómo funcionan los algoritmos y protocolos criptográficos.

- Habilidades de programación (Python, C++, Java son a menudo requeridos).

- Conocimiento de tecnologías y protocolos de red.

- Comprensión de sistemas operativos.

- Pensamiento analítico, capacidad para resolver tareas no estándar.

- Atención al detalle.

- Educación continua (el campo está evolucionando rápidamente).

Dónde estudiar criptografía

Puedes obtener educación en el campo de la criptografía en diversas instituciones educativas:

Universidades: Muchas universidades globales de liderazgo (MIT, Stanford, ETH Zurich, EPFL, Technion, etc.) tienen programas sólidos y grupos de investigación en el campo de la criptografía y la ciberseguridad.

Plataformas en línea: Coursera, edX y Udacity ofrecen cursos de profesores y universidades líderes de todo el mundo.

Trabajo y carrera en el campo de la seguridad de la información

Una carrera en ciberseguridad y criptografía ofrece muchos caminos:

Sectores: Empresas de TI, fintech (bancos, sistemas de pago, plataformas de criptomonedas – intercambios), empresas de telecomunicaciones, organismos gubernamentales (agencias de inteligencia, reguladores), industria de defensa, empresas de consultoría (auditoría de ciberseguridad, pentesting), grandes corporaciones en cualquier industria.

Crecimiento: Normalmente comenzando desde puestos de especialista/ingeniero junior, con experiencia puedes progresar a especialista senior, jefe del departamento de ciberseguridad, arquitecto de seguridad, consultor, o pasar a la investigación.

Demanda: La demanda de especialistas cualificados en ciberseguridad permanece consistentemente alta y continúa creciendo debido a la creciente amenaza cibernética y la digitalización.

Salarios: Los niveles salariales en el campo de la ciberseguridad generalmente se encuentran por encima del promedio del mercado de TI, especialmente para especialistas con profunda experiencia en criptografía.

Este es un campo dinámico y estimificante intelectualmente que requiere desarrollo continuo, pero ofrece desafíos interesantes y buenas perspectivas de carrera.

Conclusión

La criptografía no es solo un conjunto de fórmulas complejas; es una tecnología fundamental que asegura confianza y seguridad en nuestro mundo cada vez más digital. Desde la protección de la correspondencia personal y transacciones financieras hasta alimentar sistemas gubernamentales y tecnologías de vanguardia como la blockchain, su impacto es inmenso. Seguimos su trayectoria desde vagabundeos antiguos hasta la computación cuántica, examinamos los métodos y algoritmos principales, y observamos su aplicación en Rusia y en el extranjero.

Entender los conceptos básicos de la criptografía se está convirtiendo en una habilidad importante no solo para los especialistas en ciberseguridad, sino también para cualquier usuario que desee abordar la protección de sus datos en línea con conocimiento. El desarrollo de la criptografía continúa; nuevos desafíos (computadoras cuánticas) y nuevas soluciones (algoritmos post-cuánticos, QKD) están surgiendo. Este campo dinámico de la ciencia y la tecnología seguirá dando forma a un futuro digital seguro. Esperamos que este artículo te haya ayudado a entender mejor el mundo de la criptografía y su importancia. Cuida tu seguridad digital y utiliza herramientas y plataformas crypto para tus actividades en línea.

Respuestas a preguntas frecuentes (FAQ)

¿Qué hacer en caso de un error de criptografía?

¿Qué hacer al encontrar un error de criptografía? «Error de criptografía» es un mensaje general que puede ocurrir en diversas situaciones (al trabajar con firmas electrónicas, conectarse a un sitio, utilizar hardware criptográfico). Las causas pueden ser diversas: por ejemplo, problemas con el certificado (ha caducado)

¿Qué hacer: Reiniciar el programa o computadora.

Verificar la fecha de caducidad del certificado y su estado.

Actualizar el hardware criptográfico, navegador, sistema operativo.

Verificar la configuración del hardware criptográfico de acuerdo con las instrucciones.

Intentar usar otro navegador (si el error ocurre en él).

Consultar la documentación del software utilizado o contactar al soporte técnico.

Si se trata de una firma electrónica, contacta a la autoridad de certificación que emitió la firma.

¿Qué es un módulo criptográfico?

Un módulo criptográfico es un componente de hardware o software específicamente diseñado para realizar operaciones criptográficas (cifrado, descifrado, generación de claves, cálculo de hash, creación y verificación de firmas electrónicas).

Lecciones sobre criptografía para escolares y estudiantes. ¿Dónde encontrarlas?

Estudiar historia: Cifras de César, cifras de Vigenère: un gran inicio para entender los principios básicos.

Resolver problemas y acertijos: hay plataformas en línea con tareas criptográficas de diversa dificultad (por ejemplo, CryptoHack, competiciones CTF).

Leer literatura de divulgación científica: Los libros de Simon Singh («El Libro del Código») o Bruce Schneier («Criptografía Aplicada» – más complejo) pueden ser interesantes.

Visitar el Museo de Criptografía (si es posible).

Estudiar matemáticas: Álgebra, teoría de números, teoría de probabilidad: la base de la criptografía.

Programas simples: Trata de implementar cifras simples (César, Vigenère) en cualquier lenguaje de programación.

Cursos en línea para principiantes: Hay cursos introductorios disponibles en Coursera, Stepik y otras plataformas.

Únete a MEXC y comienza a operar hoy mismo

Regístrate