هل تساءلت يومًا كيف تبقى رسائلك في الماسنجر خاصة؟ أو كيف يعرف متجر على الإنترنت أنك من يقوم بالدفع وليس محتال؟ كل ذلك مدعوم بقوة غير مرئية ولكنها قوية – التشفير. في عالم اليوم المليء بالتقنيات الرقمية، من الخدمات المصرفية عبر الإنترنت الآمنة إلى الخصوصية في المراسلات وحتى التشغيل العملات المشفرة، يلعب التشفير دورًا رئيسيًا. هذه المقالة هي دليلك المفصل لعالم التشفير: سنتناول جوهره بأبسط العبارات، ونتعمق في تاريخه، ونستكشف الأساليب والخوارزميات، ونفحص التطبيقات الحديثة، ونتعرف على التطورات في روسيا والعالم، ونناقش حتى مسار العمل في هذا المجال المثير.

ما هو التشفير بعبارات بسيطة

التشفير ليس مجرد تشفير؛ إنه علم كامل حول طرق ضمان السرية، سلامة البيانات، التوثيق، وعدم الإنكار. دعونا نلقي نظرة فاحصة.

جوهر وأهمية التشفير

تخيل أن لديك رسالة سرية تحتاج لنقلها إلى صديق بطريقة لا يمكن لأحد آخر قراءتها. يمكنك إنشاء “شيفرة” خاصة بك، على سبيل المثال، من خلال استبدال كل حرف بالذي يليه في الأبجدية. هذا مثال بسيط للتشفير.

لنتحدث بشكل أكثر رسمية، التشفير (من اليونانية القديمة κρυπτός – مخفي و γράφω – أكتب) هو علم طرق ضمان أمان البيانات من خلال تحويلها.

الأهداف الرئيسية للتشفير:

- السرية: ضمان أن المعلومات متاحة فقط للأفراد المخولين. لا ينبغي لأحد آخر قراءة رسالتك المشفرة.

- سلامة البيانات: الضمان بأن المعلومات لم يتم تغييرها ( سواء عن طريق الخطأ أو عن قصد) أثناء النقل أو التخزين.

- التوثيق: التحقق من صحة مصدر البيانات أو المستخدم. كيف نضمن أن الرسالة جاءت من صديقك وليس من مهاجم؟

- عدم إنكار المؤلف (عدم الإنكار): ضمان أن المرسل لن يتمكن من إنكار إرسال الرسالة أو المعاملة لاحقًا.

أهمية التشفير في العالم الحديث هائلة. بدونه، لا يمكن إجراء العمليات المالية الآمنة، والاتصالات الحكومية والتجارية المحمية، وخصوصية المراسلات الشخصية، بل حتى تشغيل تقنيات مبتكرة مثل البلوكشين, العقود الذكية والعملات المشفرة (على سبيل المثال بيتكوين).

أين ولماذا يتم استخدامه

التشفير يحيط بنا في كل مكان، وغالبًا ما يعمل دون أن نلاحظه:

- مواقع آمنة (HTTPS): قفل في شريط عنوان المتصفح يعني أن اتصالك بالموقع مؤمن باستخدام بروتوكولات تشفير (TLS/SSL)، تشفر البيانات بينك وبين الخادم (تسجيلات الدخول، كلمات المرور، تفاصيل البطاقة).

- الماسنجريون: تستخدم تطبيقات مثل Signal وWhatsApp وTelegram التشفير من طرف إلى طرف بحيث يمكن لك وحدك ومراسلينك قراءة المحادثة.

- البريد الإلكتروني: تسمح بروتوكولات PGP أو S/MIME بتشفير الرسائل ووضع توقيعات رقمية.

- شبكات واي فاي: تستخدم بروتوكولات WPA2/WPA3 التشفير لحماية شبكتك المنزلية أو الشبكة اللاسلكية الخاصة بالشركة من الوصول غير المصرح به.

- بطاقات البنك: تستخدم شرائح البطاقات (EMV) خوارزميات تشفير للمصادقة على البطاقة وحماية المعاملات.

- الخدمات المصرفية والمدفوعات عبر الإنترنت: تتم حماية جميع العمليات بواسطة أنظمة تشفير متعددة الطبقات.

- التوقيع الرقمي: يستخدم لتأكيد صحة الوثائق وحقوق المؤلف.

- العملات المشفرة: تستخدم البلوكشين، أساس معظم العملات المشفرة، بنشاط وظائف هاش التشفير والتوقيعات الرقمية لضمان أمان، وشفافية، وثبات المعاملات. يساعد فهم أساسيات التشفير في التنقل بشكل أفضل عند التعامل مع العالم الرقمي.

- حماية البيانات: تشفير القرص الصلب، وقواعد البيانات، والأرشيفات لمنع تسرب المعلومات.

- VPN (الشبكة الخاصة الافتراضية): تشفير حركة المرور عبر الإنترنت لضمان الهوية والأمان عند الاتصال من خلال الشبكات العامة.

التشفير والتشفير: ما الفرق

على الرغم من استخدام هذه المصطلحات غالبًا كمرادفات، فإن هذا ليس دقيقًا تمامًا.

- التشفير: هذه هي عملية تحويل المعلومات القابلة للقراءة (نص عادي) إلى تنسيق غير قابل للقراءة (نص مشفر) باستخدام خوارزمية ومفتاح محددين. فك التشفير هو العملية العكسية.

- التشفير: هذا هو مجال علمي أوسع ، الذي يشمل ليس فقط تطوير وتحليل خوارزميات التشفير ولكن أيضًا:, which includes not only the development and analysis of encryption algorithms but also:

- تحليل الشيفرات: علم طرق كسر الشيفرات.

- البروتوكولات: تطوير وسائل تفاعل آمنة (مثل TLS/SSL، بروتوكولات تبادل المفاتيح).

- إدارة المفاتيح: إنشاء وتوزيع وتخزين وإلغاء صلاحية المفاتيح التشفيرية بشكل آمن.

- وظائف الهاش: إنشاء “بصمات رقمية” للبيانات للتحقق من التكامل.

- التوقيعات الرقمية: أساليب لتأكيد حقوق المؤلف والتكامل.

لذا، فإن التشفير هو واحد من أهم أدوات التشفير، ولكن ليس كل التشفير يقتصر على التشفير.

تاريخ التشفير

يمتد مسار التشفير عبر آلاف السنين – من تبديلات الحروف البسيطة إلى أكثر الخوارزميات الرياضية تعقيدًا التي تشكل أساس الأمان الرقمي الحديث.

نظرة عامة موجزة من العصور القديمة إلى الوقت الحاضر

العالم القديم: أقدم الأمثلة المعروفة للتشفير تعود إلى مصر القديمة (حوالي 1900 قبل الميلاد)، حيث كانت تستخدم رموز غير قياسية. في مدينة سبارتا القديمة (القرن الخامس قبل الميلاد) طبقوا سكتايل – عصا ذات قطر معين حولها كانت ملفوفة شريحة من الكتان؛ كانت الرسالة مكتوبة على العصا، وبعد فك الشريحة، ظهرت الحروف كمجموعة عشوائية. لم يكن بالإمكان قراءتها إلا عن طريق لف الشريحة حول سكتايل بنفس القطر.

العصور القديمة والقر Middle Ages: التشفير الشهير شيفرة قيصر (القرن الأول قبل الميلاد) – مجرد إزاحة بسيطة للحروف بعدد ثابت من المواقع. ساهم العلماء العرب (على سبيل المثال، الكندي، القرن التاسع الميلادي) في تطوير تحليل التردد – طريقة لكسر الشيفرات البسيطة من خلال حساب تكرار الحروف في النص المشفر. في أوروبا، كانت الشيفرات متعددة الأبجدية مثل شيفرة فيجنير (القرن السادس عشر) تكتسب شعبية وكانت تعتبر لفترة طويلة غير قابلة للكسر (“شيفرة غير قابلة للتشفير”).

العصر الحديث والحرب العالمية الأولى: أدى تطوير التلغراف إلى تحفيز إنشاء تشفيرات أكثر تعقيدًا. خلال الحرب العالمية الأولى، لعب التشفير دورًا مهمًا؛ على سبيل المثال، كان كسر برقية زيمرمان من قبل المحللين البريطانيين واحدًا من العوامل التي أدت إلى دخول الولايات المتحدة الحرب.

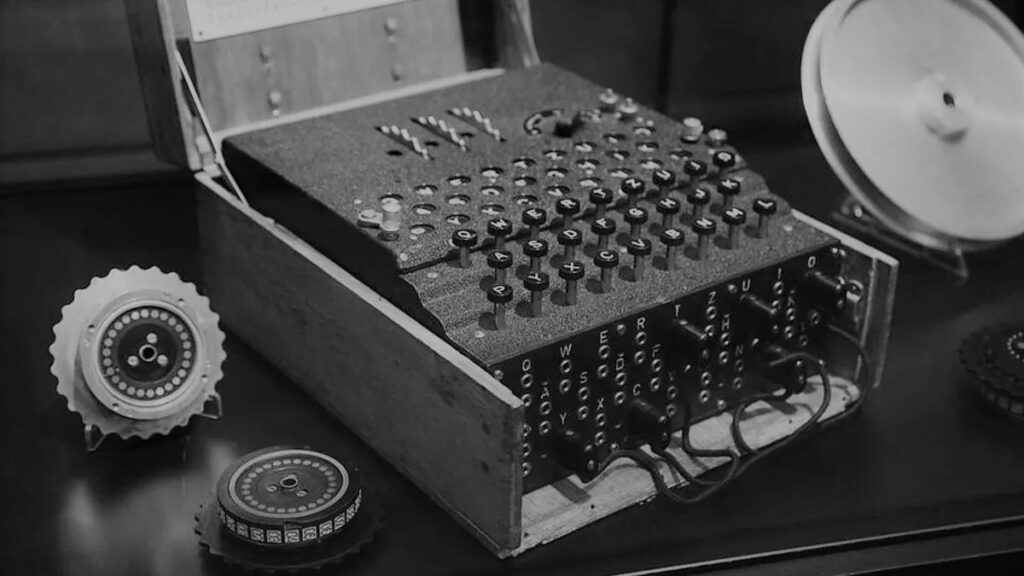

الحرب العالمية الثانية: أصبحت هذه الفترة العصر الذهبي للتشفير الميكانيكي. لقد كان لآلة التشفير الألمانية “إنجما” وكسرها على يد الحلفاء (بشكل أساسي الرياضيين البولنديين والبريطانيين، بما في ذلك آلان تورينج في بلتشلي بارك) أثر كبير على مجرى الحرب. كان اليابانيون يستخدمون آلة “البنفسجي”، التي تم كسرها أيضًا على يد الأمريكيين.

عصر الكمبيوتر: أدى ظهور أجهزة الكمبيوتر إلى ثورة في هذا المجال. في عام 1949، نشر كلاود شانون الورقة البحثية “نظرية الاتصال للأنظمة السرية”، التي وضعت الأسس النظرية للتشفير الحديث. في السبعينات، تم تطوير معيار تشفير البيانات (DES). – أول معيار مقبول على نطاق واسع للتشفير المتماثل. في عام 1976، اقترح ويتفيلد ديفي ومارتن هيلمان مفهومًا ثوريًا للتشفير باستخدام المفتاح العام، وسرعان ما ظهر الخوارزمية RSA (ريفست، شامين، أدلمان)، والتي لا تزال مستخدمة على نطاق واسع.

الشيفرات الأيقونية في الماضي

تجولت: مثال على شيفرة تبديل. السر هو قطر العصا. يمكن كسرها بسهولة عبر التجربة والخطأ.

شيفرة قيصر: شيفرة استبدالية بسيطة مع إزاحة. المفتاح هو مقدار الإزاحة (إجمالي 32 متغيرًا للأبجدية الروسية). يتم كسرها بالقوة الغاشمة أو تحليل التردد.

شيفرة فيجنير: شيفرة متعددة الأبجدية تستخدم كلمة رئيسية لتحديد الإزاحة في كل خطوة. أكثر مقاومة بكثير لتحليل التردد البسيط. تم كسرها بواسطة تشارلز باباج وفريدريك كاسيسكي في القرن التاسع عشر.

آلة إنجما: جهاز كهروميكانيكي يحتوي على دوارات، لوحة مفاتيح، وعاكس. أنشأت شيفرة متعددة الأبجدية معقدة جدًا تتغير مع كل حرف. تطلب كسرها جهود حسابية (في ذلك الوقت) وفكرية كبيرة.

الانتقال إلى التشفير الرقمي

الفرق الرئيسي بين التشفير الرقمي والتشفير التقليدي هو استخدام الرياضيات والقدرة الحاسوبية. بدلاً من الأجهزة الميكانيكية والتلاعب اليدوي، ظهرت خوارزميات معقدة تعتمد على نظرية الأعداد، والجبر، ونظرية الاحتمالات. النقاط الرئيسية لهذا الانتقال:

التشكيل الرسمي: عمل شانون على توفير أساس رياضي صارم للتشفير.

التوحيد القياسي: أدى ظهور المعايير (DES، لاحقًا AES) إلى السماح بالتوافق والتنفيذ الواسع للتشفير.

التشفير غير المتماثل: حل مفهوم المفتاح العام المشكلة الأساسية المتعلقة بنقل المفاتيح السرية لتشفير المتماثل عبر قنوات غير آمنة. وقد مهد ذلك الطريق للتجارة الإلكترونية الآمنة، والتوقيعات الرقمية، والبروتوكولات الآمنة مثل SSL/TLS.

زيادة القدرة الحاسوبية: أفسح المجال لاستخدام خوارزميات معقدة ومتينة بشكل متزايد، ولكن في نفس الوقت خلق تهديدًا للشيفرات الأقدم.

3. طرق وخوارزميات التشفير

يعتمد التشفير الحديث على خوارزميات رياضية معقدة. يمكن تقسيمها إلى عدة فئات رئيسية.

التشفير المتماثل وغير المتماثل

هذان هما نهجان أساسيان للتشفير:

| التشفير المتماثل (تشفير المفتاح السري): | التشفير غير المتماثل (تشفير المفتاح العام): | |

| المبدأ | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| التشابه | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| المزايا | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| العيوب | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| أمثلة على الخوارزميات | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (“Grasshopper”, “Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

كيف يعملون معًا؟ غالبًا ما يتم استخدام نهج هجيني: يُستخدم التشفير غير المتماثل لتبادل المفتاح السري بأمان، ثم يُستخدم هذا المفتاح لتشفير بسرعة حجم البيانات الرئيسي باستخدام خوارزمية متماثلة. هكذا يعمل HTTPS/TLS.

الخوارزميات الرئيسية

بالإضافة إلى تلك المذكورة، من المهم معرفة وظائف الهاش:

وظائف الهاش التشفيرية

هذه هي وظائف رياضية تحول بيانات الإدخال ذات الطول التعسفي إلى سلسلة إخراج ذات طول ثابت (هاش، مجموع الهاش، “بصمة رقمية”). الخصائص:

- الاتجاه الواحد: من المستحيل عمليا استعادة البيانات الأصلية من الهاش.

- الحتمية: يعطي نفس الإدخال دائمًا نفس الهاش.

- المقاومة للاصطدامات: من المستحيل عمليا العثور على مجموعتين مختلفتين من بيانات الإدخال تنتجان نفس الهاش (من النوع الأول – معرفة البيانات والهاش، لا يمكن العثور على بيانات أخرى بنفس الهاش؛ من النوع الثاني – لا يمكن العثور على مجموعتين مختلفتين من البيانات بنفس الهاش).

- أثر الانهيار: أدنى تغيير في بيانات الإدخال يؤدي إلى تغيير جذري في الهاش.

- التطبيقات: التحقق من سلامة البيانات (تحميل ملف – مقارنة الهاش الخاص به مع الذي تم نشره)، تخزين كلمات المرور (لا تُخزن كلمات المرور نفسها، ولكن تُخزن الهاش الخاصة بها)، التوقيعات الرقمية (يتم توقيع هاش الوثيقة)، تكنولوجيا البلوكشين (ربط الكتل، عناوين المحفظة).

- أمثلة على الخوارزميات: MD5 (قديم، غير آمن)، SHA-1 (قديم، غير آمن)، SHA-2 (SHA-256، SHA-512) – مستخدمة على نطاق واسع، SHA-3 – معيار جديد، GOST R 34.11-2012 (“Streibog”) – معيار روسي.

التشفير الكمي وآفاقه

ظهور أجهزة الكمبيوتر الكمومية القوية يشكل تهديدًا جادًا لمعظم الخوارزميات غير المتماثلة الحديثة (RSA، ECC)، استنادًا إلى صعوبة تحليل الأعداد الكبيرة أو حساب اللوغاريتمات المنفصلة. سيتمكن خوارزمية شور، المنفذة على جهاز كمبيوتر كمومي، من كسرها في وقت معقول. poses a serious threat to most modern asymmetric algorithms (RSA, ECC), based on the difficulty of factoring large numbers or computing discrete logarithms. Shor’s algorithm, executed on a quantum computer, will be able to break them in a reasonable time.

استجابةً لذلك، تتطور اتجاهات اثنان:

التشفير بعد الكم (التشفير بعد الكم, PQC): تطوير خوارزميات تشفير جديدة (سواء كانت متماثلة أو غير متماثلة) ستكون مقاومة للهجمات من كل من أجهزة الكمبيوتر التقليدية والكمومية. تستند هذه الخوارزميات إلى مشاكل رياضية معقدة أخرى (على سبيل المثال، على الشبكات، الأكواد، الهاش، المعادلات متعددة الأبعاد). هناك عملية توحيد معيار نشطة جارية (على سبيل المثال، مسابقة NIST في الولايات المتحدة).

التشفير الكمي: يستخدم مبادئ الفيزياء الكمومية ليس للحسابات ولكن لحماية المعلومات.

توزيع المفتاح الكمومي (QKD): يسمح لطرفين بإنشاء مفتاح سري مشترك، حيث ستؤدي أي محاولة لاعتراض المفتاح إلى تغيير حالة الجسيمات المرسلة (الفوتونات) وستم الكشف عنها. هذه ليست تشفيرًا في حد ذاتها ولكن طريقة لتوزيع المفاتيح بأمان لتشفير المتماثل التقليدي. تقنيات QKD موجودة بالفعل ويتم تنفيذها في مشاريع تجريبية.

آفاق التشفير الكمي وPQC هائلة، حيث ستضمن أمان البيانات في عصر الحوسبة الكمومية القادمة.

التشفير والتخفي

هذان هما تقنيتان مختلفتان لإخفاء المعلومات:

التشفير: يخفي محتوى الرسالة، مما يجعلها غير قابلة للقراءة بدون مفتاح. الفعل البسيط لنقل رسالة مشفرة ليس خفيًا.

التخفي (من اليونانية القديمة στεγανός – مخفي + γράφω – أكتب): يخفي وجود رسالة سرية. يتم إخفاء الرسالة داخل شيء آخر، يبدو غير ضار (حاوية)، على سبيل المثال، داخل صورة، ملف صوتي، فيديو، أو حتى نص.

يمكن استخدام التشفير والتخفي معًا: تُشفَّر الرسالة السرية أولاً ثم يتم إخفاؤها في الحاوية باستخدام التخفي. هذا يوفر طبقتين من الحماية.

التطبيقات الحديثة للتشفير

أصبح التشفير جزءًا لا يتجزأ من البنية التحتية الرقمية، مما يضمن الأمان في مجالات مختلفة.

التشفير على الإنترنت وفي الماسنجر

TLS/SSL (طبقة أمان النقل / طبقة المنافذ الآمنة)

أساس الإنترنت الآمن (HTTPS). عندما ترى https:// ورمز القفل في المتصفح، فهذا يعني أن TLS/SSL يعمل:

- يعمل على توثيق الخادم (التحقق من شهادته).

- يؤسس قناة آمنة من خلال تبادل المفاتيح (غالبًا باستخدام التشفير غير المتماثل مثل RSA أو ECC).

- يشفّر جميع الحركة بين متصفحك والخادم (باستخدام خوارزميات متماثلة سريعة مثل AES)، مما يحمي تسجيلات الدخول، كلمات المرور، معلومات بطاقة الائتمان، وأي معلومات سرية أخرى.

التشفير من طرف إلى طرف (E2EE)

يستخدم في الماسنجرات الآمنة (Signal، WhatsApp، Threema، Telegram جزئيًا). تُشفَّر الرسائل على جهاز المرسل ولا يمكن فك تشفيرها إلا على جهاز المستلم. حتى خادم مزود الماسنجر لا يستطيع قراءة محتوى الرسائل. عادة ما يتم تنفيذ ذلك باستخدام مزيج من الخوارزميات غير المتماثلة والمتماثلة.

DNS عبر HTTPS (DoH) / DNS عبر TLS (DoT)

تشفير طلبات DNS لإخفاء المواقع التي تزورها عن المزود أو المراقبين الخارجيين.

البريد الإلكتروني الآمن (PGP، S/MIME)

يسمح بتشفير محتوى البريد الإلكتروني واستخدام التوقيعات الرقمية لتوثيق هوية المرسل وتأكيد التكامل.

التوقيع الإلكتروني، أمان المصرفية

التوقيع الإلكتروني (ES/DS)

آلية تشفيرية تسمح لك بتأكيد حقوق المؤلف وسلامة الوثيقة الإلكترونية.

كيف يعمل: يتم إنشاء هاش للوثيقة، ثم يتم تشفيره بمفتاح المرسل الخاص. يقوم المستلم باستخدام المفتاح العام للمرسل بفك تشفير الهاش ومقارنته مع الهاش الذي حسبه بنفسه من الوثيقة المستلمة. إذا تطابقت الهاش، فإن ذلك يثبت أن الوثيقة قد تم توقيعها من قبل مالك المفتاح الخاص ولم يتم تغييرها بعد التوقيع.

التطبيقات: تدفق الوثائق ذو الأهمية القانونية، تقديم التقارير للهيئات الحكومية، المشاركة في المزايدات الإلكترونية، تأكيد المعاملات.

أمان المصرفية: التشفير موجود في كل مكان هنا:

الخدمات المصرفية عبر الإنترنت: حماية الجلسات عبر TLS/SSL، تشفير قاعدة بيانات العملاء، استخدام المصادقة متعددة العوامل مع عناصر تشفيرية (مثل كلمات المرور لمرة واحدة).

بطاقات البنك (EMV): تحتوي شريحة البطاقة على مفاتيح تشفير وتقوم بالعمليات اللازمة لمصادقة البطاقة مع الطرف والخادم، مما يمنع استنساخها.

أنظمة الدفع (فيزا، ماستركارد، مير): تستخدم بروتوكولات تشفير معقدة لتفويض المعاملات وحماية البيانات.

الأجهزة النقدية (ATM): تشفير الاتصالات مع مركز المعالجة، حماية رموز الـPIN (يتم تشفير كتلة الـPIN).

أمان المعاملات: تكتسب أهمية التشفير أهمية خاصة عند التعامل مع الأصول الرقمية. يجب أن توفر منصات تداول العملات المشفرة أعلى مستوى من الحماية للأموال وبيانات المستخدمين، باستخدام طرق تشفير متقدمة لحماية المحفظات والمعاملات وحسابات المستخدمين. تأكد من أن المنصة التي تختارها تتوافق مع معايير الأمان الحديثة.

التشفير في الأعمال والهياكل الحكومية

حماية البيانات المؤسسية: تشفير قواعد البيانات ونظم البيانات السرية والوثائق والأرشيفات سواء في حالة الاستراحة أو أثناء النقل. يساعد ذلك على منع الأضرار الناتجة عن تسريبات البيانات والامتثال للمتطلبات القانونية (على سبيل المثال، GDPR، القانون الفيدرالي – 152 “حول البيانات الشخصية”).

الاتصالات الآمنة: استخدام الشبكات الافتراضية الخاصة (VPN) للوصول عن بُعد بشكل آمن للموظفين إلى الشبكة المؤسسية، تشفير البريد الإلكتروني المؤسسي والرسائل الفورية.

إدارة الوثائق بأمان: تنفيذ أنظمة إدارة الوثائق الإلكترونية (EDMS) باستخدام التوقيعات الإلكترونية لمنح الوثائق قوة قانونية وضمان سلامتها وحقوق مؤلفها.

الأسرار الحكومية والتواصل الآمن: تستخدم الهياكل الحكومية وسائل تشفير معتمدة لحماية المعلومات السرية وضمان التواصل الآمن بين الوكالات.

أنظمة إدارة الوصول: تستخدم طرق تشفير (مثل الرموز، بطاقات الذكية) للتحقق من هوية المستخدم وإدارة حقوق وصولهم إلى أنظمة المعلومات والأشياء المادية.

التشفير في الأنظمة الروسية (1C)

في روسيا، يتم عادةً دمج منصة “1C:Enterprise” وغيرها من الأنظمة الشركات مع وسائل حماية المعلومات التشفيرية (CIPM)، مثل CryptoPro CSP or VipNet CSP. هذا ضروري من أجل:

تقديم التقارير الإلكترونية: إن تشكيل وتقديم تقارير الضرائب والمحاسبة والتقارير الأخرى للسلطات التنظيمية (FNS، PFR، FSS) يتطلب استخدام توقيع إلكتروني مؤهل.

تدفق الوثائق الإلكترونية (EDF): تبادل الوثائق القانونية المهمة (الفواتير، العقود، الاتفاقيات) مع شركات الطرف الآخر من خلال مشغلي EDF.

المشاركة في المشتريات الحكومية: العمل على منصات التداول الإلكترونية (ETP) يتطلب توقيعًا إلكترونيًا.

حماية البيانات: بعض تكوينات 1C وأنظمة أخرى يمكن أن تستخدم وسائل تشفير لحماية المعلومات (CMI) لتشفير قواعد البيانات أو السجلات الفردية.

يسمح التكامل مع CMI الامتثال للتشريعات الروسية ويضمن أمان العمليات التجارية مباشرة من واجهة النظام المؤسسي المألوفة.

التشفير في العالم

تطوير وتنظيم التشفير لهما خصائص خاصة في دول مختلفة، لكن الاتجاهات العامة والتعاون الدولي يلعبان أيضًا دورًا مهمًا.

الإنجازات الروسية وخدمات التشفير (FSB، GOST)

تتمتع روسيا بتاريخ طويل وقوي في مجال التشفير، متجذر في المدرسة الرياضية السوفيتية.

السياق التاريخي: قدم العلماء السوفيت مساهمات كبيرة في نظرية الترميز والتشفير، على الرغم من أن العديد من التطورات بقيت مصنفة لفترة طويلة:

المعايير الحكومية (GOST): لدى روسيا معايير تشفير خاصة بها تم تطويرها والموافقة عليها من قبل الدولة. المعايير النشطة الرئيسية:

- GOST R 34.12-2015: معيار لتشفير الكتل المتماثلة، بما في ذلك خوارزمية ‘Kuznetschik’ (128 بت) و ‘Magma’ (64 بت، تطوير GOST 28147-89 القديمة).

- GOST R 34.10-2012: معيار لخوارزميات تشكيل والتحقق من التوقيعات الرقمية الإلكترونية بناءً على المنحنيات الإهليلجية.

- GOST R 34.11-2012: معيار خوارزمية التجزئة التشفيرية “Streebog” (مع طول تجزئة 256 أو 512 بت). استخدام GOSTs إلزامي لحماية المعلومات في أنظمة المعلومات الحكومية، عند العمل مع الأسرار الحكومية، وغالبًا ما يكون مطلوبًا للتفاعل مع الهيئات الحكومية (على سبيل المثال، عند استخدام التواقيع الإلكترونية المؤهلة).

السلطات التنظيمية. تلعب دورًا رئيسيًا في تنظيم التشفير في روسيا:

- FSB روسيا (جهاز الأمن الفيدرالي): يمنح تراخيص للأنشطة في مجال تطوير وإنتاج وتوزيع وصيانة أدوات التشفير (التشفير)، كما يقوم أيضًا بتوثيق هذه الأدوات للتأكد من الامتثال لمتطلبات الأمان. يوافق FSB أيضًا على المعايير التشفيرية.

- FSTEC روسيا (الهيئة الفيدرالية للرقابة التقنية وتصدير التكنولوجيا): تنظم قضايا حماية المعلومات التقنية، بما في ذلك الطرق غير التشفيرية، لكن أنشطتها مرتبطة ارتباطًا وثيقًا بالتشفير ضمن إطار الحماية الشاملة.

المطورون الروس: هناك عدد من الشركات في البلاد متخصصة في تطوير أدوات وحلول حماية المعلومات التشفيرية في مجال أمن المعلومات (على سبيل المثال، CryptoPro، InfoTeKS، Code of Security)

الولايات المتحدة الأمريكية: تاريخياً واحدة من الرواد في مجال التشفير.

- NIST (المعهد الوطني للمعايير والتكنولوجيا): يلعب دورًا رئيسيًا في توحيد خوارزميات التشفير المستخدمة عالميًا (DES، AES، سلسلة SHA). يجري حاليًا مسابقة لاختيار معايير التشفير بعد الكوانتم.

- NSA (وكالة الأمن القومي): تاريخيًا معنية بتطوير وتحليل التشفير، مما أدى أحيانًا إلى الجدل بشأن التأثير المحتمل على المعايير.

مدرسة أكاديمية قوية والقطاع الخاص: تجري العديد من الجامعات والشركات التكنولوجية أبحاثًا متقدمة.

أوروبا: تقوم بتطوير خبرتها ومعاييرها الخاصة بنشاط.

- ENISA (الوكالة الأوروبية لأمن الشبكات والمعلومات): وكالة أمن المعلومات بالاتحاد الأوروبي التي تروج لأفضل الممارسات والمعايير.

- GDPR (اللائحة العامة لحماية البيانات): على الرغم من أنها لا تحدد مباشرة خوارزميات معينة، إلا أنها تتطلب اعتماد تدابير تقنية كافية لحماية البيانات الشخصية، حيث يلعب التشفير دورًا مهمًا.

المراكز الوطنية: دول مثل ألمانيا وفرنسا والمملكة المتحدة لديها مراكز قوية لأمن المعلومات تقنيًا وتقاليد تشفير.

الصين: تهدف إلى سيادة تقنية في التشفير.

معايير الملكية: تقوم بتطوير وتعزيز خوارزميات التشفير الوطنية الخاصة بها (على سبيل المثال، SM2، SM3، SM4).

التحكم الحكومي: تنظيم صارم لاستخدام التشفير داخل البلاد.

أبحاث نشطة: استثمارات كبيرة في الأبحاث، بما في ذلك تقنيات الكوانتم والتشفير بعد الكوانتم.

معايير التشفير الدولية

بالإضافة إلى المعايير الوطنية (GOST، NIST، SM الصينية)، هناك أيضًا معايير دولية:

- ISO/IEC (المنظمة الدولية للتوحيد القياسي / اللجنة الكهروتقنية الدولية): تطور معايير في مجال تكنولوجيا المعلومات والأمان، بما في ذلك التشفير (على سبيل المثال، معيار ISO/IEC 18033 – التشفير، ISO/IEC 9797 – أكواد MAC، ISO/IEC 11770 – إدارة المفاتيح).

- IETF (مجموعة عمل هندسة الإنترنت): تطور معايير للإنترنت، بما في ذلك البروتوكولات التشفيرية (TLS، IPsec، PGP).

- IEEE (معهد مهندسي الكهرباء والإلكترونيات): يوحد جوانب التشفير في تقنيات الشبكات (على سبيل المثال، في معايير Wi-Fi).

على الرغم من أن المعايير الوطنية مهمة، إلا أن المعايير الدولية تضمن التوافق والثقة في أنظمة الاتصال والتجارة العالمية.

التشفير كحرفة

مع تزايد اعتماد العالم على التقنيات الرقمية، تزداد الحاجة إلى متخصصين في التشفير وأمن المعلومات بشكل مستمر.

المهن والمهارات المطلوبة

يمكن أن يتولى المتخصصون الذين ترتبط أعمالهم بالتشفير مجموعة متنوعة من المناصب:

مُشفّر (باحث): مشارك في تطوير خوارزميات وبروتوكولات تشفير جديدة، تحليل قوتها، والبحث في مجال التشفير بعد الكوانتم. يتطلب معرفة عميقة بالرياضيات (نظرية الأعداد، الجبر، نظرية الاحتمالات، نظرية التعقيد).

محلل تشفير: يتخصص في تحليل واختراق أنظمة التشفير الحالية. يعمل على ‘جانب الدفاع’ (البحث عن الثغرات لإزالتها) وكذلك في الخدمات الخاصة.

مهندس أمن المعلومات / متخصص أمن المعلومات: يطبق أدوات التشفير عمليًا لحماية الأنظمة والبيانات. يتولى تنفيذ وتكوين أنظمة حماية التشفير، VPN، بنية المفاتيح العامة PKI، أنظمة التشفير، إدارة المفاتيح، ومراقبة الأمان.

مطور برمجيات آمن: مبرمج يفهم التشفير ويعرف كيفية استخدام مكتبات واجهات برمجة التطبيقات التشفيرية بشكل صحيح لإنشاء تطبيقات آمنة.

مخترق (متخصص في اختبار الاختراق): يبحث عن الثغرات في الأنظمة، بما في ذلك سوء استخدام التشفير، للإصلاح اللاحق.

المهارات الأساسية:

- معرفة أساسية بالرياضيات.

- فهم كيفية عمل خوارزميات وبروتوكولات التشفير.

- مهارات برمجة (Python، C++، Java تُطلب غالبًا).

- معرفة بتقنيات الشبكات والبروتوكولات.

- فهم أنظمة التشغيل.

- التفكير التحليلي، القدرة على حل المهام غير المعيارية.

- الاهتمام بالتفاصيل.

- التعليم الذاتي المستمر (المجال يتطور بسرعة).

أين يمكن دراسة التشفير

يمكن الحصول على التعليم في مجال التشفير في مؤسسات تعليمية متنوعة:

الجامعات: تتمتع العديد من الجامعات العالمية الرائدة (MIT، ستانفورد، ETH زيورخ، EPFL، Technion، إلخ) ببرامج قوية ومجموعات بحثية في مجال التشفير وأمن المعلومات.

المنصات عبر الإنترنت: تقدم Coursera وedX وUdacity دورات من أساتذةuniversities الرائدة حول العالم.

العمل والمهنة في مجال أمن المعلومات

تقدم مهنة في الأمن السيبراني والتشفير العديد من المسارات:

القطاعات: شركات تكنولوجيا المعلومات، fintech (البنوك، أنظمة الدفع، منصات العملات الرقمية – تبادلات), شركات الاتصالات، الهيئات الحكومية (الوكالات الاستخباراتية، المنظمون)، صناعة الدفاع، شركات الاستشارات (تدقيق الأمن السيبراني، اختبار الاختراق)، شركات كبيرة في أي صناعة.

النمو: يبدأ عادةً من وظائف مختص/مهندس مبتدئ، مع الخبرة يمكنك الانتقال إلى موظف كبير، رئيس قسم الأمن السيبراني، مهندس أمان، مستشار، أو الانتقال إلى البحث.

الطلب: يظل الطلب على متخصصي الأمن السيبراني المؤهلين مرتفعًا بشكل مستمر ويستمر في الزيادة بسبب تزايد التهديدات السيبرانية والرقمنة.

الرواتب: مستويات الرواتب في مجال الأمن السيبراني عمومًا أعلى من متوسط السوق في مجال تكنولوجيا المعلومات، خاصة بالنسبة للمختصين ذوي الخبرة والعلم العميق بالتشفير.

هذا مجال ديناميكي ومحفز فكريًا يتطلب تطورًا مستمرًا، لكنه يقدم تحديات مثيرة وآفاق مهنية جيدة.

الخلاصة

التشفير ليس مجرد مجموعة من الصيغ المعقدة؛ بل هو تقنية أساسية تضمن الثقة والأمان في عالمنا المتزايد التحول رقميًا. من حماية المراسلات الشخصية والمعاملات المالية إلى دعم أنظمة الحكومة والتقنيات المتطورة مثل blockchain، فإن تأثيره هائل. تتبعت رحلته من التجوال القديم إلى الحوسبة الكمية، وفحصت الأساليب والخوارزميات الرئيسية، ومشاهدتنا تطبيقه في روسيا وخارجها.

فهم أساسيات التشفير يصبح مهارة مهمة ليس فقط لأخصائيي الأمن السيبراني ولكن أيضًا لأي مستخدم يرغب في الاقتراب من حماية بياناته على الإنترنت بوعي. يستمر تطوير التشفير؛ تظهر تحديات جديدة (الحواسيب الكمية) وحلول جديدة (الخوارزميات بعد الكوانتم، QKD). سيكون هذا المجال الديناميكي من العلوم والتكنولوجيا مستمرًا في تشكيل مستقبل رقمي آمن. نأمل أن يساعدك هذا المقال على فهم أفضل لعالم التشفير وأهميته. اعتنِ بأمانك الرقمي واستخدم أدوات موثوقة و منصات التشفير لأنشطتك عبر الإنترنت.

الإجابات على الأسئلة المتكررة (FAQ)

ماذا تفعل في حالة وقوع خطأ في التشفير؟

ماذا تفعل عند مواجهة خطأ في التشفير؟ “خطأ في التشفير” هو رسالة عامة يمكن أن تحدث في مواقف متنوعة (عند العمل مع التوقيعات الإلكترونية، الاتصال بموقع، استخدام الأجهزة التشفيرية). يمكن أن تكون الأسباب متنوعة: على سبيل المثال، مشاكل في الشهادة (لقد انتهت صلاحيتها)

ماذا نفعل: أعد التشغيل للبرنامج أو الكمبيوتر.

تحقق من تاريخ انتهاء صلاحية</strong الشهادة وحالتها.

قم بالتحديث للأجهزة التشفيرية أو المتصفح أو نظام التشغيل.

تحقق من الإعدادات للأجهزة التشفيرية وفقًا للتعليمات.

جرّب استخدام متصفح آخر (إذا حدث الخطأ فيه).

ارجع إلى الوثائق للبرمجيات المستخدمة أو اتصل بدعم فني.

إذا كان الأمر يتعلق بالتوقيع الإلكتروني، فاتصل بـ سلطة التصديق التي أصدرت التوقيع.

ما هو الموديل التشفيري؟

وحدة التشفير هي مكون مادي أو برمجي مصمم خصيصًا لأداء العمليات التشفيرية (التشفير، فك التشفير، توليد المفاتيح، حساب التجزئة، إنشاء والتحقق من التوقيعات الإلكترونية).

دروس في التشفير للأطفال والطلاب. أين يمكن العثور عليها؟

درس التاريخ: شفرات قيصر، شفرات فيجنير – بداية رائعة لفهم المبادئ الأساسية.

حل المشاكل والألغاز: هناك منصات عبر الإنترنت تحتوي على مهام تشفير متنوعة الصعوبة (على سبيل المثال، CryptoHack، مسابقات CTF).

قراءة الأدب العلمي الشعبي: يمكن أن تكون كتب سيمون سينغ (“كتاب الشيفرة”) أو بروس شناير (“التشفير التطبيقي” – المزيد من التعقيد) مثيرة للاهتمام.

قم بزيارة متحف التشفير (إذا كان ذلك ممكنًا).

درس الرياضيات: الجبر، نظرية الأعداد، نظرية الاحتمالات – أساسيات التشفير.

برامج بسيطة: حاول تنفيذ شفرات بسيطة (قيصر، فيجينير) في أي لغة برمجة.

دورات عبر الإنترنت للمبتدئين: دورات تمهيدية متاحة على Coursera وStepik وغيرها من المنصات.

انضم إلى MEXC وابدأ التداول اليوم

اشتراك