Oletko koskaan miettinyt, kuinka viestisi viestisovelluksessa pysyvät yksityisinä? Tai kuinka verkkokauppa tietää, että sinä olet se, joka maksaa eikä huijari? Kaikki tämä perustuu näkymättömään, mutta voimakkaaseen voimaan – salaukseen. Nykymaailmassa, joka on kyllästetty digitaalitekniikoilla, turvallisesta verkkopankkitoiminnasta henkilökohtaisten kirjeenvaihtojen yksityisyyteen ja jopa toimintaan, kryptovaluutat, salaus näyttelee keskeistä roolia. Tämä artikkeli on yksityiskohtainen opas salauksen maailmaan: puretaan sen olemus yksinkertaisilla termeillä, syvennytään sen historiaan, tutkitaan menetelmiä ja algoritmeja, tarkastellaan nykyaikaisia sovelluksia, opitaan Venäjän ja maailman kehityksistä sekä keskustellaan jopa urasta tässä kiehtovassa kentässä.

Mitä on salaustekniikka yksinkertaisesti sanottuna

Salaus ei ole vain salaamista; se on koko tiede, joka käsittelee menetelmiä, joilla varmistetaan luottamuksellisuus, tietojen eheys, todennus ja takaisinvetokelpoisuus. Katsotaanpa tarkemmin.

Salauksen olemus ja merkitys

Kuvittele, että sinulla on salainen viesti, joka on siirrettävä ystävällesi siten, että kukaan muu ei voi lukea sitä. Voit luoda oman ”koodisi” esimerkiksi korvaamalla jokaisen kirjaimen seuraavalla aakkosissa. Tämä on yksinkertainen esimerkki salauksesta.

Puhuttaessa muodollisemmin, salaus (muinaiskreikasta κρυπτός – piilotettu ja γράφω – kirjoittaa) on tietotiede, joka käsittelee tietoturvan varmistamiseksi käytettäviä menetelmiä sen muuttamisen kautta.

Salauksen päämäärät:

- Luottamuksellisuus: Tämä takaa, että tieto on saatavilla vain valtuutetuille henkilöille. Kukaan muu ei saa lukea salaustasi viestiäsi.

- Tietojen eheys: Tämä tarkoittaa, että tietoa ei ole muutettu (kumpikaan tahattomasti tai tahallisesti) siirron tai tallennuksen aikana.

- Todennus: Tietolähteen tai käyttäjän todennettavuus. Kuinka varmistat, että viesti tuli ystäviltäsi eikä hyökkääjältä?

- Kirjoittajan takaisinvetokelpoisuuden puute (Takaisinvetokelpoisuuden puute): Takuu siitä, että lähettäjä ei voi myöhemmin kiistää lähettäneensä viestiä tai tapahtumaa.

Salauksen merkitys nykyaikaisessa maailmassa on valtava. Ilman sitä, turvalliset taloudelliset toimet, suojatut valtion ja yritysviestinnät, henkilökohtaisen kirjeenvaihdon yksityisyys ja jopa innovatiivisten teknologioiden, kuten lohkoketju, älykkäät sopimukset ja kryptovaluutat (esimerkiksi bitcoin).

Missä ja miksi sitä käytetään

Salaus ympäröi meitä kaikkialla, usein huomaamatta:

- Turvalliset verkkosivustot (HTTPS): Selaimen osoiterivillä oleva riippulukko tarkoittaa, että yhteytesi sivustoon on suojattu salausprotokollien (TLS/SSL) avulla, salaten tietoja sinun ja palvelimen välillä (kirjautumiset, salasanat, korttitiedot).

- Viestit: Sovellukset kuten Signal, WhatsApp ja Telegram käyttävät päästä-päähän salausta, jotta vain sinä ja keskustelukumppanisi voitte lukea keskustelun.

- Sähköposti: PGP- tai S/MIME-protokollat antavat sinun salata viestejä ja liittää digitaalisiä allekirjoituksia.

- Wi-Fi-verkot: WPA2/WPA3-protokollat käyttävät salausta suojatakseen kotisi tai yrityksesi langatonta verkkoa luvattomalta pääsyltä.

- Pankkikortit: Korttien sirut (EMV) käyttävät kryptografisia algoritmeja kortin tunnistamiseksi ja tapahtumien suojaamiseksi.

- Verkkopankki ja maksut: Kaikki toimenpiteet on suojattu monikerroksisilla kryptografisilla järjestelmillä.

- Digitaalinen allekirjoitus: Käytetään asiakirjojen ja kirjoittajan todennus.

- Kryptovaluutat: Lohkoketju, useimpien perustana kryptovaluutat, käyttää aktiivisesti kryptografisia hash-funktioita ja digitaalisia allekirjoituksia varmistaakseen tapahtumien turvallisuuden, läpinäkyvyyden ja muuttumattomuuden. Salauksen perusteiden ymmärtäminen auttaa paremmin navigoimaan digitaalisten omaisuuksien maailmassa.

- Tietosuoja: Kiintolevyjen, tietokantojen, arkistojen salaaminen tietojen vuotojen estämiseksi.

- VPN (Virtuaalinen yksityisverkko): Internet-liikenteen salaaminen anonymiteetin ja turvallisuuden varmistamiseksi julkisten verkkojen kautta.

Salaus ja salaus: mikä on ero

Vaikka näitä termejä käytetään usein synonyymeina, se ei ole täysin tarkkaa.

- Salaus: Tämä on prosessi luettavan tiedon (selkokirjoitus) muuttamiseksi luettavaksi formaatiksi (salakirjoitus) tietyn algoritmin ja avaimen avulla. Salausten purku on käänteinen prosessi.

- Salaus: Tämä on laajempi tieteellinen ala, johon sisältyy paitsi salausalgoritmien kehittäminen ja analysointi myös:

- Kryptografia: Salauksen rikkomisen menetelmien tiede.

- Protokollat: Turvallisten vuorovaikutuskeinojen kehittäminen (esim. TLS/SSL, avaimenvaihtoprotokollat).

- Avainten hallinta: Kryptografisten avainten turvallinen luonti, jakaminen, säilyttäminen ja peruutus.

- Hash-funktiot: Luodaan ”digitaalisia sormenjälkiä” tietojen eheyden varmistamiseksi.

- Digitaaliset allekirjoitukset: Menetelmät kirjoittajuuden ja eheyden vahvistamiseksi.

Siten salaus on yksi salauksen tärkeimmistä työkaluista, mutta ei koko salaus rajoitu salaukseen.

Salauksen historia

Salauksen polku ulottuu vuosituhansien taakse – yksinkertaisista kirjainten permutaatioista moderneja digitaalisen turvallisuuden pohjana oleviin monimutkaisiin matemaattisiin algoritmeihin.

Lyhyt katsaus aikakaudesta nykyhetkeen

Muinaiset maailman: Varhaisin tunnettu esimerkki salauksesta juontaa juurensa muinaiseen Egyptiin (noin 1900 eaa), jossa käytettiin epästandardeja hieroglyfejä. Muinaisessa Spartassa (5. vuosisata eaa) he soveltivat scytalea – tietyllä halkaisijalla varustettua keppiä, jota ympäröi pergamenttipaperi; viesti kirjoitettiin kepin varrelle, ja kun paperikappale rullattiin auki, kirjaimet ilmestyivät kaoottisena joukkoina. Sen voi lukea vain rullaamalla paperikappale yhdelle saman halkaisijan scytalealle.

Muinaisuus ja keskiaika: Kuuluisa Caesar-salaus (1. vuosisata eaa) – kirjainten yksinkertainen siirto kiinteällä määrällä. Arabialaiset tutkijat (esimerkiksi Al-Kindi, 9. vuosisata jaa) tekivät merkittävän panoksen kehittämällä taajuusanalyysin – menetelmien yksinkertaisten korvaussalausten rikkomiseksi laskemalla kirjainten taajuutta salakirjoituksessa. Euroopassa monimuotoiset salaukset, kuten Vigenère-salaus (16. vuosisata) saivat suosiota ja niitä pidettiin pitkään murtamattomina (”le chiffre indéchiffrable”).

Nykyaika ja ensimmäinen maailmansota: Sähkötelegrafien kehitys vauhditti monimutkaisempien salausten luonteenomaisia ominaisuuksia. Ensimmäisen maailmansodan aikana salauksella oli tärkeä rooli; esimerkiksi Zimmermannin salakirjeen rikkominen brittitiedustelijoiden toimesta oli yksi niistä tekijöistä, jotka johtivat Yhdysvaltojen osallistumiseen sotaan.

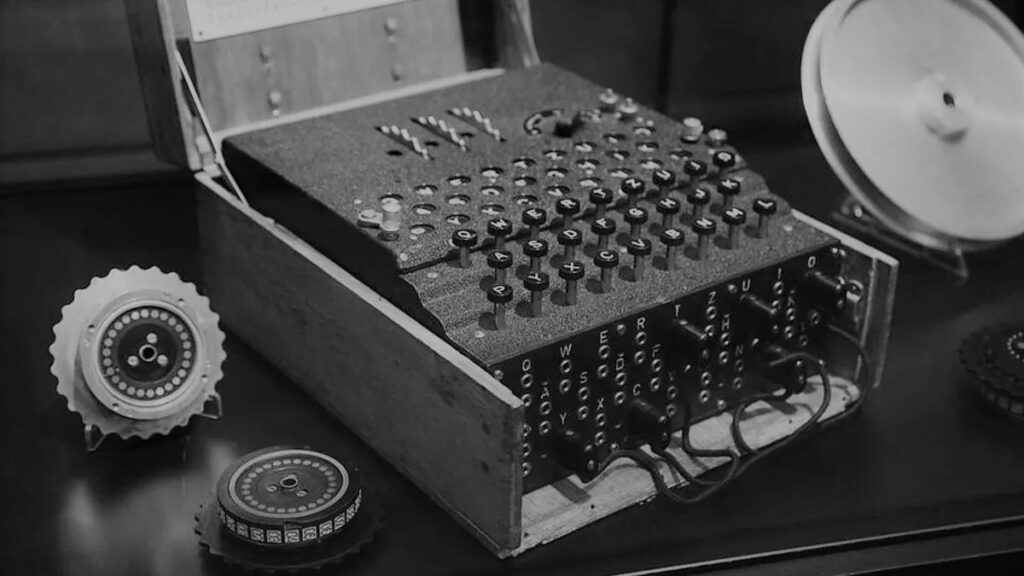

Toinen maailmansota: Tätä aikakautta voidaan kutsua mekaanisten salausmenetelmien kulta-ajaksi. Saksan salauskone ”Enigma” ja sen murtaminen liittolaisten (erityisesti puolalaisten ja brittien matemaatikoiden, mukaan lukien Alan Turing Bletchley Parkissa) toimesta vaikutti huomattavasti sodan kulkuun. Japanilaiset käyttivät ”Purple” konetta, joka myös murrettiin amerikkalaisten toimesta.

Tietokoneaika: Tietokoneiden tulo mullisti alan. Vuonna 1949 Claude Shannon julkaisi artikkelin ”Kommunikaatioteoria salaisuuden järjestelmistä”, asettaen modernin salauksen teoreettiset perusteet. 1970-luvulla kehitettiin DES (Data Encryption Standard) – ensimmäinen laajalti hyväksytty symmetrisen salauksen standardi. Vuonna 1976 Whitfield Diffie ja Martin Hellman ehdottivat vallankumouksellista käsitettä yleisavain salauksesta, ja pian ilmestyi algoritmi RSA (Rivest, Shamir, Adleman), jota käytetään edelleen laajalti.

Menneisyydestä tunnetut salaukset

Vaelsi: Esimerkki siirrosalauksesta. Salaisuus on kepin halkaisijassa. Helppo murtaa kokeilulla ja erehdyksellä.

Caesar-salaus: Yksinkertainen korvaus salasana, jossa on siirto. Avaimen määrä on siirron määrä (yhteensä 32 vaihtoehtoa venäjän aakkosille). Se murretaan brute force tai tiheysanalyysin avulla.

Vigenère-salaus: Monimuotoisesti salaus, joka käyttää avainsanaa määrittelemään siirron kussakin vaiheessa. Merkittävästi kestävä yksinkertaista tiheysanalyysiä vastaan. Murtanut Charles Babbage ja Friedrich Kasiski 1800-luvulla.

Enigma-kone: Sähkomekaaninen laite, jossa on roottoreita, vaihdekeskus ja heijastin. Se loi hyvin monimutkaisen monimuotoisen salauksen, joka vaihtui jokaisella kirjaimella. Sen murtaminen vaati valtavan laskennallisen (silloin) ja älyllisen ponnistuksen.

Siirtyminen digitaaliseen salaukseen

Digitaalisen salauksen ja klassisen salauksen tärkein ero on matematiikan ja laskentatehon käyttö. Mekaanisten laitteiden ja manuaalisten manipulointien sijaan ovat tulleet monimutkaiset algoritmit, jotka perustuvat lukuteoriaan, algebralla ja todennäköisyysteoriaan. Siirtymisen avainkohdat:

Virallisointi: Shannonin työ antoi salauksen tiukan matemaattisen perustan.

Standardointi: Standardien (DES, myöhemmin AES) syntyminen mahdollisti yhteensopivuuden ja laaja-alaisen salauksen toteuttamisen.

Epäsymmetrinen salaus: Yleisavain-käsite ratkaisi perustavanlaatuisen ongelman salausavain vain suojatulla kanavalla siirrettäessä. Tämä avasi tien turvalliselle sähköiselle kaupankäynnille, digitaalisi allekirjoituksille ja turvallisille protokollille, kuten SSL/TLS.

Laskentatehon kasvu: Salli yhä monimutkaisempien ja kestävämpien algoritmien käytön, mutta samalla loi uhan vanhoille saloille.

3. Salausmenetelmät ja algoritmit

Nykyinen salaus perustuu monimutkaisiin matemaattisiin algoritmeihin. Ne voidaan jakaa useisiin pääkategorioihin.

Symmetrinen ja epäsymmetrinen salaus

Nämä ovat kaksi perusteellista lähestymistapaa salaamiseen:

| Symmetrinen salaus (salaisuuden avainten salaus): | Epäsymmetrinen salaus (yleisavain salaus): | |

| Periaate | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Vastaavuus | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Edut | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Haitat | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Esimerkkejä algoritmeista | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (”Grasshopper”, ”Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

Miten ne toimivat yhdessä? Usein käytetään hybridi lähestymistapaa: epäsymmetristä salausta käytetään salaisuuden avaimen turvalliseen vaihtamiseen, ja sitten tätä avainta käytetään datan päämassan nopeaan salaamiseen symmetrisellä algoritmilla. Näin HTTPS/TLS toimii.

Pääalgoritmit

Lisäksi mainituista on tärkeää tietää hash-funktioista:

Kryptografiset hash-funktiot

Nämä ovat matemaattisia funktioita, jotka muuttavat syöttötiedot mielivaltaiseen pituuteen, kiinteän pituuden (hash, hash-summa, ”digitaalinen sormenjälki”) ulostuloiksi. Ominaisuudet:

- Yhden suuntaisuus: On käytännössä mahdotonta palauttaa alkuperäisiä tietoja hashista.

- Deterministisuus: Sama syöte antaa aina saman hashin.

- Kollisiokestävyys: On käytännössä mahdotonta löytää kahta erilaista syötteiden joukkoa, jotka tuottavat saman hashin (ensimmäinen tyyppi – tietäen tiedot ja hashi, ei voi löytää muita tietoja samalla hashilla; toinen tyyppi – ei voi löytää kahta erilaista tietojoukkoa, joilla on sama hash).

- Avalanche-vaikutus: Pienikin muutos syötetiedoissa johtaa radikaaliin muutokseen hashissa.

- Sovellukset: Tietojen eheyden tarkastamiseksi (ladattu tiedosto – verrattiin sen hashi julkaistuun), salasanan tallentaminen (eivät itse salasanat, vaan niiden hashit), digitaaliset allekirjoitukset (asiakirjan hash allekirjoitetaan), lohkoketjuteknologia (lohkojen yhdistäminen, lompakkoadressit).

- Esimerkkejä algoritmeista: MD5 (vanhentunut, epävarma), SHA-1 (vanhentunut, epävarma), SHA-2 (SHA-256, SHA-512) – laajasti käytetty, SHA-3 – uusi standardi, GOST R 34.11-2012 (”Streibog”) – venäläinen standardi.

Kvanttisalaus ja sen näkymät

Tehokkaiden kvanttitietokoneiden ilmestyminen uhkaa vakavasti useimpia nykyaikaisia epäsymmetrisiä algoritmeja (RSA, ECC), jotka perustuvat suurten lukujen faktorisoinnin tai diskreettien logaritmien laskemisen vaikeuteen. Shorin algoritmi, joka suoritetaan kvanttitietokoneessa, pystyy murtautumaan niihin kohtuullisessa ajassa.

Vastauksena kehittyy kaksi suuntaa:

Post-Kvanttisalaus (Post-Kvanttisalaus, PQC): Uusien kryptografisten algoritmien kehittäminen (sekä symmetriset että epäsymmetriset), jotka ovat vastustuskykyisiä klassisten ja kvanttitietokoneiden hyökkäyksille. Nämä algoritmit perustuvat muihin monimutkaisiin matemaattisiin ongelmiin (esimerkiksi ritilöihin, koodeihin, hasheihin, monidimensioisiin yhtälöihin). Aktiivinen standardointiprosessi on käynnissä (esimerkiksi NIST-kilpailu Yhdysvalloissa).

Kvanttisalaus: Käyttää kvanttimekaniikan periaatteita ei laskentaan vaan tiedon suojaamiseen.

Kvanttiavainten jakaminen (QKD): Mahdollistaa kahden osapuolen luoda jaetun salaisen avaimen, samalla kun minkään yritää siepata avainta, muuttaa väistämättä lähetettyjen hiukkasten (fotonit) kvanttitilaa, ja se havaitaan. Tämä ei ole salaus itsessään, vaan menetelmä ovien turvallisesti toimittamiseen klassiselle symmetriselle salaukselle. QKD-teknologiat ovat jo olemassa ja niitä toteutetaan pilottihankkeissa.

Kvanttisalaus ja PQC:n näkymät ovat valtavat, sillä ne takaavat tietoturvallisuuden tulevaisuuden kvanttitietokoneiden aikakaudella.

Salaus ja steganografia

Nämä ovat kaksi erilaista tekniikkaa tietojen piilottamiseen:

Salaus: Piilottaa viestin sisällön, mikä tekee siitä luettavissa ilman avainta. Pelkkä salattujen viestien siirtäminen ei ole piilotettu. Steganografia (muinaiskreikasta στεγανός — piilotettu + γράφω — kirjoitan):

Steganography (from ancient Greek στεγανός — hidden + γράφω — I write): Piilottaa salaisen viestin olemassaolo. Viesti on piilotettu toisen, viattomasti näyttävän objektin (saattimen) sisälle, esimerkiksi kuvan, äänitiedoston, videon tai jopa tekstin sisälle.

Salaukseen ja steganografiaan voidaan käyttää yhdessä: salainen viesti salataan ensin ja sitten piilotetaan saattimessa käyttäen steganografiaa. Tämä tarjoaa kaksi suojauskerrosta.

Nykyajan sovellukset salauksella

Salaus on tullut erottamattomaksi osaksi digitaalista infrastruktuuria, varmistaen turvallisuuden eri aloilla.

Salaus internetissä ja viestisovelluksissa

TLS/SSL (Transport Layer Security / Secure Sockets Layer)

Turvallisen internetin perusta (HTTPS). Kun näet https:// ja lukko-kuvakkeen selaimessa, se tarkoittaa, että TLS/SSL toimii:

- Tunnistaa palvelimen (varmentaa sen sertifikaatin).

- Luoda turvallinen kanava avaimenvaihtoa varten (käytetään usein epäsymmetristä salausta, kuten RSA tai ECC).

- Salaus kaikkien liikennettä selaimesi ja palvelimen välillä (käyttämällä nopeita symmetrisiä algoritmeja, kuten AES), muuttamalla kirjautumistietoja, salasanoja, luottokorttitietoja ja muita luottamuksellisia tietoja.

Päästä-päähän salaus (E2EE)

Käytetään turvallisissa viestisovelluksissa (Signal, WhatsApp, Threema, osittain Telegram). Viestit salataan lähettäjän laitteella ja niitä voi purkaa vain vastaanottajan laitteella. Jopa viestisovelluksen tarjoajan palvelin ei voi lukea viestien sisältöä. Yleensä käytetään yhdistelmää epäsymmetrisiä ja symmetrisiä algoritmeja.

DNS yli HTTPS (DoH) / DNS yli TLS (DoT)

Salaavat DNS-pyynnöt piilottaakseen palveluntarjoajalta tai ulkopuolisilta tarkkailijoilta, mitä verkkosivustoja vierailet.

Turvallinen sähköposti (PGP, S/MIME)

Mahdollistaa sähköpostin sisällön salauksen ja digitaalisten allekirjoitusten käytön lähettäjän todennus ja eheyden varmistamiseksi.

Sähköinen allekirjoitus, pankkiturvallisuus

Sähköinen (digitaalinen) allekirjoitus (ES/DS)

Kryptografinen mekanismi, joka mahdollistaa kirjoittajuuden ja elektronisen asiakirjan eheyden varmistamisen.

Miten se toimii: Asiakirjan hash luodaan, joka sitten salataan lähettäjän yksityisavaimella. Vastaanottaja, käyttäen lähettäjän julkista avainta, purkaa hashi ja vertaa sitä hashi, jonka he ovat laskeneet saamastaan asiakirjasta. Jos hashit täsmäävät, se todistaa, että asiakirja on allekirjoitettu yksityisavaimen omistajan ja ettei sitä ole muutettu allekirjoituksen jälkeen.

Sovellukset: Laillisesti merkittävä asiakirjavirtaukset, raporttien toimittaminen valtioviranomaisille, osallistuminen sähköisiin tarjouskilpailuihin, tapahtumien vahvistaminen.

Pankkiturvallisuus: Salaus on kaikkialla täällä:

Verkkopankki: Istunnon suojaaminen TLS/SSL:llä, asiakkaan tietokannan salaaminen, monivaiheisen todennuksen käyttö kryptografisin elementein (esim. kertakäyttösalasanat).

Pankkikortit (EMV): Korttisirussa on kryptografisia avaimia, ja se suorittaa toimintoja kortin tunnistamiseksi terminaalin ja pankin kanssa, estäen kloonauksen.

Maksujärjestelmät (Visa, Mastercard, Mir): Käytä monimutkaisia kryptografisia protokollia tapahtumien valtuuttamiseen ja tietojen suojaamiseen.

ATM-koneet (ATM): Salatessa viestintää käsittelykeskuksen kanssa, suojaten PIN-koodeja (PIN-lohko salataan).

Tapahtuman turvallisuus: Salauksen merkitys on erityisen korkea käsitellessä digitaalista omaisuutta. Kryptovaluuttakauppapaikkojen on tarjottava korkein suojaustaso varoille ja käyttäjädatalla, käyttämällä edistyneitä kryptografisia menetelmiä lompakoiden, tapahtumien ja käyttäjätilien suojaamiseksi. Varmista, että valitsemasi alusta täyttää nykyaikaiset turvallisuusstandardit.

Salaus liiketoiminnassa ja hallitusrakenteissa

Yritystietojen suojaus: Luottamuksellisten tietokantojen, asiakirjojen, arkistojen salaaminen sekä levossa että siirron aikana. Tämä auttaa estämään vahinkoja tietovuodoilta ja noudattamaan sääntöjä (esim. GDPR, Federal Law-152 ”Henkilötiedoista”).

Turvallinen viestintä: VPN:ien käyttö työntekijöiden etäyhteyden suojaamiseen yritysverkkoon, sähköpostin ja pikaviestinnän salauksen.

Turvallinen asiakirjahallinta: Sähkösijaisasiakirjahallintajärjestelmien (EDMS) käyttöönotto käyttäen sähköisiä allekirjoituksia antamaan asiakirjalle laillinen voima ja varmistamaan niiden eheys ja kirjoittajuus.

Valtion salaisuudet ja turvallinen viestintä: Valtioviranomaiset käyttävät sertifioituja kryptografisia keinoja suojaamaan luottamuksellisia tietoja sekä varmistamaan turvallista viestintää virastojen välillä.

Pääsynhallintajärjestelmät: Kryptografisia menetelmiä (esim. tokenit, älykortit) käytetään käyttäjätunnistukseen ja heidän pääsynsä hallintaan tietojärjestelmiin ja fyysisiin kohteisiin.

Salaus venäläisissä yritysjärjestelmissä (1C)

Venäjällä suosittu alusta ”1C:Enterprise” ja muut yritysjärjestelmät integroidaan usein kryptografisten tietosuojakeinojen (CIPM) kanssa, kuten VipNet CSP, kuten . Tämä on tarpeen: or . Tämä on tarpeen:. This is necessary for:

Sähkösijaisasiakirjojen toimittamiseksi: Verotuksen, kirjanpidon ja muiden raporttien laatiminen ja toimittaminen sääntelyviranomaisille (FNS, PFR, FSS) edellyttää pätevän sähköisen allekirjoituksen käyttöä.

Sähköinen asiakirjaviennin (EDF): Lakiteknisesti merkittävien asiakirjojen (laskujen, tositteiden, sopimusten) vaihto EDF-operaattoreiden kautta.

Osallistuminen valtion hankintoihin: Työskentely sähköisillä kaupankäyntialustoilla (ETP) edellyttää sähköistä allekirjoitusta.

Tietosuoja: Jotkin 1C:n ja muiden järjestelmien konfiguraatiot voivat käyttää tietojen suojaamiseen kryptografisia keinoja (CMI) tietokantojen tai yksittäisten tietueiden salaamiseen.

Integraatio CMI:n kanssa mahdollistaa venäläisen lainsäädännön noudattamisen ja takaa liiketoimintaprosessien turvallisuuden suoraan yritysjärjestelmän tutusta käyttöliittymästä.

Kryptografia maailmassa

Kryptografian kehittämisellä ja sääntelyllä on omat erityispiirteensä eri maissa, mutta yleiset suuntaukset ja kansainvälinen yhteistyö näyttelevät myös tärkeää roolia.

Venäläiset saavutukset ja kryptografiapalvelut (FSB, GOST)

Venäjällä on pitkä ja vahva historia kryptografian alalla, joka juontaa juurensa Neuvostoliiton matemaattiseen koulukuntaan.

Historiallinen konteksti: Neuvostoliiton matemaatikot tekivät merkittäviä myönteisiä panoksia koodaus-teoriaan ja kryptografiaan, vaikka monet kehitykset pysyivät pitkään salaisina:

Valtion standardit (GOST): Venäjällä on omat valtion kehittämät ja hyväksymät kryptografiset standardit. Keskeiset voimassaolevat standardit:

- GOST R 34.12-2015: Standardi symmetriselle lohko-salaukselle, mukaan lukien kaksi algoritmia – ’Kuznetschik’ (128 bittiä) ja ’Magma’ (64 bittiä, vanhan GOST 28147-89:n kehitys).

- GOST R 34.10-2012: Standardi sähköisten digitaalisten allekirjoitusten muodostamis- ja vahvistamis-algoritmeille, jotka perustuvat elliptisiin käyriin.

- GOST R 34.11-2012: Kryptografisen hajautusalgoritmin ”Streebog” standarti (hajautuksen pituus 256 tai 512 bittiä). GOSTien käyttö on pakollista tiedon suojaamiseksi valtion tietojärjestelmissä, työskenneltäessä valtion salaisuuksien kanssa, ja se on usein vaadittua vuorovaikutuksessa hallintoelinten (esimerkiksi käytettäessä pätevää sähköistä allekirjoitusta) kanssa.

Sääntelyviranomaiset. Kryptografian sääntelyssä Venäjällä keskeistä on:

- Venäjän FSB (Liittovaltion turvallisuuspalvelu): Se myöntää lisenssejä salaustyökalujen kehittämiseen, tuotantoon, jakeluun ja kunnossapitoon liittyville toiminnoille, sekä sertifioi nämä työkalut turvallisuusvaatimusten mukaisiksi. FSB hyväksyy myös kryptografiset standardit.

- Venäjän FSTEC (Liittovaltion tekninen ja vientikontrollipalvelu): Säätelee teknisen tiedon suojaamista koskevia kysymyksiä, mukaan lukien ei-kryptografiset menetelmät, mutta sen toiminnot liittyvät läheisesti kryptografiaan kattavan suojauksen kehysten sisällä.

Venäläiset kehittäjät: Maassa on useita yrityksiä, jotka ovat erikoistuneet kryptografisten tietosuojaustyökalujen ja ratkaisujen kehittämiseen informaatioturvallisuuden alalla (esimerkiksi CryptoPro, InfoTeKS, Code of Security)

USA: Perinteisesti yksi kryptografian johtavista maista.

- NIST (kansallinen standardointi ja teknologialaitos): Näyttelee keskeistä roolia maailmanlaajuisesti käytettävien kryptografisten algoritmien standardoinnissa (DES, AES, SHA-sarja). Tällä hetkellä käynnissä on kilpailu post-kvanttitason kryptografiastandardien valitsemiseksi.

- NSA (kansallinen turvallisuusvirasto): Perinteisesti mukana kryptografian kehittämisessä ja analysoinnissa, joskus aiheuttaa kiistoja mahdollisista vaikutuksista standardeihin.

Vahva akateeminen koulu ja yksityinen sektori: Monet yliopistot ja teknologiayritykset tekevät edistyksellistä tutkimusta.

Eurooppa: Kehittää aktiivisesti omaa asiantuntemustaan ja standardejaan.

- ENISA (Euroopan unionin kyberturvallisuusvirasto): EU:n kyberturvallisuusvirasto, joka edistää parhaita käytäntöjä ja standardeja.

- GDPR (yleinen tietosuoja-asetus): Vaikka se ei suoraan määrää erityisiä algoritmeja, se edellyttää riittävien teknisten toimenpiteiden käyttöönottoa henkilötietojen suojaamiseksi, missä salauksella on tärkeä rooli.

Kansalliset keskukset: Maissa kuten Saksa, Ranska ja Yhdistynyt Kuningaskunta on vahvat kansalliset kyberturvallisuuskeskukset ja kryptografiset perinteet.

Kiina: Tavoitteena tekninen suvereniteetti kryptografiassa.

Omistusoikeuden standardit: Kehittää ja edistää omia kansallisia kryptografisia algoritmejaan (esimerkiksi SM2, SM3, SM4).

Valtion kontrolli: Kryptografian käytön tiukka säätely maassa.

Aktiivinen tutkimus: Merkittäviä investointeja tutkimukseen, mukaan lukien kvantti-teknologioihin ja post-kvantti-kryptografiaan.

Kansainväliset kryptografiastandardit

Kansallisten standardien (GOST, NIST, Kiinan SM) lisäksi on myös kansainvälisiä:

- ISO/IEC (kansainvälinen standardointijärjestö / kansainvälinen sähkötekniikan komissio): Kehittää standardeja informaatioteknologian ja turvallisuuden alalla, mukaan lukien kryptografia (esim. ISO/IEC 18033 -standardi – salaus, ISO/IEC 9797 – MAC-koodit, ISO/IEC 11770 – avaimenhallinta).

- IETF (Internet Engineering Task Force): Kehittää standardeja internetissä, mukaan lukien kryptografiset protokollat (TLS, IPsec, PGP).

- IEEE (sähköinsinöörien ja elektroniikkainsinöörien instituutti): Standardoi kryptografisia näkökohtia verkko-tekniikoissa (esimerkiksi Wi-Fi-standardeissa).

Vaikka kansalliset standardit ovat tärkeitä, kansainväliset standardit varmistavat yhteensopivuuden ja luottamuksen globaalissa viestintä- ja kauppajärjestelmässä.

Kryptografia ammattina

Maailman riippuvuus digitaalisista teknologioista kasvaa, ja kysyntä kryptografian ja tietoturvallisuuden asiantuntijoista kasvaa jatkuvasti.

Kysyntäammatteja ja taitoja

Kryptografiaan liittyvää työtä tekevät asiantuntijat voivat toimia erilaisissa tehtävissä:

Kryptografi: (tutkija): Osoittanut sydämet uusia kryptografisia algoritmeja ja protokollia, analysoinut niiden lujitemaisuutta, tutkinut post-kvantti-kryptografian alaa. Vaatii syvää matemaattista osaamista (lukuteoria, algebra, todennäköisyyslaskenta, kompleksisuus teoria).

Kryptoanalyytikko: Erikoistunut olemassa olevien salaustekniikoiden ja kryptojärjestelmien analysoimiseen ja hakkeroimiseen. Työskentelee sekä ’puolustussivulla’ (hae haavoittuvuuksia niiden poistamiseksi) että erityispalveluissa.

Tietoturva-insinööri / tietoturva-asiantuntija: Käyttää kryptografisia työkaluja käytännössä järjestelmien ja tietojen suojaamiseksi. Osallistuu kryptografisten suojausjärjestelmien, VPN:n, PKI:n (julkisen avaimen infrastruktuurin), salaustekniikoiden, avainten hallinnan ja turvallisuuden valvonnan käyttöönottoon ja asetusten määrittelyyn.

Turvallinen ohjelmistokehittäjä: Ohjelmoija, joka ymmärtää kryptografiaa ja tietää, kuinka käyttää kryptografisia kirjastoja ja API:ita turvallisten sovellusten luomiseksi.

Pentester (tunkeutumistestausasiantuntija): Etsii haavoittuvuuksia järjestelmissä, mukaan lukien kryptografian väärinkäyttö, myöhempää korjaamista varten.

Keskeiset taidot:

- Perusmatematiikan tuntemus.

- Ymmärrys kryptografisten algoritmien ja protokollien toiminnasta.

- Ohjelmointitaidot (Python, C++, Java ovat usein kysyttyjä).

- Verkkoteknologioiden ja protokollien tuntemus.

- Ymmärrys käyttöjärjestelmistä.

- Analyyttinen ajattelu, kyky ratkaista epästandardeja tehtäviä.

- Huolellisuus.

- Jatkuva itsensä kouluttaminen (kenttä kehittyy nopeasti).

Missä opiskella kryptografiaa

Voit saada koulutusta kryptografian alalla eri oppilaitoksissa:

Yliopistot: Monilla johtavilla maailman yliopistoilla (MIT, Stanford, ETH Zürich, EPFL, Technion jne.) on vahvat ohjelmat ja tutkimusryhmät kryptografian ja kyberturvallisuuden alalla.

Verkkoalustat: Coursera, edX ja Udacity tarjoavat kursseja johtavilta professoreilta ja yliopistoilta ympäri maailmaa.

Työ ja ura informaatioturvallisuuden alalla

Ura kyberturvallisuuden ja kryptografian alalla tarjoaa monia polkuja:

Sektorit: IT-yritykset, fintech (pankit, maksujärjestelmät, kryptovaluuttapohjat – pörssit), telekommunikaatioyritykset, hallituselimet (tiedustelupalvelut, sääntelyviranomaiset), puolustusala, konsulttiyritykset (kyberturvallisuuden auditointi, pentesting), suuret yritykset kaikilla aloilla.

Kasvu: Tyypillisesti aloittaen junioriasiantuntija/insinööri -tehtävistä, kokemuksen myötä voit edetä senioriasiantuntijaksi, kyberturvallisuusyksikön johtajaksi, turvallisuusarkkitehdiksi, konsultiksi tai siirtyä tutkimukseen.

Kysyntä: Päteville kyberturvallisuusasiantuntijoille on jatkuvasti korkea kysyntä ja se edelleen kasvaa lisääntyvien kyberuhkien ja digitalisoitumisen myötä.

Palkat: Kyberturvallisuuden palkkatasot ovat yleensä yli IT-markkinoiden keskiarvon, erityisesti kokeneille asiantuntijoille, joilla on syvällistä kryptografiasta tietoa.

Tämä on dynaaminen ja älyllisesti stimuloiva ala, joka vaatii jatkuvaa kehitystä, mutta tarjoaa mielenkiintoisia haasteita ja hyviä uranäkymiä.

Päätelmä

Kryptografia ei ole vain joukko monimutkaisia kaavoja; se on perus-teknologia, joka varmistaa luottamuksen ja turvallisuuden yhä digitaalisemmassa maailmassamme. Henkilökohtaisten viestien ja taloudellisten transaktioiden suojaamisesta aina hallitusjärjestelmiin ja huipputeknologioihin kuten lohkoketju, sen vaikutus on valtava. Seurattiin sen matkaa muinaisten vaellusten kautta kvanttitietojenkäsittelyyn, tarkastelimme keskeisiä menetelmiä ja algoritmeja ja havaitsimme sen sovellutuksia Venäjällä ja ulkomailla.

Kryptografian perusteiden ymmärtäminen on yhä tärkeä taito ei vain kyberturvallisuuden asiantuntijoille, vaan myös kaikille käyttäjille, jotka haluavat lähestyä omien tietojensa suojaamista verkossa tietoisesti. Kryptografian kehitys jatkuu; uusia haasteita (kvanttitietokoneet) ja uusia ratkaisuja (post-kvantti-algoritmit, QKD) ilmenee. Tämä dynaaminen tieteen ja teknologian ala tulee jatkuvasti muovaamaan turvallista digitaalista tulevaisuutta. Toivomme, että tämä artikkeli on auttanut sinua ymmärtämään paremmin kryptografian maailmaa ja sen merkitystä. Huolehdi digitaalista turvallisuudestasi ja käytä luotettavia työkaluja ja kryptoplatformeja verkkotoimintasi.

Vastauksia usein kysyttyihin kysymyksiin (FAQ)

Mitä tehdä, jos kryptografinen virhe ilmenee?

Mitä tehdä, kun kohtaat kryptografian virheen? ”Kryptografinen virhe” on yleinen viesti, joka voi esiintyä erilaisissa tilanteissa (työskenneltäessä sähköisten allekirjoitusten kanssa, yhteyden muodostamisessa sivustolle, käytettäessä kryptografista laitteistoa). Syyt voivat olla moninaiset: esimerkiksi ongelmat vakuutuksessa (se on vanhentunut)

Mitä tehdä: Käynnistä ohjelma tai tietokone uudelleen.

Tarkista vakuutuksen voimassaoloaika ja sen tila.

Päivitä kryptografinen laitteisto, selain, käyttöjärjestelmä.

Tarkista kryptografisen laitteiston asetukset ohjeiden mukaan.

Yritä käyttää toista selainta (jos virhe ilmenee siinä).

Viittaa ohjelmistoon käytettävään dokumentaatioon tai ota yhteyttä tekniseen tukeen.

Jos se liittyy sähköiseen allekirjoitukseen, ota yhteyttä sertifiointiviranomaiseen, joka myönsi allekirjoituksen.

Mikä on kryptografinen moduuli?

Kryptografinen moduuli on laitteiston tai ohjelmiston komponentti, joka on erityisesti suunniteltu suorittamaan kryptografisia operaatioita (salaus, purku, avainten generointi, hajautuksen laskeminen, sähköisten allekirjoitusten luominen ja vahvistaminen).

Oppitunteja kryptografiasta koululaisille ja opiskelijoille. Mistä löytää niitä?

Opiskella historiaa: Caesarissa salakirjoituksille, Vigenère-salakirjoituksille – loistava alku perusperiaatteiden ymmärtämiseen.

Ratkaista ongelmia ja pulmia: On olemassa verkkoalustoja kryptografisista tehtävistä eri vaikeustasolla (esimerkiksi CryptoHack, CTF-kilpailut).

Lukee suosittua tiedettä käsittelevää kirjallisuutta: Simon Singhin (”The Code Book”) tai Bruce Schneierin (”Applied Cryptography” – monimutkaisempia) kirjoja voi olla mielenkiintoisia.

Vieraile Kryptografia-museossa (jos mahdollista).

Opeta matematiikkaa: Algebra, lukuteoria, todennäköisyyslaskenta – kryptografian perusta.

Yksinkertaiset ohjelmat: Yritä toteuttaa yksinkertaisia salakirjoituksia (Caesar, Vigenère) missä tahansa ohjelmointikielessä.

Verkko-kursseja aloittelijoille: Aloituskurssit ovat saatavilla Courserassa, Stepikissä ja muilla alustoilla.

Liity MEXC:hen ja aloita kaupankäynti tänään

Rekisteröidy