Har du nogensinde spekuleret på, hvordan dine beskeder i en messenger forbliver private? Eller hvordan en online butik ved, at det er dig, der foretager betalingen og ikke en svindler? Alt dette understøttes af en usynlig men magtfuld kraft – kryptografi. I dagens verden, gennemsyret af digitale teknologier, fra sikker online bankvirksomhed til privatliv i korrespondance og endda funktionalitet kryptovalutaer, spiller kryptografi en nøglefunktion. Denne artikel er din detaljerede guide til kryptografiens verden: vi vil nedbryde dens essens i enkle termer, dykke ned i dens historie, udforske metoder og algoritmer, undersøge moderne anvendelser, lære om udviklinger i Rusland og verden, og endda diskutere en karriere inden for dette fascinerende felt.

Hvad er kryptografi i enkle termer

Kryptografi er ikke kun kryptering; det er en hel videnskab om metoder til at sikre fortrolighed, dataintegritet, autentifikation og ikke-afviselighed. Lad os se nærmere på det.

Essensen og betydningen af kryptografi

Forestil dig, at du har en hemmelig besked, der skal overføres til en ven på en sådan måde, at ingen andre kan læse den. Du kan oprette din egen “ciffer”, for eksempel ved at erstatte hver bogstav med den næste i alfabetet. Dette er et simpelt eksempel på kryptografi.

For at tale mere formelt, kryptografi (fra gammelgræsk κρυπτός — skjult og γράφω — at skrive) er videnskaben om metoder til at sikre datasikkerhed ved at transformere det.

De primære mål med kryptografi:

- Fortrolighed: Garantien for, at informationen kun er tilgængelig for autoriserede personer. Ingen andre skal læse din krypterede besked.

- Dataintegritet: Sikringen af, at informationen ikke er blevet ændret (hverken ved en fejl eller forsætligt) under transmission eller opbevaring.

- Autentifikation: Verificering af ægtheden af datakilden eller brugeren. Hvordan kan man sikre, at beskeden kom fra din ven og ikke fra en angriber?

- Ikke-afviselighed af forfatterskab (Ikke-afviselighed): En garanti for, at afsenderen ikke senere vil være i stand til at nægte at have sendt beskeden eller transaktionen.

Betydningen af kryptografi i den moderne verden er enorm. Uden det ville sikre finansielle operationer, beskyttede statslige og virksomhedskommunikationer, privatlivets fred i personlig korrespondance, og endda funktionaliteten af sådanne innovative teknologier som blockchain, smarte kontrakter og kryptovalutaer (for eksempel bitcoin).

Hvor og hvorfor det bruges

Kryptografi omgiver os overalt, ofte uden at blive bemærket:

- Sikre websteder (HTTPS): Låsen i browserens adressebjælke betyder, at din forbindelse til webstedet er sikret ved hjælp af kryptografiske protokoller (TLS/SSL), der krypterer data mellem dig og serveren (login, adgangskoder, kortoplysninger).

- Messengers: Apps som Signal, WhatsApp og Telegram bruger ende-til-ende kryptering, så kun du og din korrespondent kan læse samtalen.

- E-mail: PGP eller S/MIME protokoller giver dig mulighed for at kryptere beskeder og placere digitale underskrifter.

- Wi-Fi netværk: WPA2/WPA3 protokoller bruger kryptografi til at beskytte dit hjem eller virksomhedens trådløse netværk mod uautoriseret adgang.

- Bankkort: Chips på kort (EMV) bruger kryptografiske algoritmer til kortautentifikation og transaktionsbeskyttelse.

- Online banking og betalinger: Alle operationer er beskyttet af multilagede kryptografiske systemer.

- Digital signatur: Bruges til at bekræfte ægtheden af dokumenter og forfatterskab.

- Kryptovalutaer: Blockchain, grundlaget for de fleste kryptovalutaer, bruger aktivt kryptografiske hashfunktioner og digitale underskrifter for at sikre sikkerhed, gennemsigtighed og uforanderlighed af transaktioner. At forstå det grundlæggende i kryptografi hjælper med at navigere bedre i verden af digitale aktiver.

- Databeskyttelse: Kryptering af harddiske, databaser, arkiver for at forhindre informationslækager.

- VPN (Virtual Private Network): Kryptering af internettrafik for at sikre anonymitet og sikkerhed ved forbindelse gennem offentlige netværk.

Kryptografi og kryptering: hvad er forskellen

Selvom disse termer ofte bruges som synonymer, er det ikke helt præcist.

- Kryptering: Dette er processen med at transformere læselig information (klartekst) til et ulæseligt format (ciphertext) ved hjælp af en specifik algoritme og nøgle. Dekryptering er den omvendte proces.

- Kryptografi: Dette er et bredere videnskabeligt felt, som omfatter ikke kun udviklingen og analysen af krypteringsalgoritmer, men også:

- Kryptanalyse: Videnskaben om metoder til at bryde cifre.

- Protokoller: Udviklingen af sikre interaktionsmetoder (f.eks., TLS/SSL, nøgleudvekslingsprotokoller).

- Nøglehåndtering: Sikker oprettelse, distribution, opbevaring og tilbagekaldelse af kryptografiske nøgler.

- Hash-funktioner: Oprettelse af “digitale fingeraftryk” af data for at verificere integriteten.

- Digitale underskrifter: Metoder til at bekræfte forfatterskab og integritet.

Således er kryptering et af de vigtigste værktøjer i kryptografi, men ikke al kryptografi er begrænset til kryptering.

Kryptografiens historie

Kryptografiens vej strækker sig over årtusinder – fra simple bogstaver permutationer til de mest komplekse matematiske algoritmer, der understøtter moderne digital sikkerhed.

En kort oversigt fra antikken til nutiden

Antikkens verden: De tidligste kendte eksempler på kryptering går tilbage til det gamle Ægypten (omkring 1900 f.Kr.), hvor der blev brugt ikke-standardiserede hieroglyffer. I det gamle Sparta (5. århundrede f.Kr.) anvendte de scytale – en stang med en bestemt diameter, omkring hvilken en strimmel af pergament var viklet; beskeden blev skrevet langs stangen, og efter at have afviklet strimlen fremstod bogstaverne som en kaotisk samling. Den kunne kun læses ved at vikle strimlen omkring en scytale med samme diameter.

Antikken og middelalderen: Den berømte Cæsar-ciffer (1. århundrede f.Kr.) – en simpel forskydning af bogstaver med et fast antal positioner. Arabiske forskere (for eksempel Al-Kindi, 9. århundrede e.Kr.) bidrog væsentligt ved at udvikle frekvensanalyse – en metode til at bryde simple substitutionscifre ved at tælle frekvensen af bogstaver i ciphertext. I Europa fik polyalfabetiske cifre som Vigenère ciffer (16. århundrede) stigende popularitet og blev længe betragtet som uknuselige (“le chiffre indéchiffrable”).

Den moderne æra og første verdenskrig: Udviklingen af telegrafen stimulerede oprettelsen af mere komplekse cifre. Under første verdenskrig spillede kryptografi en vigtig rolle; for eksempel var bruddet på Zimmermann telegrammet af britiske kryptanalytikere en af de faktorer, der førte til, at USA kom ind i krigen.

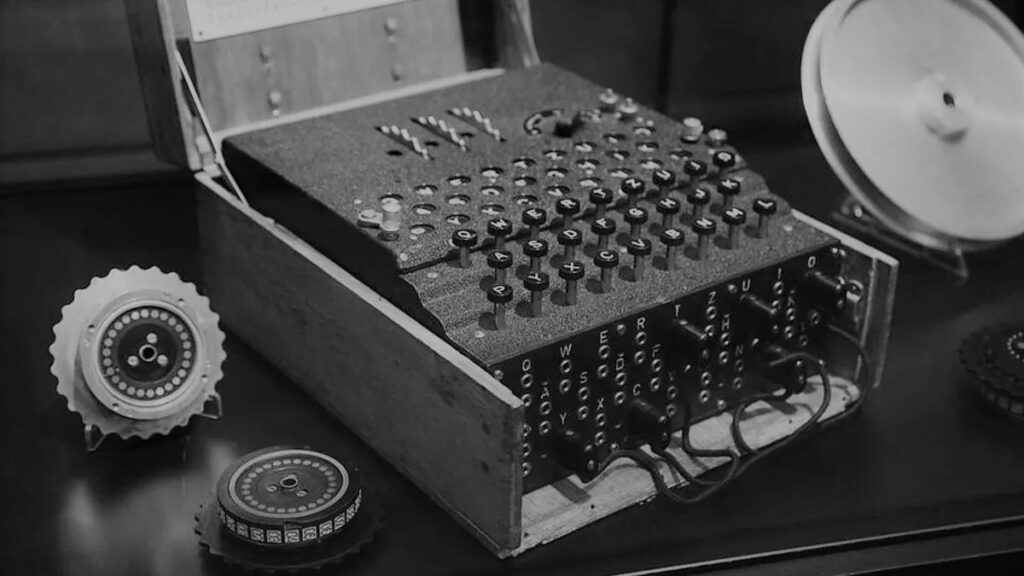

Anden verdenskrig: Denne æra blev den gyldne tidsalder for mekanisk kryptografi. Den tyske kodesmaskine “Enigma” og dens brud af de allierede (primært polske og britiske matematikere, herunder Alan Turing i Bletchley Park) havde en betydelig indflydelse på krigens gang. Japanerne brugte “Purple” maskinen, som også blev brudt af amerikanerne.

Datamaskinens æra: Fremkomsten af computere revolutionerede området. I 1949 offentliggjorde Claude Shannon artiklen “Kommunikationsteori for hemmelighedssystemer”, som lagde de teoretiske fundamenter for moderne kryptografi. I 1970’erne blev DES (Data Encryption Standard) udviklet. – den første bredt accepterede standard for symmetrisk kryptering. I 1976 foreslog Whitfield Diffie og Martin Hellman et revolutionerende koncept af offentlig nøglekryptografi, og snart dukkede algoritmen op RSA (Rivest, Shamir, Adleman), som stadig er meget brugt.

De ikoniske cifre fra fortiden

Vandrede: Et eksempel på en transpositionsciffer. Hemmeligheden er diameteren på stangen. Let at bryde ved prøving og fejl.

Cæsar-ciffer: En simpel substitutionsciffer med en forskydning. Nøglen er mængden af forskydning (i alt 32 varianter for det russiske alfabet). Den brydes gennem brute force eller frekvensanalyse.

Vigenère ciffer: En polyalfabetisk ciffer, der bruger et nøgleord til at bestemme forskydningen ved hvert trin. Betydeligt mere modstandsdygtig over for simpel frekvensanalyse. Brydt af Charles Babbage og Friedrich Kasiski i det 19. århundrede.

Enigma-maskinen: En elektromegetanisk enhed med rotorer, et switchboard og en reflektor. Den skabte en meget kompleks polyalfabetisk ciffer, der ændrede sig med hver bogstav. At knække det krævede enorme beregningsmæssige (for den tid) og intellektuelle indsatser.

Overgangen til digital kryptografi

Hovedforskellen mellem digital kryptografi og klassisk kryptografi er brugen af matematik og beregningskraft. I stedet for mekaniske enheder og manuelle manipulationer er der kommet komplekse algoritmer baseret på talteori, algebra og sandsynlighedsteori. Nøglepunkter i denne overgang:

Formalisering: Shannons arbejde gav kryptografi et strengt matematisk fundament.

Standardisering: Fremkomsten af standarder (DES, senere AES) gjorde det muligt at opnå kompatibilitet og bred implementering af kryptering.

Asymmetrisk kryptografi: Offentlig nøglekonceptet løste det grundlæggende problem med sikkert at transmittere hemmelige nøgler til symmetrisk kryptering over usikre kanaler. Dette banede vej for sikker elektronisk handel, digitale underskrifter og sikre protokoller som SSL/TLS.

Stigning i beregningskraft: Tillod brugen af stadig mere komplekse og modstandsdygtige algoritmer, men skabte samtidig en trussel mod ældre cifre.

3. Metoder og algoritmer inden for kryptografi

Moderne kryptografi afhænger af komplekse matematiske algoritmer. De kan opdeles i flere hovedkategorier.

Symmetrisk og asymmetrisk kryptografi

Disse er to grundlæggende tilgange til kryptering:

| Symmetrisk kryptografi (Hemmelige-nøgle-kryptografi): | Asymmetrisk kryptografi (Offentlig-nøgle-kryptografi): | |

| Princip | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analogi | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Fordele | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Ulemper | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Eksempler på algoritmer | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (“Grasshopper”, “Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

Hvordan arbejder de sammen? En hybrid tilgang bruges ofte: asymmetrisk kryptografi anvendes til sikker udveksling af den hemmelige nøgle, og derefter bruges denne nøgle til hurtig kryptering af hovedvolumen af data med en symmetrisk algoritme. Dette er, hvordan HTTPS/TLS fungerer.

Hovedalgoritmer

Udover dem, der er nævnt, er det vigtigt at vide om hashfunktioner:

Kryptografiske hashfunktioner

Disse er matematiske funktioner, der transformerer inputdata af vilkårlig længde til en outputstreng af fast længde (hash, hash sum, “digitalt fingeraftryk”). Egenskaber:

- En-vejshed: Det er praktisk talt umuligt at genoprette de oprindelige data fra hashen.

- Determinisme: Den samme input giver altid den samme hash.

- Modstand mod kollisioner: Det er praktisk talt umuligt at finde to forskellige sæt inputdata, der giver samme hash (første type – ved at kende dataene og hashen kan man ikke finde andre data med den samme hash; anden type – man kan ikke finde to forskellige sæt data med den samme hash).

- Avalanche-effekt: Den mindste ændring i inputdata fører til en radikal ændring i hashen.

- Anvendelser: Verifikation af dataintegritet (downloadet en fil – sammenlignet dens hash med den offentliggjorte), opbevaring af adgangskoder (opbevares ikke selve adgangskoderne, men deres hashes), digitale underskrifter (dokumentets hash signeres), blockchain-teknologi (forbinder blokke, tegnebogsadresser).

- Eksempler på algoritmer: MD5 (forældet, usikker), SHA-1 (forældet, usikker), SHA-2 (SHA-256, SHA-512) – meget brugt, SHA-3 – ny standard, GOST R 34.11-2012 (“Streibog”) – russisk standard.

Kvantkryptografi og dens udsigter

Fremkomsten af kraftfulde kvantecomputere udgør en alvorlig trussel mod de fleste moderne asymmetrisk algoritmer (RSA, ECC), baseret på vanskeligheden ved at faktorisere store tal eller beregne diskrete logaritmer. Shor’s algoritme, udført på en kvantecomputer, vil være i stand til at bryde dem på rimelig tid.

Som svar udvikler to retninger sig:

Post-Kvant Kryptografi (Post-Kvant Kryptografi, PQC): Udvikling af nye kryptografiske algoritmer (både symmetrisk og asymmetrisk), der vil være modstandsdygtige over for angreb fra både klassiske og kvantecomputere. Disse algoritmer er baseret på andre komplekse matematiske problemer (for eksempel på gitter, koder, hashes, multidimensionale ligninger). Der er en aktiv standardiseringsproces i gang (for eksempel NIST-konkurrencen i USA).

Kvantkryptografi: Bruger principperne for kvantemekanik ikke til beregninger men til at beskytte information.

Kvantnøglefordeling (QKD): Giver to parter mulighed for at oprette en delt hemmelig nøgle, mens ethvert forsøg på at opfange nøglen uundgåeligt vil ændre den kvante tilstand af de transmitterede partikler (fotoner) og blive opdaget. Dette er ikke kryptering i sig selv, men en metode til sikkert at levere nøgler til klassisk symmetrisk kryptografi. QKD-teknologier eksisterer allerede og implementeres i pilotprojekter.

Udsigterne for kvantkryptografi og PQC er enorme, da de vil sikre datasikkerhed i den fremtidige æra med kvanteberegning.

Kryptografi og steganografi

Disse er to forskellige teknikker til at skjule information:

Kryptografi: Skjuler indholdet af beskeden, hvilket gør den ulæselig uden en nøgle. Selve handlingen med at transmittere en krypteret besked er ikke skjult.

Steganografi (fra gammelgræsk στεγανός — skjult + γράφω — jeg skriver): Skjuler selve eksistensen af en hemmelig besked. Beskeden er gemt inden i et andet, uskyldigt udseende objekt (container), for eksempel inde i et billede, lydfil, video eller endda tekst.

Kryptografi og steganografi kan bruges sammen: den hemmelige besked krypteres først og skjules derefter i containeren ved hjælp af steganografi. Dette giver to lag af beskyttelse.

Moderne anvendelser af kryptografi

Kryptografi er blevet en integreret del af den digitale infrastruktur, der sikrer sikkerhed inden for forskellige områder.

Kryptografi på internettet og i messengers

TLS/SSL (Transport Layer Security / Secure Sockets Layer)

Grundlaget for et sikkert internet (HTTPS). Når du ser https:// og låseikonet i browseren, betyder det, at TLS/SSL fungerer:

- Bekræfter serveren (verificerer dens certifikat).

- Etablerer en sikker kanal gennem nøgleudveksling (oftest ved hjælp af asymmetrisk kryptografi som RSA eller ECC).

- Krypterer al trafik mellem din browser og serveren (ved hjælp af hurtige symmetrisk algoritmer som AES), der beskytter login, adgangskoder, kreditkortinformation og andre fortrolige oplysninger.

End-to-End Kryptering (E2EE)

Brugt i sikre messengers (Signal, WhatsApp, Threema, delvist Telegram). Beskeder krypteres på afsenderens enhed og kan kun dekrypteres på modtagerens enhed. Selv messenger-udbyderens server kan ikke læse indholdet af beskederne. Implementeres normalt ved hjælp af en kombination af asymmetrisk og symmetrisk algoritmer.

DNS over HTTPS (DoH) / DNS over TLS (DoT)

Kryptering af DNS-anmodninger for at skjule for udbyderen eller udenforstående observatører, hvilke websteder du besøger.

Sikre e-mails (PGP, S/MIME)

Giver mulighed for kryptering af e-mailindhold og brug af digitale underskrifter til bekræftelse af afsenderens identitet og integritetsbekræftelse.

Elektronisk signatur, bank sikkerhed

Elektronisk (digital) signatur (ES/DS)

Et kryptografisk mekanisme, der gør det muligt at bekræfte forfatterskab og integriteten af et elektronisk dokument.

Hvordan det fungerer: En hash af dokumentet oprettes, som derefter krypteres med afsenderens private nøgle. Modtageren, ved hjælp af afsenderens offentlige nøgle, dekrypterer hashen og sammenligner den med den hash, de selv beregnede fra det modtagne dokument. Hvis hashen stemmer overens, beviser det, at dokumentet er blevet underskrevet af ejeren af den private nøgle og ikke er blevet ændret efter underskrivning.

Anvendelser: Juridisk betydningsfuld dokumentflow, indsendelse af rapporter til offentlige myndigheder, deltagelse i elektroniske bud, bekræftelse af transaktioner.

Banksikkerhed: Kryptografi er overalt her:

Online bankvirksomhed: Sessionbeskyttelse gennem TLS/SSL, kryptering af klientdatabaser, brug af multifaktorautentifikation med kryptografiske elementer (f.eks. engangsadgangskoder).

Bankkort (EMV): Kortchippen indeholder kryptografiske nøgler og udfører operationer til autentificering af kortet med terminalen og banken, hvilket forhindrer kloning.

Betalingssystemer (Visa, Mastercard, Mir): Brug komplekse kryptografiske protokoller til transaktionsgodkendelse og databeskyttelse.

ATM’er (ATM): Kryptering af kommunikation med behandlingscentret, beskyttelse af PIN-koder (PIN-blocket krypteres).

Transaktionssikkerhed: Betydningen af kryptografi er især høj, når man arbejder med digitale aktiver. Kryptovaluta handelsplatforme skal sikre det højeste niveau af beskyttelse af midler og brugerdata ved at bruge avancerede kryptografiske metoder til at beskytte tegnebøger, transaktioner og brugerkonti. Sørg for, at den platform du vælger opfylder moderne sikkerhedsstandarder.

Kryptografi i erhvervslivet og statslige strukturer

Beskyttelse af virksomhedsdata: Kryptering af fortrolige databaser, dokumenter, arkiver, både i hvile og under transport. Dette hjælper med at forhindre skader fra databrud og overholde lovgivningskrav (f.eks. GDPR, Føderal Lov-152 “Om Persondata”).

Sikker kommunikation: Brug af VPN til sikker fjernadgang for medarbejdere til det virksomhedens netværk, kryptering af virksomhedens e-mail og øjeblikkelig besked.

Sikker dokumentstyring: Implementering af elektroniske dokumentstyringssystemer (EDMS) ved hjælp af digitale underskrifter for at give dokumenter juridisk kraft og sikre deres integritet og forfatterskab.

Stat hemmeligheder og sikker kommunikation: Regeringsstrukturer bruger certificerede kryptografiske midler til at beskytte fortrolige oplysninger og sikre sikker kommunikation mellem agenturer.

Adgangsstyringssystemer: Kryptografiske metoder (f.eks. tokens, smartkort) bruges til brugerautentifikation og til at styre deres adgangsrettigheder til informationssystemer og fysiske objekter.

Kryptografi i russiske virksomhedssystemer (1C)

I Rusland er den populære platform “1C:Enterprise” og andre virksomhedssystemer ofte integreret med kryptografiske informationsbeskyttelsesmidler (CIPM), såsom CryptoPro CSP or VipNet CSP. Dette er nødvendigt for:

Indsendelse af elektroniske rapporter: Udformning og indsendelse af skatte-, regnskabs- og andre rapporter til regulerende myndigheder (FNS, PFR, FSS) kræver brug af en kvalificeret elektronisk signatur.

Elektronisk dokumentflow (EDF): Udveksling af juridisk betydningsfulde dokumenter (fakturaer, aktstykker, kontrakter) med modparter gennem EDF-operatører.

Deltagelse i offentlige indkøb: Arbejdet på elektroniske handelsplatforme (ETP) kræver en elektronisk signatur.

Databeskyttelse: Nogle konfigurationer af 1C og andre systemer kan bruge kryptografiske midler til at beskytte information (CMI) til at kryptere databaser eller individuelle poster.

Integration med CMI muliggør overholdelse af russisk lovgivning og sikrer sikkerheden af forretningsprocesser direkte fra det velkendte grænseflade i det corporate system.

Kryptografi i verden

Udvikling og regulering af kryptografi har deres egenart i forskellige lande, men generelle trends og internationalt samarbejde spiller også en vigtig rolle.

Russiske præstationer og kryptografiske tjenester (FSB, GOST)

Rusland har en lang og stærk historie inden for kryptografi, der stammer fra den sovjetiske matematiske skole.

Historisk kontekst: Sovjetiske matematikere gjorde betydelige bidrag til kodeteori og kryptografi, selvom mange udviklinger forblev klassificerede i lang tid:

Statslige standarder (GOST): Rusland har sine egne kryptografiske standarder udviklet og godkendt af staten. Nøgleaktive standarder:

- GOST R 34.12-2015: Standard for symmetrisk blokkryptering, herunder to algoritmer – ‘Kuznetschik’ (128 bits) og ‘Magma’ (64 bits, udvikling af den gamle GOST 28147-89).

- GOST R 34.10-2012: Standard for algoritmer til dannelse og verifikation af elektroniske digitale signaturer baseret på elliptiske kurver.

- GOST R 34.11-2012: Standarden for den kryptografiske hash-algoritme ‘Streebog’ (med en hash-længde på 256 eller 512 bits). Brug af GOST’er er obligatorisk for beskyttelse af information i statslige informationssystemer, når man arbejder med statshemmeligheder, og er ofte påkrævet for interaktion med offentlige myndigheder (for eksempel ved brug af kvalificerede elektroniske signaturer).

Regulerende myndigheder. En nøglerolle i reguleringen af kryptografi i Rusland spilles af:

- FSB i Rusland (Federal Security Service): Det licenserer aktiviteter inden for udvikling, produktion, distribution og vedligeholdelse af krypterings- (kryptografiske) værktøjer, samt certificerer disse værktøjer i forhold til sikkerhedskrav. FSB godkender også kryptografiske standarder.

- FSTEC i Rusland (Federal Service for Technical and Export Control): Regulerer spørgsmål om teknisk informationsbeskyttelse, herunder ikke-kryptografiske metoder, men dens aktiviteter er tæt forbundet med kryptografi inden for rammerne af omfattende beskyttelse.

Russiske udviklere: Der er en række virksomheder i landet, der specialiserer sig i udvikling af kryptografiske informationsbeskyttelsesværktøjer og løsninger inden for informationssikkerhed (for eksempel CryptoPro, InfoTeKS, Code of Security)

USA: Historisk en af lederne inden for kryptografi.

- NIST (National Institute of Standards and Technology): Spiller en nøglerolle i standardiseringen af kryptografiske algoritmer, der bruges verden over (DES, AES, SHA-serien). I øjeblikket afholder de en konkurrence for at vælge post-kvantum kryptografiske standarder.

- NSA (National Security Agency): Historisk involveret i udviklingen og analysen af kryptografi, nogle gange forårsager kontroverser over mulig indflydelse på standarder.

Stærk akademisk skole og privatsektor: Mange universiteter og teknologivirksomheder foretager avanceret forskning.

Europa: Aktivt udvikler sin egen ekspertise og standarder.

- ENISA (European Union Agency for Cybersecurity): EU’s cybersikkerhedsagentur, der fremmer bedste praksis og standarder.

- GDPR (General Data Protection Regulation): Selvom det ikke direkte foreskriver specifikke algoritmer, kræver det vedtagelse af tilstrækkelige tekniske foranstaltninger til at beskytte personlige data, hvor kryptering spiller en vigtig rolle.

Nationale centre: Lande som Tyskland, Frankrig og Storbritannien har stærke nationale cybersikkerhedscentre og kryptografiske traditioner.

Kina: Stræber efter teknologisk suverænitet inden for kryptografi.

Proprietære standarder: Udvikler og promoverer sine nationale kryptografiske algoritmer (for eksempel, SM2, SM3, SM4).

Statlig kontrol: Streng regulering af brugen af kryptografi inden for landet.

Aktiv forskning: Betydelige investeringer i forskning, herunder i kvanteteknologier og post-kvantum kryptografi.

Internationale kryptografiske standarder

Udover nationale standarder (GOST, NIST, kinesisk SM), findes der også internationale:

- ISO/IEC (International Organization for Standardization / International Electrotechnical Commission): Udarbejder standarder inden for informationsteknologi og sikkerhed, herunder kryptografi (for eksempel ISO/IEC 18033-standard – kryptering, ISO/IEC 9797 – MAC-koder, ISO/IEC 11770 – nøgleforvaltning).

- IETF (Internet Engineering Task Force): Udvikler standarder for internettet, herunder kryptografiske protokoller (TLS, IPsec, PGP).

- IEEE (Institute of Electrical and Electronics Engineers): Standardiserer kryptografiske aspekter i netværksteknologier (for eksempel i Wi-Fi-standarder).

Selvom nationale standarder er vigtige, sikrer internationale standarder kompatibilitet og tillid i globale kommunikations- og handelssystemer.

Kryptografi som erhverv

Efterhånden som verdens afhængighed af digitale teknologier vokser, stiger efterspørgslen efter specialister inden for kryptografi og informationssikkerhed konstant.

Efterspurgte professioner og færdigheder

Specialister, hvis arbejde er relateret til kryptografi, kan have forskellige stillinger:

Kryptograf (forsker): Arbejder med udvikling af nye kryptografiske algoritmer og protokoller, analyserer deres robusthed, forsker inden for post-kvantum kryptografi. Kræver dyb kendskab til matematik (talteori, algebra, sandsynlighedsteori, kompleksitetsteori).

Kryptanalytiker: Specialiserer sig i analyse og hacking af eksisterende krypterings- og kryptosystemer. Arbejder både på ‘forsvars-siden’ (søger sårbarheder for deres eliminering) og i specialtjenester.

Informationssikkerhedsingeniør / Informationssikkerhedsspecialist: Anvender kryptografiske værktøjer i praksis til at beskytte systemer og data. Engagerer sig i implementering og konfiguration af kryptografiske beskyttelsessystemer, VPN, PKI (offentlig nøgle infrastruktur), krypteringssystemer, nøgleforvaltning og sikkerhedsovervågning.

Sikker softwareudvikler: En programmør, der forstår kryptografi og ved, hvordan man korrekt bruger kryptografiske biblioteker og API’er til at skabe sikre applikationer.

Pentester (specialist i penetrationstest): Søger efter sårbarheder i systemer, herunder misbrug af kryptografi, til efterfølgende afhjælpning.

Nøglefærdigheder:

- Fundamental viden om matematik.

- Forståelse for, hvordan kryptografiske algoritmer og protokoller fungerer.

- Programmeringsevner (Python, C++, Java er ofte eftertragtede).

- Kendskab til netværksteknologier og protokoller.

- Forståelse for operativsystemer.

- Analytisk tænkning, evne til at løse ikke-standard opgaver.

- Opmærksomhed på detaljer.

- Løbende selvlæring (feltet udvikler sig hurtigt).

Hvor du kan studere kryptografi

Du kan få en uddannelse inden for kryptografi på forskellige uddannelsesinstitutioner:

Universiteter: Mange førende globale universiteter (MIT, Stanford, ETH Zurich, EPFL, Technion osv.) har stærke programmer og forskningsgrupper inden for kryptografi og cybersikkerhed.

Online platforme: Coursera, edX, og Udacity tilbyder kurser fra førende professorer og universiteter over hele verden.

Arbejds- og karrieremuligheder inden for informationssikkerhed

En karriere inden for cybersikkerhed og kryptografi tilbyder mange veje:

Sektorer: IT-virksomheder, fintech (banker, betalingssystemer, kryptovaluta platforme – børser), telekommunikationsvirksomheder, offentlige organer (efterretningstjenester, regulatorer), forsvarsindustri, konsulentfirmaer (cybersikkerhedsrevision, penetrationstest), store virksomheder i enhver industri.

Vækst: Typisk starter fra junior specialist/ingeniør stillinger, med erfaring kan du avancere til senior specialist, leder af cybersikkerhedsafdelingen, sikkerhedsarkitekt, konsulent, eller flytte ind i forskning.

Efterspørgsel: Efterspørgslen efter kvalificerede cybersikkerhedsspecialister forbliver konstant høj og fortsætter med at vokse på grund af stigende cybertrusler og digitalisering.

Lønninger: Lønniveauerne inden for cybersikkerhed ligger generelt over gennemsnittet i IT-markedet, især for erfarne specialister med dyb viden om kryptografi.

Dette er et dynamisk og intellektuelt udfordrende felt, der kræver kontinuerlig udvikling, men tilbyder interessante udfordringer og gode karrieremuligheder.

Konklusion

Kryptografi er ikke bare et sæt af komplekse formler; det er en grundlæggende teknologi, der sikrer tillid og sikkerhed i vores stadig mere digitale verden. Fra beskyttelse af personlig korrespondance og finansielle transaktioner til at understøtte statslige systemer og banebrydende teknologier som blockchain, er dens indflydelse enorm. Vi har fulgt dens rejse fra gamle omvandrende til kvantecomputing, undersøgt de vigtigste metoder og algoritmer og observeret dens anvendelse i Rusland og i udlandet.

At forstå grundlæggende kryptografi bliver en vigtig færdighed ikke kun for cybersikkerhedsspecialister, men også for enhver bruger, der ønsker at nærme sig beskyttelsen af deres data online med bevidsthed. Udviklingen af kryptografi fortsætter; nye udfordringer (kvantecomputere) og nye løsninger (post-kvantum algoritmer, QKD) dukker op. Dette dynamiske felt inden for videnskab og teknologi vil fortsætte med at forme en sikker digital fremtid. Vi håber, at denne artikel har hjulpet dig med bedre at forstå kryptografiens verden og dens betydning. Pas på din digitale sikkerhed og brug pålidelige værktøjer og krypto platforme til dine online aktiviteter.

Svar på ofte stillede spørgsmål (FAQ)

Hvad skal man gøre i tilfælde af en kryptografi-fejl?

Hvad skal man gøre, når man støder på en kryptografi-fejl? “Kryptografi-fejl” er en generel meddelelse, der kan forekomme i forskellige situationer (når man arbejder med elektroniske signaturer, tilslutter til et websted, bruger kryptografisk hardware). Årsagerne kan være forskellige: for eksempel problemer med certifikatet (det er udløbet)

Hvad skal man gøre: Genstart programmet eller computeren.

Kontroller udløbsdatoen for certifikatet og dets status.

Opdater den kryptografiske hardware, browser, operativsystem.

Kontroller indstillingerne for den kryptografiske hardware i henhold til instruktionerne.

Prøv at bruge en anden browser (hvis fejlen opstår i den).

Henvis til dokumentationen for den anvendte software eller kontakt teknisk support.

Hvis det gælder en elektronisk signatur, kontakt certificeringsmyndigheden, der udstedte signaturen.

Hvad er en kryptografisk modul?

En kryptografisk modul er en hardware- eller softwarekomponent, der er specielt designet til at udføre kryptografiske operationer (kryptering, dekryptering, nøglegenerering, hash-beregning, oprettelse og verifikation af elektroniske signaturer).

Undervisning i kryptografi for skoleelever og studerende. Hvor kan man finde dem?

Studer historie: Caesar-krypteringer, Vigenère-krypteringer – en god start til at forstå de grundlæggende principper.

Løs problemer og gåder: Der er online platforme med kryptografiske opgaver af forskellig sværhedsgrad (for eksempel, CryptoHack, CTF-konkurrencer).

Læs populærvidenskabelig litteratur: Bøger af Simon Singh (“The Code Book”) eller Bruce Schneier (“Applied Cryptography” – mere kompleks) kan være interessante.

Besøg Kryptografi Museet (hvis muligt).

Studer matematik: Algebra, talteori, sandsynlighedsteori – grundlaget for kryptografi.

Enkle programmer: Prøv at implementere enkle krypteringer (Caesar, Vigenère) i ethvert programmeringssprog.

Online kurser for begyndere: Introduktionskurser er tilgængelige på Coursera, Stepik og andre platforme.

Tilmeld dig MEXC og begynd at handle i dag