คุณเคยสงสัยไหมว่าข้อความของคุณในแอพสนทนายังคงเป็นส่วนตัวได้อย่างไร? หรือร้านค้าออนไลน์รู้ได้อย่างไรว่าเป็นคุณที่ทำการชำระเงินและไม่ใช่ผู้แอบอ้าง? ทั้งหมดนี้ได้รับการสนับสนุนโดยพลังงานที่มองไม่เห็นแต่มีอำนาจ – การเข้ารหัสข้อมูล ในโลกปัจจุบันที่เต็มไปด้วยเทคโนโลยีดิจิทัล ตั้งแต่การธนาคารออนไลน์ที่ปลอดภัยไปจนถึงความเป็นส่วนตัวในเอกสารและแม้กระทั่งการทำงาน สกุลเงินดิจิทัล, การเข้ารหัสข้อมูลมีบทบาทสำคัญ บทความนี้เป็นคู่มือที่ละเอียดเกี่ยวกับโลกแห่งการเข้ารหัสข้อมูล: เราจะอธิบายสาระสำคัญของมันในแง่ที่เข้าใจง่าย ดำดิ่งสู่ประวัติศาสตร์ สำรวจวิธีการและอัลกอริธึม ตรวจสอบการใช้งานในปัจจุบัน เรียนรู้เกี่ยวกับการพัฒนาในรัสเซียและทั่วโลก และแม้กระทั่งพูดคุยเกี่ยวกับอาชีพในสนามที่น่าสนใจนี้

การเข้ารหัสข้อมูลคืออะไรในแง่ที่ง่าย

การเข้ารหัสข้อมูลไม่ใช่เพียงแค่การเข้ารหัส แต่เป็นศาสตร์ทั้งหมดเกี่ยวกับวิธีการในการรับรองความลับ ความสมบูรณ์ของข้อมูล การรับรองตัวตน และการไม่ปฏิเสธ มาเจาะลึกกันดู

สาระสำคัญและความสำคัญของการเข้ารหัสข้อมูล

ลองจินตนาการว่าคุณมีข้อความลับที่ต้องการส่งต่อไปยังเพื่อนในลักษณะที่ไม่มีใครอ่านได้ คุณสามารถสร้าง “รหัส” ของคุณเองได้ เช่น โดยการแทนที่แต่ละตัวอักษรด้วยตัวถัดไปในดัชนี นี่เป็นตัวอย่างง่าย ๆ ของการเข้ารหัสข้อมูล

เพื่อพูดอย่างเป็นทางการ การเข้ารหัสแบบดั้งเดิม (จากภาษากรีกโบราณ κρυπτός — หมายถึงซ่อน และ γράφω — หมายถึงเขียน) คือวิทยาศาสตร์ที่เกี่ยวกับวิธีการในการการรับรองความปลอดภัยของข้อมูลโดยการเปลี่ยนรูปรูปแบบ

เป้าหมายหลักของการเข้ารหัสข้อมูล:

- ความลับ: การรับรองว่าข้อมูลสามารถเข้าถึงได้เฉพาะบุคคลที่ได้รับอนุญาตเท่านั้น ไม่ควรมีใครอ่านข้อความที่คุณเข้ารหัส

- ความสมบูรณ์ของข้อมูล: การรับรองว่าข้อมูลไม่ได้ถูกเปลี่ยนแปลง (ไม่ว่าจะโดยเจตนาหรือไม่) ในระหว่างการส่งหรือการเก็บรักษา

- การรับรองตัวตน: การตรวจสอบความถูกต้องของแหล่งข้อมูลหรือผู้ใช้งาน จะทำอย่างไรเพื่อให้แน่ใจว่าข้อความมาจากเพื่อนของคุณไม่ใช่จากผู้โจมตี

- การไม่ปฏิเสธความเป็นเจ้าของ (การไม่ปฏิเสธ): การรับประกันว่าผู้ส่งจะไม่สามารถปฏิเสธว่าตนได้ส่งข้อความหรือธุรกรรมในภายหลัง

ความสำคัญของการเข้ารหัสข้อมูลในโลกสมัยใหม่มีมากมาย หากไม่มีมัน การทำธุรกรรมการเงินอย่างปลอดภัย การสื่อสารที่ปลอดภัยในรัฐและองค์กร ความเป็นส่วนตัวในเอกสารส่วนบุคคล และแม้กระทั่งการทำงานของเทคโนโลยีที่ทันสมัยเช่น บล็อกเชน, สัญญาอัจฉริยะ และสกุลเงินดิจิทัล (เช่น บิตคอยน์).

ที่ไหนและทำไมมันถึงถูกใช้

การเข้ารหัสข้อมูลอยู่รอบ ๆ ตัวเราเสมอ หลายครั้งทำงานโดยไม่เป็นที่สังเกต:

- เว็บไซต์ที่ปลอดภัย (HTTPS): ไอคอนแม่กุญแจในแถบที่อยู่ของเบราว์เซอร์หมายความว่าการเชื่อมต่อของคุณกับไซต์ได้รับการรักษาความปลอดภัยโดยใช้โปรโตคอลการเข้ารหัส (TLS/SSL) โดยเข้ารหัสข้อมูลระหว่างคุณและเซิร์ฟเวอร์ (ชื่อผู้ใช้งาน รหัสผ่าน รายละเอียดบัตร)

- แอพสนทนา: แอพอย่าง Signal, WhatsApp, และ Telegram ใช้การเข้ารหัสแบบครบวงจรเพื่อให้เฉพาะคุณและผู้ตอบสนองของคุณเท่านั้นที่สามารถอ่านข้อความทั้งหมดได้

- อีเมล: โปรโตคอล PGP หรือ S/MIME อนุญาตให้คุณเข้ารหัสข้อความและใช้ลายเซ็นดิจิทัล

- เครือข่าย Wi-Fi: โปรโตคอล WPA2/WPA3 ใช้การเข้ารหัสเพื่อปกป้องเครือข่ายไร้สายของคุณจากการเข้าถึงอย่างไม่ได้รับอนุญาต

- บัตรธนาคาร: ชิปบนบัตร (EMV) ใช้อัลกอริธึมการเข้ารหัสเพื่อรับรองความถูกต้องของบัตรและการป้องกันธุรกรรม

- ธนาคารออนไลน์และการชำระเงิน: ทุกการดำเนินการได้รับการป้องกันโดยระบบการเข้ารหัสหลายชั้น

- ลายเซ็นดิจิทัล: ใช้เพื่อยืนยันความถูกต้องของเอกสารและความเป็นเจ้าของ

- สกุลเงินดิจิทัล: บล็อกเชน ซึ่งเป็นฐานของสกุลเงินส่วนใหญ่ สกุลเงินดิจิทัล, ใช้ฟังก์ชันแฮชที่เข้ารหัสและลายเซ็นดิจิทัลเพื่อรับรองความปลอดภัย ความโปร่งใส และความไม่เปลี่ยนแปลงของธุรกรรม การเข้าใจพื้นฐานของการเข้ารหัสข้อมูลช่วยให้สามารถนำทางในโลกของสินทรัพย์ดิจิทัลได้ดีขึ้น

- การปกป้องข้อมูล: การเข้ารหัสฮาร์ดดิสก์ ฐานข้อมูล และคลังข้อมูลเพื่อป้องกันการรั่วไหลของข้อมูล

- VPN (เครือข่ายส่วนตัวเสมือน): การเข้ารหัสการรับส่งข้อมูลทางอินเทอร์เน็ตเพื่อให้แน่ใจถึงความเป็นนิรนามและความปลอดภัยเมื่อเชื่อมต่อผ่านเครือข่ายสาธารณะ

การเข้ารหัสและการเข้ารหัส: ความแตกต่างคืออะไร

แม้ว่าคำเหล่านี้มักใช้เป็นคำพ้องความหมาย แต่ก็ไม่ถูกต้องทั้งหมด

- การเข้ารหัส: นี่ คือกระบวนการ ของการแปลงข้อมูลที่อ่านได้ (ข้อความธรรมดา) เป็นรูปแบบที่อ่านไม่ได้ (ข้อความเข้ารหัส) โดยใช้อัลกอริธึมและกุญแจที่เฉพาะเจาะจง การถอดรหัสเป็นกระบวนการย้อนกลับ

- การเข้ารหัส: นี่คือสาขาวิทยาศาสตร์ที่กว้างขึ้น , ซึ่งไม่เพียงแต่รวมถึงการพัฒนาและการวิเคราะห์อัลกอริธึมการเข้ารหัสเท่านั้น แต่ยังมี:, which includes not only the development and analysis of encryption algorithms but also:

- การวิเคราะห์การเข้ารหัส: วิทยาศาสตร์เกี่ยวกับวิธีการสำหรับการทำลายรหัส

- โปรโตคอล: การพัฒนาวิธีการที่ปลอดภัยในการติดต่อสื่อสาร (เช่น TLS/SSL โปรโตคอลการแลกกุญแจ)

- การจัดการกุญแจ: การสร้าง การแจกจ่าย การเก็บรักษา และการเพิกถอนกุญแจการเข้ารหัสอย่างปลอดภัย

- ฟังก์ชันแฮช: การสร้าง “ลายนิ้วมือดิจิทัล” ของข้อมูลเพื่อตรวจสอบความสมบูรณ์

- ลายเซ็นดิจิทัล: วิธีการในการยืนยันความเป็นเจ้าของและความสมบูรณ์

ดังนั้นการเข้ารหัสจึงเป็นหนึ่งในเครื่องมือที่สำคัญที่สุดของการเข้ารหัสข้อมูล แต่ก็ไม่ใช่การเข้ารหัสทั้งหมดที่จำกัดอยู่แค่การเข้ารหัส

ประวัติศาสตร์ของการเข้ารหัสข้อมูล

เส้นทางของการเข้ารหัสข้อมูลยาวนานหลายพันปี – ตั้งแต่การจัดข้อมูลตัวอักษรแบบง่ายไปจนถึงอัลกอริธึมทางคณิตศาสตร์ที่ซับซ้อนที่สุดซึ่งเป็นพื้นฐานของความปลอดภัยดิจิทัลสมัยใหม่

ภาพรวมสั้น ๆ ตั้งแต่อดีตถึงปัจจุบัน

โลกโบราณ: ตัวอย่างการเข้ารหัสที่รู้จักกันในสมัยโบราณย้อนกลับไปถึงอียิปต์โบราณ (ประมาณ 1900 ปีก่อนคริสตกาล) โดยที่ใช้ hieroglyph ที่ไม่เป็นมาตรฐาน ในสปาร์ตาโบราณ (ศตวรรษที่ 5 ก่อนคริสตศักราช) พวกเขาประยุกต์ใช้ scytale – แท่งของเส้นผ่านศูนย์กลางที่แน่นอนซึ่งมีแถบของกระดาษพันอยู่รอบ; ข้อความถูกเขียนตามแท่ง และหลังจากคลี่แถบออก ตัวอักษรที่ปรากฏจะเป็นชุดที่ยุ่งเหยิง มันอ่านได้เฉพาะเมื่อพันแถบไว้รอบ ๆ scytale ที่มีเส้นผ่านศูนย์กลางเดียวกัน

โบราณและยุคกลาง: รหัสที่มีชื่อเสียง รหัสซีซาร์ (ศตวรรษที่ 1 ก่อนคริสตศักราช) – การเลื่อนตัวอักษรแบบง่ายโดยจำนวนตำแหน่งที่กำหนด นักวิทยาศาสตร์อาหรับ (เช่น Al-Kindi, ศตวรรษที่ 9 ก่อนคริสตศักราช) ได้มีส่วนร่วมอย่างมากโดยพัฒนาการวิเคราะห์ความถี่ – เป็นวิธีการทำลายรหัสการแทนที่แบบง่ายโดยการนับความถี่ของตัวอักษรในข้อความที่เข้ารหัส ในยุโรป รหัสหลายตัวอักษรเช่น รหัส Vigenère (ศตวรรษที่ 16) กำลังได้รับความนิยมและถูกถือว่ายากต่อการทำลายเป็นเวลานาน (“le chiffre indéchiffrable”).

ยุคสมัยใหม่และสงครามโลกครั้งที่ 1: การพัฒนาของโทรเลขกระตุ้นให้เกิดการสร้างรหัสที่ซับซ้อนมากขึ้น ในช่วงสงครามโลกครั้งที่ 1 การเข้ารหัสข้อมูลมีบทบาทสำคัญ ตัวอย่างเช่น การทำลาย โทรเลข Zimmermann โดยนักวิเคราะห์การเข้ารหัสของอังกฤษเป็นหนึ่งในปัจจัยที่นำไปสู่การเข้าร่วมสงครามของสหรัฐอเมริกา

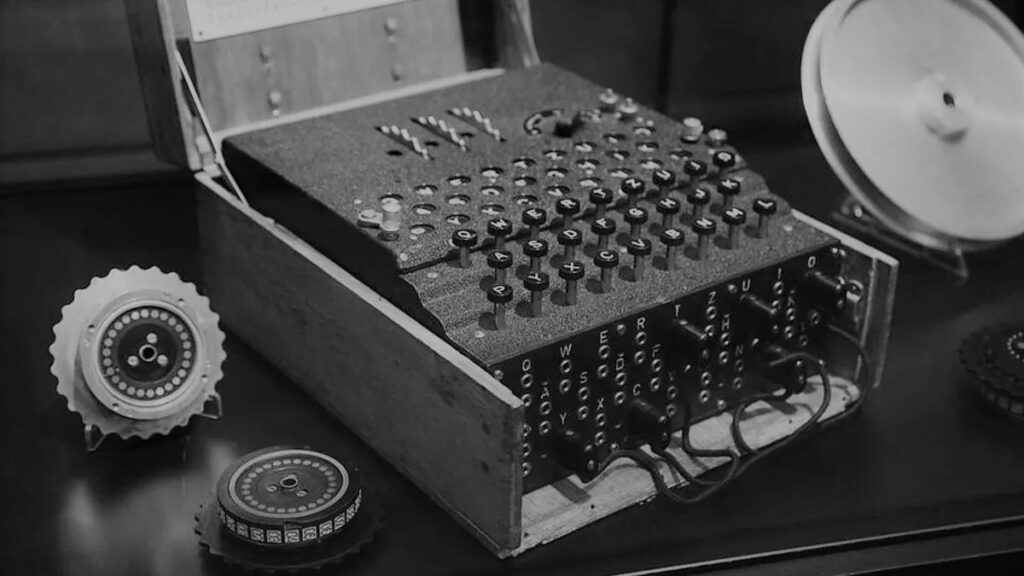

สงครามโลกครั้งที่ 2: ยุคนี้กลายเป็นยุคทองของการเข้ารหัสข้อมูลโดยเครื่องกล เครื่องเข้ารหัสของเยอรมัน “Enigma” และการทำลายของมันโดยฝ่ายสัมพันธมิตร (ในเบื้องต้นนักคณิตศาสตร์ชาวโปแลนด์และอังกฤษ รวมถึงอัลลัน ทัวริงที่ Bletchley Park) มีผลกระทบอย่างมากต่อการดำเนินสงคราม ญี่ปุ่นใช้เครื่อง “Purple” ซึ่งถูกทำลายโดยชาวอเมริกันด้วย

ยุคคอมพิวเตอร์: การเกิดขึ้นของคอมพิวเตอร์พลิกโฉมสนามนี้ ในปี 1949 โคลด ชานนอนได้เผยแพร่เอกสาร “ทฤษฎีการสื่อสารของระบบความลับ” ซึ่งวางพื้นฐานทางทฤษฎีของการเข้ารหัสข้อมูลสมัยใหม่ ในช่วงปี 1970, DES (มาตรฐานการเข้ารหัสข้อมูล) ได้ถูกพัฒนา – มาตรฐานการเข้ารหัสแบบประสมที่ได้รับการยอมรับอย่างกว้างขวางครั้งแรก ในปี 1976, วิทฟิลด์ ดิฟฟี่ และมาร์ติน เฮลแมน ได้เสนอแนวคิดที่ปฏิวัติ ของการเข้ารหัสกุญแจสาธารณะ, และไม่นานหลังจากนั้น ก็ปรากฏอัลกอริธึม RSA (Rivest, Shamir, Adleman), ซึ่งยังคงนำไปใช้อย่างกว้างขวางอยู่ในปัจจุบัน

รหัสที่มีชื่อเสียงในอดีต

เดินไป: ตัวอย่างของรหัสการเปลี่ยนที่ รหัสลับคือเส้นผ่าศูนย์กลางของแท่ง สามารถทำลายได้ง่ายด้วยการลองผิดลองถูก

รหัสซีซาร์: รหัสแทนที่แบบง่ายด้วยการเลื่อน คีย์คือจำนวนการเลื่อน (มีทั้งหมด 32 ตัวแปรสำหรับอักษรของภาษาอื่น) มันถูกทำลายผ่านการล่ามหรือการวิเคราะห์ความถี่

รหัส Vigenère: รหัสหลายอักษรที่ใช้คำสำคัญในการกำหนดการเลื่อนที่แต่ละขั้นตอน ทนต่อการวิเคราะห์ความถี่แบบง่ายได้มากกว่า มีผู้ทำลายโดยชาร์ลส์ แบ๊บบาเก และเฟรดริช คาริสกีในศตวรรษที่ 19

เครื่อง Enigma: อุปกรณ์อิเล็กทรอนิกส์ที่มีโรเตอร์ สวิตช์บอร์ด และตัวสะท้อน มันสร้างรหัสหลายอักษรที่ซับซ้อนมากซึ่งเปลี่ยนไปตามตัวอักษรแต่ละตัว การทำลายมันต้องใช้ความพยายามที่มากมายในการวิเคราะห์ (ในขณะนั้น) และด้านปัญญา

การเปลี่ยนไปสู่การเข้ารหัสดิจิทัล

ความแตกต่างหลักระหว่างการเข้ารหัสดิจิทัลและการเข้ารหัสแบบคลาสสิกคือการใช้คณิตศาสตร์และกำลังการคำนวณ แทนที่จะเป็นอุปกรณ์กลและการจัดการด้วยมือ อินสแตนซ์ที่ซับซ้อนโดยยึดหลักการทางเลขคณิตและทฤษฎีความน่าจะเป็นเข้ามา จุดสำคัญของการเปลี่ยนแปลงนี้:

การทำให้เป็นทางการ: งานของชานนอนได้มอบรากฐานทางคณิตศาสตร์ที่เคร่งครัดให้กับการเข้ารหัสข้อมูล

การกำหนดมาตรฐาน: การกำเนิดมาตรฐาน (DES, ต่อมา AES) อนุญาตให้มีความเข้ากันได้และการนำไปใช้การเข้ารหัสอย่างแพร่หลาย

การเข้ารหัสแบบไม่สมมาตร: แนวคิดกุญแจสาธารณะแก้ไขปัญหาพื้นฐานเกี่ยวกับการส่งกุญแจลับสำหรับการเข้ารหัสแบบสมมาตรอย่างปลอดภัยผ่านช่องทางที่ไม่มีการรักษาความปลอดภัย นี้เป็นมาตรการสำหรับการค้าที่ปลอดภัยในอีเล็คทรอนิกส์ ลายเซ็นดิจิทัล และโปรโตคอลที่ปลอดภัยเช่น SSL/TLS

การเพิ่มขึ้นของกำลังการคำนวณ: อนุญาตให้ใช้หลักการและอัลกอริธึมที่ซับซ้อนและทนทานขึ้นเรื่อย ๆ แต่ในขณะเดียวกันก็สร้างภัยคุกคามต่อการเข้ารหัสแบบเก่า

3. วิธีการและอัลกอริธึมของการเข้ารหัสข้อมูล

การเข้ารหัสข้อมูลสมัยใหม่พึ่งพาอัลกอริธึมทางคณิตศาสตร์ที่ซับซ้อน พวกเขาสามารถแบ่งออกเป็นหลายหมวดหมู่หลัก

การเข้ารหัสแบบสมมาตรและไม่สมมาตร

นี่เป็นสองแนวทางพื้นฐานในการเข้ารหัส:

| การเข้ารหัสแบบสมมาตร (การเข้ารหัสด้วยกุญแจลับ): | การเข้ารหัสแบบไม่สมมาตร (การเข้ารหัสด้วยกุญแจสาธารณะ): | |

| หลักการ | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| การเปรียบเทียบ | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| ข้อดี | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| ข้อเสีย | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| ตัวอย่างของอัลกอริธึม | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (“Grasshopper”, “Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

พวกเขาทำงานร่วมกันได้อย่างไร? แนวทางแบบผสมมักถูกใช้: การเข้ารหัสแบบไม่สมมาตรถูกนำมาใช้สำหรับการแลกเปลี่ยนกุญแจลับอย่างปลอดภัย และจากนั้นกุญแจนี้จะถูกใช้สำหรับการเข้ารหัสข้อมูลหลักอย่างรวดเร็วด้วยอัลกอริธึมแบบสมมาตร นี่คือวิธีการทำงานของ HTTPS/TLS

อัลกอริธึมหลัก

นอกเหนือจากที่กล่าวถึงแล้ว ยังมีความสำคัญที่จะต้องรู้เกี่ยวกับฟังก์ชันแฮช:

ฟังก์ชันแฮชที่เข้ารหัส

นี่คือลักษณะทางคณิตศาสตร์ที่แปลงข้อมูลนำเข้าสำหรับความยาวแบบใดก็ได้ให้เป็นสตริงผลลัพธ์ที่มีความยาวคงที่ (แฮช, ผลรวมแฮช, “ลายนิ้วมือดิจิทัล”) คุณสมบัติ:

- การทำงานแบบทางเดียว: แทบจะเป็นไปไม่ได้ที่จะกู้คืนข้อมูลเดิมจากแฮช

- การกำหนด: ข้อมูลนำเข้าที่เหมือนกันจะให้แฮชเดียวกันเสมอ

- ความต้านทานต่อการชนกัน: แทบจะเป็นไปไม่ได้ที่จะค้นหาชุดข้อมูลนำเข้าสองชุดที่แตกต่างกันซึ่งให้แฮชเดียวกัน (ประเภทแรก – โดยการรู้ข้อมูลและแฮชจะไม่สามารถหาข้อมูลอื่นด้วยแฮชเดียวกันได้ ประเภทที่สอง – ไม่สามารถหาชุดข้อมูลสองชุดที่แตกต่างกันด้วยแฮชเดียวกันได้)

- ผลกระทบภูเขาไฟ: การเปลี่ยนแปลงเล็กน้อยในข้อมูลนำเข้าทำให้เกิดการเปลี่ยนแปลงอย่างมากในแฮช

- การใช้งาน: การตรวจสอบความสมบูรณ์ของข้อมูล (ดาวน์โหลดไฟล์ – เปรียบเทียบแฮชของมันกับแฮชที่เผยแพร่แล้ว) การจัดเก็บรหัสผ่าน (ไม่ได้เก็บรหัสผ่านเอง แต่เก็บแฮชของพวกเขา) ลายเซ็นดิจิทัล (แฮชของเอกสารถูกเซ็น) เทคโนโลยีบล็อกเชน (การเชื่อมบล็อค ที่อยู่กระเป๋าเงิน)

- ตัวอย่างของอัลกอริธึม: MD5 (ล้าสมัย ไม่มีความปลอดภัย), SHA-1 (ล้าสมัย ไม่มีความปลอดภัย), SHA-2 (SHA-256, SHA-512) – ใช้อย่างแพร่หลาย, SHA-3 – มาตรฐานใหม่, GOST R 34.11-2012 (“Streibog”) – มาตรฐานรัสเซีย

การเข้ารหัสควอนตัมและแนวโน้มในอนาคต

การเกิดขึ้นของ คอมพิวเตอร์ควอนตัม เป็นภัยคุกคามอย่างร้ายแรงต่ออัลกอริธึมแบบไม่สมมาตรที่ทันสมัยส่วนใหญ่ (RSA, ECC) ซึ่งขึ้นอยู่กับความยากลำบากในการแยกตัวเลขขนาดใหญ่หรือการคำนวณลอการิธึมแบบไม่ต่อเนื่อง อัลกอริธึมชอร์ที่ดำเนินการบนคอมพิวเตอร์ควอนตัมนั้นจะสามารถทำลายพวกมันได้ในเวลาอันเหมาะสม

เพื่อเป็นการตอบสนอง จุดสองทางกำลังพัฒนาขึ้น:

การเข้ารหัสหลังควอนตัม (การเข้ารหัสหลังควอนตัม, PQC): การพัฒนาอัลกอริธึมการเข้ารหัสใหม่ (ทั้งแบบสมมาตรและไม่สมมาตร) ที่จะต้านทานการโจมตีจากคอมพิวเตอร์คลาสสิกและควอนตัม อัลกอริธึมเหล่านี้อิงจากปัญหาทางคณิตศาสตร์ที่ซับซ้อนอื่น ๆ (เช่นในลักษณะกริด รหัส แฮช สมการหลายมิติ) ขณะนี้มีการดำเนินการกระบวนการมาตรฐานอย่างเป็นศูนย์ (เช่น การแข่งขัน NIST ในสหรัฐอเมริกา)

การเข้ารหัสควอนตัม: ใช้หลักการของกลศาสตร์ควอนตัมไม่ เพื่อการคำนวณแต่เพื่อการป้องกันข้อมูล

การแจกจ่ายกุญแจควอนตัม (QKD): อนุญาตให้สองฝ่ายสร้างกุญแจลับร่วมกัน ขณะที่ความพยายามใด ๆ ในการสกัดกั้นกุญแจจะต้องเปลี่ยนสถานะควอนตัมของอนุภาคที่ส่ง (โฟตอน) และจะถูกตรวจจับ นี่ไม่ใช่การเข้ารหัสด้วยตัวเอง แต่วิธีการในการส่งมอบกุญแจอย่างปลอดภัยสำหรับการเข้ารหัสแบบสมมาตรแบบคลาสสิก เทคโนโลยี QKD มีอยู่แล้วและ正在被实施ใน项目中。

แนวโน้มของการเข้ารหัสควอนตัมและ PQC มีจำนวนมากมาย เนื่องจากแน่นอนว่าจะรับรองความปลอดภัยของข้อมูลในอนาคตในยุคแห่งการคอมพิวเตอร์ควอนตัม

การเข้ารหัสและสเตกานอกราฟี

นี่คือเทคนิคที่แตกต่างกันสองวิธีในการซ่อนข้อมูล:

การเข้ารหัส: ซ่อน เนื้อหา ของข้อความ ทำให้มันอ่านไม่ได้หากปราศจากกุญแจ การส่งข้อความที่ถูกเข้ารหัสไม่ได้ถูกปกปิด

สเตกานอกราฟี (จากภาษากรีกโบราณ στεγανός — ซ่อน + γράφω — เขียน): ซ่อน การมีอยู่ ของข้อความลับ ข้อความถูกซ่อนภายในวัตถุอื่นๆ ที่ดูไม่เป็นอันตราย (ภาชนะ) เช่น ภายในภาพ ไฟล์เสียง วิดีโอ หรือแม้แต่ข้อความ

การเข้ารหัสและสเตกานอกราฟีสามารถใช้ร่วมกันได้: ข้อความลับจะถูกเข้ารหัสก่อนแล้วจึงซ่อนไว้ในภาชนะโดยใช้สเตกานอกราฟี ซึ่งจะได้รับการป้องกันสองชั้น

การใช้งานในปัจจุบันของการเข้ารหัส

การเข้ารหัสได้กลายเป็นส่วนสำหรับโครงสร้างพื้นฐานดิจิทัล ซึ่งจะทำให้มั่นใจว่าปลอดภัยในหลายด้าน

การเข้ารหัสในอินเทอร์เน็ตและในแอพสนทนา

TLS/SSL (Transport Layer Security / Secure Sockets Layer)

พื้นฐานของอินเทอร์เน็ตที่ปลอดภัย (HTTPS) เมื่อคุณเห็น https:// และไอคอนล็อคในเบราว์เซอร์ หมายความว่า TLS/SSL กำลังทำงาน:

- ตรวจสอบผู้ให้บริการ (ตรวจสอบใบรับรองของมัน)

- ก่อตั้งช่องทางที่ปลอดภัยผ่านการแลกกุญแจ (มักใช้การเข้ารหัสแบบไม่สมมาตรเช่น RSA หรือ ECC)

- การเข้ารหัสการรับส่งข้อมูลทั้งหมดระหว่างเบราว์เซอร์ของคุณและเซิร์ฟเวอร์ (ใช้การคำนวณที่เร็วในอัลกอริธึมแบบสมมาตรเช่น AES) ซึ่งจะปกป้องการเข้าสู่ระบบ รหัสผ่าน ข้อมูลการบัตรเครดิต และข้อมูลส่วนบุคคลอื่น ๆ

การเข้ารหัสแบบครบวงจร (E2EE)

ใช้ในแอพสนทนาที่ปลอดภัย (Signal, WhatsApp, Threema, ส่วนหนึ่งของ Telegram) ข้อความจะถูกเข้ารหัสในอุปกรณ์ของผู้ส่งและจะถูกถอดรหัสได้เฉพาะในอุปกรณ์ของผู้รับ แม้ว่าเซิร์ฟเวอร์ของผู้ให้บริการแอพสนทนาจะไม่สามารถอ่านข้อความที่เข้าไปได้ โดยทั่วไปจะถูกนำไปใช้โดยการรวมกันของอัลกอริธึมแบบไม่สมมาตรและสมมาตร

DNS ผ่าน HTTPS (DoH) / DNS ผ่าน TLS (DoT)

การเข้ารหัสคำขอ DNS เพื่อซ่อนจากผู้ให้บริการหรือผู้สังเกตการณ์ภายนอกซึ่งเว็บไซต์ที่คุณเยี่ยมชม

อีเมลที่ปลอดภัย (PGP, S/MIME)

อนุญาตให้เข้ารหัสเนื้อหาอีเมลและใช้ลายเซ็นดิจิทัลสำหรับการยืนยันตัวตนของผู้ส่งและความสมบูรณ์

ลายเซ็นอิเล็กทรอนิกส์ ความปลอดภัยของธนาคาร

ลายเซ็นอิเล็กทรอนิกส์ (ดิจิทัล) (ES/DS)

กลไกการเข้ารหัสที่อนุญาตให้คุณยืนยันความเป็นเจ้าของและความสมบูรณ์ของเอกสารอิเล็กทรอนิกส์

ทำงานอย่างไร: แฮชของเอกสารจะถูกสร้างขึ้น จากนั้นจึงถูกเข้ารหัสด้วยกุญแจส่วนตัวของผู้ส่ง ผู้รับใช้กุญแจสาธารณะของผู้ส่งถอดรหัสแฮชและเปรียบเทียบกับแฮชที่คำนวณโดยตัวเองจากเอกสารที่ได้รับ หากแฮชตรงกัน จะพิสูจน์ว่าเอกสารนั้นถูกเซ็นโดยเจ้าของกุญแจส่วนตัวและไม่ได้ถูกเปลี่ยนแปลงหลังจากการเซ็น

การใช้งาน: การไหลของเอกสารที่สำคัญตามกฎหมาย การส่งรายงานไปยังหน่วยงานของรัฐ การเข้าร่วมการเสนอราคาอิเล็กทรอนิกส์ การยืนยันธุรกรรม

ความปลอดภัยของธนาคาร: การเข้ารหัสข้อมูลอยู่ที่นี่:

ธนาคารออนไลน์: การป้องกันเซสชันผ่าน TLS/SSL การเข้ารหัสฐานข้อมูลลูกค้า การใช้การระบุตัวตนหลายระดับด้วยองค์ประกอบการเข้ารหัส (เช่น รหัสผ่านครั้งเดียว)

บัตรธนาคาร (EMV): ชิปในบัตรมีการทำงานการเข้ารหัสและการตรวจสอบบัตรกับเทอร์มินัลและธนาคาร ป้องกันการสะท้อน

ระบบการชำระเงิน (Visa, Mastercard, Mir): ใช้โปรโตคอลเชิงเข้ารหัสที่ซับซ้อนสำหรับการอนุญาตธุรกรรมและการป้องกันข้อมูล

ตู้เอทีเอ็ม (ATM): การเข้ารหัสการสื่อสารกับศูนย์ประมวลผล การป้องกันรหัส PIN (บล็อก PIN จะถูกเข้ารหัส)

ความปลอดภัยของธุรกรรม: ความสำคัญของการเข้ารหัสข้อมูลมีความสำคัญโดยเฉพาะเมื่อทำการทำธุรกรรมกับสินทรัพย์ดิจิทัล แพลตฟอร์มการซื้อขายสกุลเงินดิจิทัลจะต้องให้ความปลอดภัยในระดับสูงสุดสำหรับเงินทุนและข้อมูลผู้ใช้ โดยใช้วิธีการเข้ารหัสขั้นสูงในการป้องกันกระเป๋าเงิน ธุรกรรม และบัญชีของผู้ใช้ ให้แน่ใจว่าแพลตฟอร์มที่คุณเลือกได้มาตรฐานความปลอดภัยสมัยใหม่

การเข้ารหัสในธุรกิจและโครงสร้างของรัฐ

การป้องกันข้อมูลขององค์กร: การเข้ารหัสฐานข้อมูลข้อมูลที่สำคัญ เอกสาร และคลังข้อมูลทั้งในเวลาเก็บและระหว่างการส่ง นี่ช่วยป้องกันความเสียหายจากการรั่วไหลของข้อมูลและปฏิบัติตามกฎระเบียบทางกฎหมาย (เช่น GDPR, พระราชบัญญัติแห่งชาติ-152 “เกี่ยวกับข้อมูลส่วนบุคคล”)

การสื่อสารที่ปลอดภัย: การใช้ VPN สำหรับการเข้าถึงจากระยะไกลอย่างปลอดภัยสำหรับพนักงานต่อเครือข่ายองค์กร การเข้ารหัสอีเมลในองค์กรและการสนทนาทันที

การจัดการเอกสารที่ปลอดภัย: การนำระบบการจัดการเอกสารอิเล็กทรอนิกส์ (EDMS) มาใช้โดยใช้ลายเซ็นอิเล็กทรอนิกส์เพื่อให้เอกสารมีสถานะทางกฎหมายและมั่นใจในความสมบูรณ์และเจ้าของ

ความลับของรัฐและการสื่อสารที่ปลอดภัย: โครงสร้างรัฐบาลใช้วิธีการเข้ารหัสที่ผ่านการรับรองเพื่อปกป้องข้อมูลที่เป็นความลับและการรับรองการสื่อสารที่ปลอดภัยระหว่างหน่วยงาน

ระบบการจัดการการเข้าถึง: วิธีการเข้ารหัส (เช่น โทเค็น บัตรสมาร์ท) ใช้สำหรับการยืนยันตัวตนของผู้ใช้และการจัดการสิทธิการเข้าถึงของพวกเขาต่อระบบข้อมูลและวัตถุทางกายภาพ

การเข้ารหัสในระบบองค์กรของรัสเซีย (1C)

ในรัสเซีย แพลตฟอร์มที่มีชื่อเสียง “1C:Enterprise” และระบบองค์กรอื่น ๆ มักจะนำไปใช้ร่วมกับ วิธีการป้องกันข้อมูลด้วยการเข้ารหัส (CIPM), เช่น CryptoPro CSP or VipNet CSP. สิ่งนี้จำเป็นสำหรับ:

การส่งรายงานทางอิเล็กทรอนิกส์: การจัดทำและการส่งภาษี บัญชี และรายงานอื่น ๆ ไปยังหน่วยงานกำกับดูแล (FNS, PFR, FSS) ต้องใช้ลายเซ็นอิเล็กทรอนิกส์ที่ผ่านการรับรอง

การไหลของเอกสารอิเล็กทรอนิกส์ (EDF): การแลกเปลี่ยนเอกสารที่มีความสำคัญทางกฎหมาย (ใบแจ้งหนี้ บันทึกข้อตกลง สัญญา) กับคู่สัญญาผ่านผู้ดำเนินการ EDF

การเข้าร่วมในงานจัดซื้อของรัฐบาล: การทำงานบนแพลตฟอร์มการค้าอิเล็กทรอนิกส์ (ETP) ต้องการลายเซ็นอิเล็กทรอนิกส์

การปกป้องข้อมูล: การตั้งค่าบางอย่างของ 1C และระบบอื่น ๆ สามารถใช้วิธีการเข้ารหัสข้อมูล (CMI) เพื่อเข้ารหัสฐานข้อมูลหรือบันทึกเดี่ยว

การรวมเข้ากับ CMI ช่วยให้สอดคล้องกับกฎหมายของรัสเซียและรับประกันความปลอดภัยของกระบวนการทางธุรกิจโดยตรงจากอินเทอร์เฟซที่คุ้นเคยของระบบองค์กร

การเข้ารหัสในโลก

การพัฒนาและการควบคุมการเข้ารหัสมีลักษณะเฉพาะในประเทศต่าง ๆ แต่แนวโน้มทั่วไปและความร่วมมือในระดับนานาชาติก็มีบทบาทสำคัญเช่นกัน

ความสำเร็จของรัสเซียและบริการการเข้ารหัส (FSB, GOST)

รัสเซียมีประวัติศาสตร์ที่ยาวนานและแข็งแกร่งในด้านการเข้ารหัส ซึ่งมีรากฐานมาจากโรงเรียนคณิตศาสตร์โซเวียต

บริบททางประวัติศาสตร์: นักคณิตศาสตร์โซเวียตได้มีส่วนร่วมอย่างสำคัญต่อทฤษฎีการเข้ารหัสและการเข้ารหัสข้อมูล แม้ว่าพัฒนาการหลายอย่างจะยังคงเป็นความลับมายาวนาน:

มาตรฐานของรัฐ (GOST): รัสเซียมีมาตรฐานการเข้ารหัสเฉพาะที่พัฒนาและรับรองโดยรัฐ มาตรฐานหลักที่ใช้งานอยู่:

- GOST R 34.12-2015: มาตรฐานสำหรับการเข้ารหัสบล็อกแบบสมมาตร รวมถึงสองอัลกอริธึม – ‘Kuznetschik’ (128 บิต) และ ‘Magma’ (64 บิต ซึ่งพัฒนาจาก GOST 28147-89 รุ่นเก่า)

- GOST R 34.10-2012: มาตรฐานสำหรับอัลกอริธึมในการสร้างและตรวจสอบลายเซ็นดิจิทัลอิเล็กทรอนิกส์ที่ใช้เบนตามเส้นโค้งวงรี

- GOST R 34.11-2012: มาตรฐานของอัลกอริธึมแฮชเข้ารหัส “Streebog” (มีความยาวแฮช 256 หรือ 512 บิต) การใช้ GOST เป็นสิ่งที่จำเป็นสำหรับการปกป้องข้อมูลในระบบข้อมูลของรัฐ เมื่อต้องทำงานกับข้อมูลลับของรัฐ และส่วนใหญ่ต้องการในการติดต่อกับหน่วยงานรัฐบาล (เช่น เมื่อต้องใช้ลายเซ็นอิเล็กทรอนิกส์ที่ผ่านการรับรอง)

หน่วยงานกำกับดูแล. บทบาทสำคัญในการควบคุมการเข้ารหัสในรัสเซียมีดังนี้:

- FSB ของรัสเซีย (บริการความปลอดภัยแห่งชาติ): มีหน้าที่ให้ใบอนุญาตกิจกรรมในด้านการพัฒนา การผลิต การจัดจำหน่าย และการบำรุงรักษาเครื่องมือการเข้ารหัส (การเข้ารหัส) รวมถึงการรับรองเครื่องมือเหล่านี้ให้สอดคล้องกับความต้องการด้านความปลอดภัย FSB ยังอนุมัติมาตรฐานการเข้ารหัสด้วย

- FSTEC ของรัสเซีย (บริการของรัฐบาลกลางสำหรับการควบคุมทางเทคนิคและการส่งออก): ควบคุมปัญหาการปกป้องข้อมูลทางเทคนิครวมถึงวิธีการที่ไม่ใช้การเข้ารหัส แต่กิจกรรมของมันเกี่ยวข้องอย่างใกล้ชิดกับการเข้ารหัสภายในกรอบการคุ้มครองแบบรวม

นักพัฒนาชาวรัสเซีย: มีบริษัทจำนวนมากในประเทศที่เชี่ยวชาญด้านการพัฒนาเครื่องมือและโซลูชันในการปกป้องข้อมูลในการรักษาความปลอดภัยของข้อมูล (เช่น CryptoPro, InfoTeKS, Code of Security)

สหรัฐอเมริกา: ประวัติศาสตร์เป็นหนึ่งในผู้นำด้านการเข้ารหัส

- NIST (สถาบันมาตรฐานและเทคโนโลยีแห่งชาติ): มีบทบาทสำคัญในการจัดทำมาตรฐานของอัลกอริธึมการเข้ารหัสที่ใช้ทั่วโลก (DES, AES, SHA Series) ขณะนี้กำลังจัดการแข่งขันเพื่อเลือกมาตรฐานการเข้ารหัสหลังควอนตัม

- NSA (หน่วยงานความมั่นคงแห่งชาติ): มีส่วนร่วมในการพัฒนาและวิเคราะห์การเข้ารหัสประวัติศาสตร์ ซึ่งบางครั้งทำให้เกิดข้อถกเถียงเกี่ยวกับอิทธิพลที่อาจเกิดขึ้นต่อมาตรฐาน

โรงเรียนการศึกษาอันเข้มแข็งและภาคเอกชน: มหาวิทยาลัยและบริษัทเทคโนโลยีหลายแห่งกำลังทำการวิจัยที่ล้ำหน้า

ยุโรป: กำลังพัฒนาความเชี่ยวชาญและมาตรฐานของตนเองอย่างจริงจัง

- ENISA (หน่วยงานความปลอดภัยไซเบอร์ของสหภาพยุโรป): หน่วยงานความปลอดภัยไซเบอร์ของสหภาพยุโรปส่งเสริมแนวทางปฏิบัติที่ดีที่สุดและมาตรฐาน

- GDPR (กฎระเบียบทั่วไปว่าด้วยการคุ้มครองข้อมูล): แม้ว่าจะไม่ได้กำหนดอัลกอริธึมที่เฉพาะเจาะจงโดยตรง แต่ต้องการให้มีการใช้มาตรการทางเทคนิคที่เพียงพอเพื่อปกป้องข้อมูลส่วนบุคคล ซึ่งการเข้ารหัสมีบทบาทสำคัญ

ศูนย์แห่งชาติ: ประเทศต่าง ๆ เช่น เยอรมนี ฝรั่งเศส และสหราชอาณาจักรมีศูนย์ความปลอดภัยไซเบอร์แห่งชาติและประเพณีการเข้ารหัสที่เข้มแข็ง

จีน: มุ่งสู่ความเป็นอิสระทางเทคโนโลยีในด้านการเข้ารหัส

มาตรฐานเฉพาะ: พัฒนาและส่งเสริมอัลกอริธึมการเข้ารหัสแห่งชาติของตน (เช่น SM2, SM3, SM4)

การควบคุมของรัฐ: การควบคุมอย่างเข้มงวดเกี่ยวกับการใช้การเข้ารหัสในประเทศ

การวิจัยอย่างเข้มข้น: การลงทุนอย่างมีนัยสำคัญในด้านการวิจัย รวมถึงในเทคโนโลยีควอนตัมและการเข้ารหัสหลังควอนตัม

มาตรฐานการเข้ารหัสระหว่างประเทศ

นอกเหนือจากมาตรฐานระดับชาติ (GOST, NIST, SM จีน) ยังมีมาตรฐานระหว่างประเทศด้วย:

- ISO/IEC (องค์การระหว่างประเทศสำหรับการมาตรฐาน / คณะกรรมการระหว่างประเทศด้านเทคโนโลยีไฟฟ้า): พัฒนามาตรฐานในด้านเทคโนโลยีสารสนเทศและความปลอดภัย รวมถึงการเข้ารหัส (เช่น มาตรฐาน ISO/IEC 18033 – การเข้ารหัส, ISO/IEC 9797 – รหัส MAC, ISO/IEC 11770 – การจัดการคีย์)

- IETF (Internet Engineering Task Force): พัฒนามาตรฐานสำหรับอินเทอร์เน็ต รวมถึงโปรโตคอลการเข้ารหัส (TLS, IPsec, PGP)

- IEEE (Institute of Electrical and Electronics Engineers): ทำการมาตรฐานด้านการเข้ารหัสในเทคโนโลยีเครือข่าย (เช่น ในมาตรฐาน Wi-Fi)

แม้ว่ามาตรฐานระดับชาติจะมีความสำคัญ แต่มาตรฐานระหว่างประเทศช่วยให้มั่นใจถึงความเข้ากันได้และความไว้วางใจในระบบการสื่อสารและการค้าระหว่างประเทศ

การเข้ารหัสในฐานะวิชาชีพ

เมื่อความต้องการเทคโนโลยีดิจิทัลเพิ่มขึ้น ความต้องการผู้เชี่ยวชาญด้านการเข้ารหัสและความปลอดภัยของข้อมูลจึงเพิ่มขึ้นอย่างต่อเนื่อง

อาชีพและทักษะที่ต้องการ

ผู้เชี่ยวชาญที่งานเกี่ยวข้องกับการเขียนเข้ารหัสสามารถถือครองตำแหน่งที่หลากหลาย:

นักเข้ารหัส (นักวิจัย): มีส่วนร่วมในการพัฒนาอัลกอริธึมและโปรโตคอลการเข้ารหัสใหม่ ๆ วิเคราะห์ความแข็งแกร่งของพวกเขา วิจัยในด้านการเข้ารหัสหลังควอนตัม ต้องการความรู้ในด้านคณิตศาสตร์อย่างลึกซึ้ง (ทฤษฎีจำนวน, พีชคณิต, ทฤษฎีความน่าจะเป็น, ทฤษฎีความซับซ้อน)

นักวิเคราะห์การเข้ารหัส: เชี่ยวชาญในการวิเคราะห์และแฮกการเข้ารหัสและระบบการเข้ารหัสที่มีอยู่ ทำงานทั้งใน ‘ด้านป้องกัน’ (หาจุดอ่อนเพื่อการแก้ไข) และในบริการพิเศษ

วิศวกรความปลอดภัยของข้อมูล / ผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูล: นำเครื่องมือการเข้ารหัสไปใช้ในทางปฏิบัติเพื่อปกป้องระบบและข้อมูล มีส่วนร่วมในการติดตั้งและการกำหนดค่าระบบการปกป้องการเข้ารหัส VPN PKI (โครงสร้างพื้นฐานของกุญแจสาธารณะ) ระบบการเข้ารหัส การจัดการคีย์ และการเฝ้าระวังด้านความปลอดภัย

นักพัฒนาซอฟต์แวร์ที่ปลอดภัย: โปรแกรมเมอร์ที่เข้าใจการเข้ารหัสและรู้จักวิธีการใช้งานไลบรารีและ API เพื่อสร้างแอปพลิเคชันที่ปลอดภัย

Pentester (ผู้เชี่ยวชาญด้านการทดสอบความปลอดภัย): ค้นหาจุดอ่อนในระบบ รวมถึงการใช้การเข้ารหัสที่ไม่ถูกต้อง เพื่อการแก้ไขในภายหลัง

ทักษะที่สำคัญ:

- ความรู้พื้นฐานด้านคณิตศาสตร์

- ความเข้าใจในวิธีการทำงานของอัลกอริธึมและโปรโตคอลการเข้ารหัส

- ทักษะการเขียนโปรแกรม (Python, C++, Java มักเป็นที่ต้องการ)

- ความรู้เกี่ยวกับเทคโนโลยีและโปรโตคอลเครือข่าย

- ความเข้าใจในระบบปฏิบัติการ

- การคิดเชิงวิเคราะห์ ความสามารถในการแก้ปัญหาที่ไม่เป็นมาตรฐาน

- ความใส่ใจในรายละเอียด

- การศึกษาตนเองอย่างต่อเนื่อง (พื้นที่นี้กำลังพัฒนาอย่างรวดเร็ว)

ที่ไหนที่จะเรียนรู้การเข้ารหัส

คุณสามารถศึกษาในด้านการเข้ารหัสในสถาบันการศึกษาต่าง ๆ:

มหาวิทยาลัย: มหาวิทยาลัยชั้นนำระดับโลกหลายแห่ง (MIT, Stanford, ETH Zurich, EPFL, Technion เป็นต้น) มีโปรแกรมที่เข้มแข็งและกลุ่มวิจัยในด้านการเข้ารหัสและความปลอดภัยไซเบอร์

แพลตฟอร์มออนไลน์: Coursera, edX และ Udacity มีหลักสูตรจากอาจารย์และมหาวิทยาลัยชั้นนำทั่วโลก

งานและอาชีพในด้านความปลอดภัยของข้อมูล

อาชีพในด้านความปลอดภัยไซเบอร์และการเข้ารหัสมีหลากหลายเส้นทาง:

ภาค: บริษัท IT, fintech (ธนาคาร, ระบบการชำระเงิน, แพลตฟอร์มสกุลเงินดิจิทัล – เว็บเทรด), บริษัทโทรคมนาคม หน่วยงานรัฐบาล (หน่วยข่าวกรอง หน่วยงานกำกับดูแล) อุตสาหกรรมการป้องกัน บริษัทที่ปรึกษา (การตรวจสอบความปลอดภัยไซเบอร์ การทดสอบความปลอดภัย) บริษัทใหญ่ในอุตสาหกรรมใด ๆ

การเติบโต: โดยทั่วไปเริ่มจากตำแหน่งนักเทคนิคหรือนักออกแบบระดับจูเนียร์ เมื่อมีประสบการณ์คุณสามารถเลื่อนตำแหน่งเป็นผู้เชี่ยวชาญระดับสูง หัวหน้าฝ่ายความปลอดภัยไซเบอร์ สถาปนิกความปลอดภัย ที่ปรึกษา หรือลงไปวิจัย

ความต้องการ: ความต้องการผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ที่มีคุณสมบัติยังคงสูงอย่างต่อเนื่องและเพิ่มขึ้นเนื่องจากภัยคุกคามไซเบอร์และการใช้เทคโนโลยีดิจิทัลที่เพิ่มมากขึ้น

เงินเดือน: ระดับเงินเดือนในด้านความปลอดภัยไซเบอร์โดยทั่วไปสูงกว่าค่าเฉลี่ยของตลาด IT โดยเฉพาะสำหรับผู้เชี่ยวชาญที่มีประสบการณ์และมีความรู้เกี่ยวกับการเข้ารหัสลึก

นี่คือสาขาที่มีพลศาสตร์และกระตุ้นทางปัญญา ซึ่งต้องการการพัฒนาอย่างต่อเนื่อง แต่เสนอความท้าทายที่น่าสนใจและแนวโน้มการทำงานที่ดี

บทสรุป

การเข้ารหัสไม่ใช่เพียงแค่ชุดของสูตรที่ซับซ้อน แต่มันคือเทคโนโลยีพื้นฐานที่รับประกันความไว้วางใจและความปลอดภัยในโลกดิจิตอลที่กำลังเติบโตของเรา ตั้งแต่การปกป้องการสื่อสารส่วนบุคคลและการทำธุรกรรมทางการเงิน ไปจนถึงการพัฒนาระบบรัฐบาลและเทคโนโลยีล้ำสมัยเช่น blockchain ผลกระทบของมันมีมากมาย เราได้ติดตามการเดินทางจากการเดินเล่นในอดีตไปยังการคอมพิวเตอร์ควอนตัม ตรวจสอบวิธีการและอัลกอริธึมหลัก และสังเกตการประยุกต์ใช้งานทั้งในรัสเซียและต่างประเทศ

การเข้าใจพื้นฐานของการเข้ารหัสกลายเป็นทักษะที่สำคัญไม่เพียงแต่สำหรับผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ แต่สำหรับผู้ใช้งานทั่วไปที่ต้องการให้ความสนใจกับการปกป้องข้อมูลของตนออนไลน์ การพัฒนาการเข้ารหัสยังคงดำเนินต่อไป มีความท้าทายใหม่ ๆ (คอมพิวเตอร์ควอนตัม) และแนวทางใหม่ ๆ (อัลกอริธึมหลังควอนตัม, QKD) เกิดขึ้น สาขาวิทยาศาสตร์และเทคโนโลยีที่มีพลศาสตร์นี้ยังคงกำหนดอนาคตทางดิจิทัลที่ปลอดภัย เราหวังว่าบทความนี้จะช่วยให้คุณเข้าใจโลกของการเข้ารหัสและความสำคัญของมันมากขึ้น ดูแลความปลอดภัยทางดิจิทัลของคุณและใช้เครื่องมือที่เชื่อถือได้และ แพลตฟอร์มคริปโต สำหรับกิจกรรมออนไลน์ของคุณ

คำตอบสำหรับคำถามที่พบบ่อย (FAQ)

ควรทำอย่างไรในกรณีที่เกิดข้อผิดพลาดการเข้ารหัส?

ควรทำอย่างไรเมื่อต้องพบกับข้อผิดพลาดการเข้ารหัส? “ข้อผิดพลาดการเข้ารหัส” เป็นข้อความทั่วไปที่สามารถเกิดขึ้นได้ในหลายสถานการณ์ (เมื่อทำงานกับลายเซ็นอิเล็กทรอนิกส์ การเชื่อมต่อกับเว็บไซต์ การใช้ฮาร์ดแวร์การเข้ารหัส) สาเหตุอาจมีหลายอย่าง เช่น ปัญหาเกี่ยวกับใบรับรอง (มันหมดอายุ)

ควรทำอย่างไร: เริ่มใหม่ โปรแกรมหรือคอมพิวเตอร์

ตรวจสอบวันที่หมดอายุ ของใบรับรองและสถานะของมัน

อัปเดต ฮาร์ดแวร์การเข้ารหัส เบราว์เซอร์ ระบบปฏิบัติการ

ตรวจสอบการตั้งค่า ของฮาร์ดแวร์การเข้ารหัสตามคำแนะนำ

ลองใช้เบราว์เซอร์อื่น (หากข้อผิดพลาดเกิดขึ้นในนั้น)

ดูเอกสาร ของซอฟต์แวร์ที่กำลังใช้งานอยู่หรือติดต่อฝ่ายสนับสนุนทางเทคนิค

หากเกี่ยวข้องกับลายเซ็นอิเล็กทรอนิกส์ให้ติดต่อ หน่วยงานรับรอง ที่ออกลายเซ็น

โมดูลการเข้ารหัสคืออะไร?

โมดูลการเข้ารหัส คือส่วนประกอบฮาร์ดแวร์หรือซอฟต์แวร์ที่ออกแบบมาโดยเฉพาะเพื่อทำการดำเนินการเข้ารหัส (การเข้ารหัส การถอดรหัส การสร้างคีย์ การคำนวณแฮช การสร้างและตรวจสอบลายเซ็นอิเล็กทรอนิกส์)

บทเรียนเกี่ยวกับ การเข้ารหัสสำหรับนักเรียนมัธยมศึกษาและนักศึกษา หาได้ที่ไหน?

ศึกษาในประวัติศาสตร์: การเข้ารหัสของซีซาร์ การเข้ารหัสวิจิเนอ – เป็นจุดเริ่มต้นที่ดีในการเข้าใจหลักการพื้นฐาน

แก้ปัญหาและปริศนา: มีแพลตฟอร์มออนไลน์ที่มีเรื่องราวเข้ารหัสที่มีหลายระดับความยาก (เช่น CryptoHack, การแข่งขัน CTF)

อ่านวรรณกรรมทางวิทยาศาสตร์ที่เป็นที่นิยม: หนังสือของไซมอน ซิงห์ (“The Code Book”) หรือ บรูซ ชไนเออร์ (“Applied Cryptography” – มีความซับซ้อนมากขึ้น) อาจน่าสนใจ

เยี่ยมชมพิพิธภัณฑ์การเข้ารหัส (ถ้าเป็นไปได้)

ศึกษาในด้านคณิตศาสตร์: พีชคณิต ทฤษฎีจำนวน ทฤษฎีความน่าจะเป็น – รากฐานของการเข้ารหัส

โปรแกรมง่าย ๆ: ลองนำเสนอการเข้ารหัสง่าย ๆ (ซีซาร์ วิจิเนอ) ในภาษาโปรแกรมใด ๆ

คอร์สออนไลน์สำหรับผู้เริ่มต้น: หลักสูตรเริ่มต้นสามารถหาได้ใน Coursera, Stepik และแพลตฟอร์มอื่น ๆ

ข้าร่วม MEXC และเริ่มการซื้อขายวันนี้

ลงทะเบียน