Você já se perguntou como suas mensagens em um mensageiro permanecem privadas? Ou como uma loja online sabe que é você fazendo o pagamento e não um fraudador? Tudo isso é sustentado por uma força invisível, mas poderosa – a criptografia. No mundo de hoje, permeado por tecnologias digitais, desde o banco online seguro até a privacidade na correspondência e até mesmo o funcionamento criptomoedas, a criptografia desempenha um papel fundamental. Este artigo é seu guia detalhado para o mundo da criptografia: vamos descrever sua essência em termos simples, mergulhar em sua história, explorar métodos e algoritmos, examinar aplicações modernas, conhecer os desenvolvimentos na Rússia e no mundo, e até discutir uma carreira neste campo fascinante.

O que é criptografia em termos simples

A criptografia não se resume apenas à criptografia; é toda uma ciência sobre métodos de garantir confidencialidade, integridade de dados, autenticação e não repúdio. Vamos dar uma olhada mais de perto.

A essência e a importância da criptografia

Imagine que você tem uma mensagem secreta que precisa ser transferida para um amigo de tal forma que ninguém mais possa lê-la. Você pode criar seu próprio “código”, por exemplo, substituindo cada letra pela próxima do alfabeto. Este é um exemplo simples de criptografia.

Para falar de forma mais formal, a criptografia (do grego antigo κρυπτός — oculto e γράφω — escrever) é a ciência dos métodos para garantir a segurança dos dados por meio de sua transformação.

Os principais objetivos da criptografia:

- Confidencialidade: A garantia de que a informação é acessível apenas a indivíduos autorizados. Ninguém mais deve ler sua mensagem criptografada.

- Integridade dos dados: A garantia de que a informação não foi alterada (seja acidental ou intencionalmente) durante a transmissão ou o armazenamento.

- Autenticação: Verificação da autenticidade da fonte dos dados ou do usuário. Como garantir que a mensagem veio do seu amigo e não de um atacante?

- Não repúdio de autoria (Não repúdio): Uma garantia de que o remetente não poderá posteriormente negar ter enviado a mensagem ou a transação.

A importância da criptografia no mundo moderno é imensa. Sem ela, operações financeiras seguras, comunicações estaduais e corporativas protegidas, privacidade da correspondência pessoal e até mesmo o funcionamento de tecnologias inovadoras como blockchain, contratos inteligentes e criptomoedas (por exemplo, bitcoin).

Onde e por que é usada

A criptografia nos cerca por toda parte, muitas vezes funcionando sem ser notada:

- Sites seguros (HTTPS): O cadeado na barra de endereços do navegador significa que sua conexão com o site está segura usando protocolos criptográficos (TLS/SSL), criptografando dados entre você e o servidor (logins, senhas, detalhes do cartão).

- Mensageiros: Aplicativos como Signal, WhatsApp e Telegram usam criptografia de ponta a ponta para que apenas você e seu correspondente possam ler a conversa.

- Email: Protocolos PGP ou S/MIME permitem que você criptografe mensagens e coloque assinaturas digitais.

- Redes Wi-Fi: Os protocolos WPA2/WPA3 usam criptografia para proteger sua rede wireless residencial ou corporativa contra acesso não autorizado.

- Cartões bancários: Os chips nos cartões (EMV) usam algoritmos criptográficos para autenticação do cartão e proteção de transações.

- Banco online e pagamentos: Todas as operações são protegidas por sistemas criptográficos em múltiplas camadas.

- Assinatura digital: Usada para confirmar a autenticidade de documentos e a autoria.

- Criptomoedas: O blockchain, a base da maioria criptomoedas, usa ativamente funções de hash criptográficas e assinaturas digitais para garantir a segurança, transparência e imutabilidade das transações. Compreender os fundamentos da criptografia ajuda a navegar melhor no mundo dos ativos digitais.

- Proteção de dados: Criptografia de discos rígidos, bancos de dados, arquivos para prevenir vazamentos de informações.

- VPN (Rede Privada Virtual): Criptografia do tráfego da internet para garantir anonimato e segurança ao se conectar através de redes públicas.

Criptografia e criptografia: qual é a diferença

Embora esses termos sejam frequentemente usados como sinônimos, isso não é totalmente preciso.

- Criptografia: Este é o processo de transformar informações legíveis (texto simples) em um formato ilegível (texto cifrado) usando um algoritmo e uma chave específicos. A descriptografia é o processo reverso.

- Criptografia: Este é um campo científico mais amplo, que inclui não apenas o desenvolvimento e análise de algoritmos de criptografia, mas também:

- Criptoanálise: A ciência dos métodos para quebrar cifras.

- Protocolos: O desenvolvimento de meios seguros de interação (por exemplo, TLS/SSL, protocolos de troca de chave).

- Gerenciamento de Chaves: Criação, distribuição, armazenamento e revogação seguras de chaves criptográficas.

- Funções de Hash: Criando “digital fingerprints” dos dados para verificar a integridade.

- Assinaturas Digitais: Métodos para confirmar a autoria e a integridade.

Assim, a criptografia é uma das ferramentas mais importantes da criptografia, mas nem toda a criptografia se limita à criptografia.

A História da Criptografia

O caminho da criptografia abrange milênios – desde simples permutações de letras até os algoritmos matemáticos mais complexos que sustentam a segurança digital moderna.

Uma Breve Visão da Antiguidade até os Dias Atuais

Mundo Antigo: Os primeiros exemplos conhecidos de criptografia datam do Antigo Egito (cerca de 1900 a.C.), onde hieróglifos não padrão foram usados. Na Antiga Esparta (século V a.C.) eles aplicaram escítala – uma vara de um certo diâmetro ao redor da qual uma tira de pergaminho era enrolada; a mensagem era escrita ao longo da vara, e após desenrolar a tira, as letras apareciam como um conjunto caótico. Só poderia ser lida enrolando a tira em uma escítala do mesmo diâmetro.

Antiguidade e Idade Média: O famoso Cifra de César (século I a.C.) – um simples deslocamento de letras por um número fixo de posições. Os estudiosos árabes (por exemplo, Al-Kindi, século IX d.C.) fizeram uma contribuição significativa ao desenvolver a análise de frequência – um método para quebrar cifras de substituição simples contando a frequência de letras no texto cifrado. Na Europa, cifras polialfabéticas como Cifra de Vigenère (século XVI) estavam ganhando popularidade e eram consideradas inquebráveis por muito tempo (“le chiffre indéchiffrable”).

A Era Moderna e a Primeira Guerra Mundial: O desenvolvimento do telégrafo estimulou a criação de cifras mais complexas. Durante a Primeira Guerra Mundial, a criptografia desempenhou um papel importante; por exemplo, a quebra do telegrama Zimmermann por criptoanalistas britânicos foi um dos fatores que levaram os EUA a entrarem na guerra.

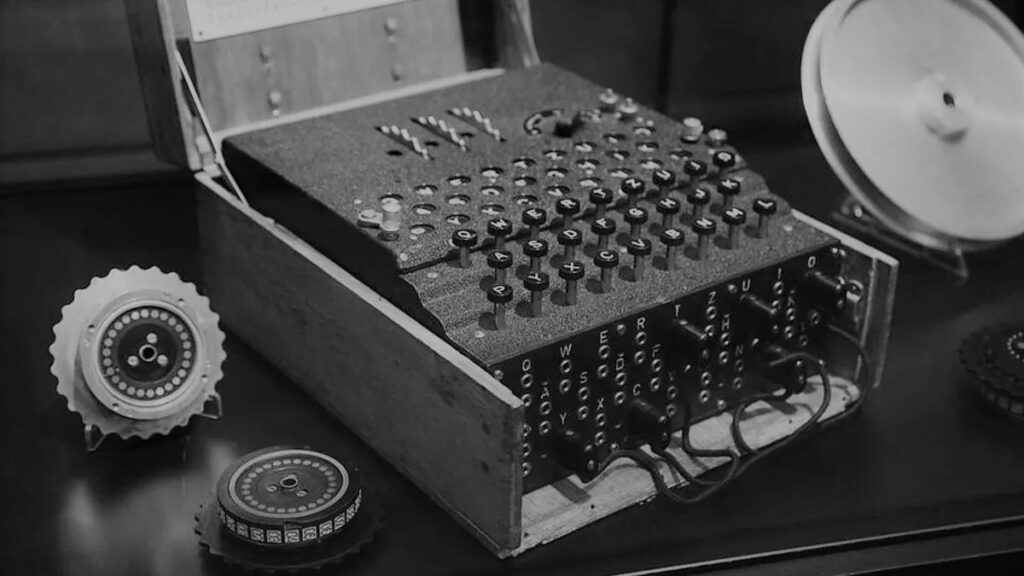

Segunda Guerra Mundial: Essa era se tornou a idade de ouro da criptografia mecânica. A máquina de cifra alemã “Enigma” e sua quebra pelos Aliados (principalmente matemáticos poloneses e britânicos, incluindo Alan Turing em Bletchley Park) teve um impacto significativo no curso da guerra. Os japoneses usaram a máquina “Roxa”, que também foi quebrada pelos americanos.

A Era dos Computadores: A chegada dos computadores revolucionou o campo. Em 1949, Claude Shannon publicou o artigo “Teoria da Comunicação de Sistemas de Segredo”, estabelecendo as bases teóricas da criptografia moderna. Na década de 1970, o DES (Padrão de Criptografia de Dados) foi desenvolvido. – o primeiro padrão amplamente aceito de criptografia simétrica. Em 1976, Whitfield Diffie e Martin Hellman propuseram um conceito revolucionário de criptografia de chave pública, e logo o algoritmo apareceu RSA (Rivest, Shamir, Adleman), que ainda é amplamente utilizado.

As cifras icônicas do passado

Vaguearam: Um exemplo de cifra de transposição. O segredo é o diâmetro da vara. Facilmente quebrado por tentativa e erro.

Cifra de César: Uma cifra de substituição simples com um deslocamento. A chave é a quantidade de deslocamento (um total de 32 variantes para o alfabeto russo). É quebrado por força bruta ou análise de frequência.

Cifra de Vigenère: Uma cifra polialfabética que usa uma palavra-chave para determinar o deslocamento em cada etapa. Significativamente mais resistente à análise de frequência simples. Quebrada por Charles Babbage e Friedrich Kasiski no século XIX.

A máquina Enigma: Um dispositivo eletromecânico com rotores, um quadro de comutação e um refletor. Criou uma cifra polialfabética muito complexa que mudava com cada letra. Quebrá-la exigia enormes esforços computacionais (para aquele tempo) e intelectuais.

Transição para a criptografia digital

A principal diferença entre a criptografia digital e a criptografia clássica é o uso da matemática e do poder computacional. Em vez de dispositivos mecânicos e manipulações manuais, algoritmos complexos baseados na teoria dos números, álgebra e teoria das probabilidades surgiram. Pontos principais dessa transição:

Formalização: O trabalho de Shannon forneceu à criptografia uma base matemática rigorosa.

Padronização: O surgimento de padrões (DES, posteriormente AES) permitiu compatibilidade e implementação generalizada da criptografia.

Criptografia assimétrica: O conceito de chave pública resolveu o problema fundamental de transmitir com segurança chaves secretas para criptografia simétrica em canais não seguros. Isso pavimentou o caminho para o comércio eletrônico seguro, assinaturas digitais e protocolos seguros como SSL/TLS.

Aumento do poder computacional: Permitiu o uso de algoritmos cada vez mais complexos e resilientes, mas ao mesmo tempo criou uma ameaça para cifras mais antigas.

3. Métodos e algoritmos da criptografia

A criptografia moderna se baseia em algoritmos matemáticos complexos. Eles podem ser divididos em várias categorias principais.

Criptografia simétrica e assimétrica

Essas são duas abordagens fundamentais para a criptografia:

| Criptografia simétrica (Criptografia de chave secreta): | Criptografia assimétrica (Criptografia de chave pública): | |

| Princípio | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analogia | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Vantagens | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Desvantagens | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Exemplos de algoritmos | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (“Grasshopper”, “Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

Como eles trabalham juntos? Uma abordagem híbrida é frequentemente usada: a criptografia assimétrica é aplicada para a troca segura da chave secreta, e então essa chave é usada para a criptografia rápida do volume principal de dados com um algoritmo simétrico. É assim que HTTPS/TLS funciona.

Principais algoritmos

Além dos mencionados, é importante conhecer as funções de hash:

Funções de hash criptográficas

Essas são funções matemáticas que transformam dados de entrada de comprimento arbitrário em uma string de saída de comprimento fixo (hash, soma de hash, “digital fingerprint”). Propriedades:

- Unidirecionalidade: É praticamente impossível recuperar os dados originais a partir do hash.

- Determinismo: A mesma entrada sempre dá o mesmo hash.

- Resistência a colisões: É praticamente impossível encontrar dois conjuntos diferentes de dados de entrada que produzam o mesmo hash (primeiro tipo – conhecendo os dados e o hash, um não pode encontrar outros dados com o mesmo hash; segundo tipo – não se pode encontrar dois conjuntos diferentes de dados com o mesmo hash).

- Efeito Avalanche: A menor mudança nos dados de entrada leva a uma mudança radical no hash.

- Aplicações: Verificação da integridade dos dados (baixou um arquivo – comparou seu hash com o publicado), armazenamento de senhas (não as senhas em si são armazenadas, mas seus hashes), assinaturas digitais (o hash do documento é assinado), tecnologia blockchain (vinculando blocos, endereços de carteira).

- Exemplos de algoritmos: MD5 (ultrapassado, inseguro), SHA-1 (ultrapassado, inseguro), SHA-2 (SHA-256, SHA-512) – amplamente utilizado, SHA-3 – novo padrão, GOST R 34.11-2012 (“Streibog”) – padrão russo.

Criptografia quântica e suas perspectivas

O surgimento de poderosos computadores quânticos representa uma séria ameaça para a maioria dos algoritmos assimétricos modernos (RSA, ECC), baseados na dificuldade de fatorar grandes números ou calcular logaritmos discretos. O algoritmo de Shor, executado em um computador quântico, poderá quebrá-los em um tempo razoável.

Em resposta, duas direções estão evoluindo:

Criptografia Pós-Quântica (Criptografia Pós-Quântica, PQC): Desenvolvimento de novos algoritmos criptográficos (tanto simétricos quanto assimétricos) que serão resistentes a ataques de computadores clássicos e quânticos. Esses algoritmos são baseados em outros problemas matemáticos complexos (por exemplo, em redes, códigos, hashes, equações multidimensionais). Um processo ativo de padronização está em andamento (por exemplo, a competição NIST nos EUA).

Criptografia quântica: Usa princípios da mecânica quântica não para cálculos, mas para proteger informações.

Distribuição de Chave Quântica (QKD): Permite que duas partes criem uma chave secreta compartilhada, enquanto qualquer tentativa de interceptar a chave mudará inevitavelmente o estado quântico das partículas transmitidas (fótons) e será detectada. Isso não é criptografia em si, mas um método para entregar chaves com segurança para a criptografia simétrica clássica. Tecnologias QKD já existem e estão sendo implementadas em projetos piloto.

As perspectivas da criptografia quântica e da PQC são imensas, pois garantirão a segurança dos dados na futura era da computação quântica.

Criptografia e esteganografia

Estas são duas técnicas diferentes para ocultar informações:

Criptografia: Oculta o conteúdo da mensagem, tornando-a ilegível sem uma chave. O mero ato de transmitir uma mensagem criptografada não é oculto.

A esteganografia (do grego antigo στεγανός — oculto + γράφω — eu escrevo): Oculta a própria existência de uma mensagem secreta. A mensagem é ocultada dentro de outro objeto, inócuo (container), por exemplo, dentro de uma imagem, arquivo de áudio, vídeo ou até mesmo texto.

A criptografia e a esteganografia podem ser usadas juntas: a mensagem secreta é primeiro criptografada e, em seguida, oculta no container usando esteganografia. Isso fornece duas camadas de proteção.

Aplicações modernas da criptografia

A criptografia se tornou uma parte integrante da infraestrutura digital, garantindo segurança em várias áreas.

Criptografia na internet e em mensageiros

TLS/SSL (Camada de Segurança de Transporte / Camada de Sockets Seguros)

A base de uma internet segura (HTTPS). Quando você vê https:// e o ícone de cadeado no navegador, isso significa que TLS/SSL está funcionando:

- Autentica o servidor (verifica seu certificado).

- Estabelece um canal seguro através da troca de chaves (frequentemente usando criptografia assimétrica como RSA ou ECC).

- Criptografa todo o tráfego entre seu navegador e o servidor (usando algoritmos simétricos rápidos como AES), protegendo logins, senhas, informações de cartão de crédito e outras informações confidenciais.

Criptografia de Ponto a Ponto (E2EE)

Usada em mensageiros seguros (Signal, WhatsApp, Threema, parcialmente Telegram). As mensagens são criptografadas no dispositivo do remetente e só podem ser descriptografadas no dispositivo do destinatário. Mesmo o servidor do provedor da mensagem não pode ler o conteúdo das mensagens. Normalmente implementada usando uma combinação de algoritmos assimétricos e simétricos.

DNS sobre HTTPS (DoH) / DNS sobre TLS (DoT)

Criptografando solicitações DNS para esconder do provedor ou observadores externos quais sites você visita.

Email seguro (PGP, S/MIME)

Permite a criptografia do conteúdo do email e o uso de assinaturas digitais para autenticação do remetente e confirmação de integridade.

Assinatura eletrônica, segurança bancária

Assinatura eletrônica (digital) (ES/DS)

Um mecanismo criptográfico que permite confirmar a autoria e a integridade de um documento eletrônico.

Como funciona: Um hash do documento é criado, que é então criptografado com a chave privada do remetente. O destinatário, usando a chave pública do remetente, descriptografa o hash e o compara com o hash calculado por si mesmo a partir do documento recebido. Se os hashes coincidirem, isso prova que o documento foi assinado pelo proprietário da chave privada e não foi alterado após a assinatura.

Aplicações: Fluxo de documentos legalmente significativos, envio de relatórios a órgãos governamentais, participação em licitações eletrônicas, confirmação de transações.

Segurança bancária: A criptografia está em toda parte aqui:

Banco online: Proteção da sessão através de TLS/SSL, criptografia do banco de dados do cliente, uso de autenticação multifatorial com elementos criptográficos (por exemplo, senhas de uso único).

Cartões bancários (EMV): O chip do cartão contém chaves criptográficas e realiza operações para autenticar o cartão com o terminal e o banco, evitando clonagem.

Sistemas de pagamento (Visa, Mastercard, Mir): Usam protocolos criptográficos complexos para autorização de transações e proteção de dados.

Caixas eletrônicos (ATM): Criptografando a comunicação com o centro de processamento, protegendo os códigos PIN (o bloco PIN é criptografado).

Segurança de transações: A importância da criptografia é especialmente alta quando se lida com ativos digitais. As plataformas de negociação de criptomoedas devem fornecer o mais alto nível de proteção para fundos e dados do usuário, usando métodos criptográficos avançados para proteger carteiras, transações e contas de usuário. Certifique-se de que a plataforma que você escolher atenda aos padrões de segurança modernos.

Criptografia em empresas e estruturas governamentais

Proteção de dados corporativos: Criptografia de bancos de dados confidenciais, documentos, arquivos tanto em repouso quanto em trânsito. Isso ajuda a prevenir danos de vazamentos de dados e a cumprir requisitos legais (por exemplo, GDPR, Lei Federal-152 “Sobre Dados Pessoais”).

Comunicação segura: Uso de VPNs para acesso remoto seguro para funcionários à rede corporativa, criptografia de email corporativo e mensagens instantâneas.

Gerenciamento seguro de documentos: Implementação de sistemas de gestão documental eletrônica (EDMS) usando assinaturas eletrônicas para conferir aos documentos força legal e garantir sua integridade e autoria.

Segredos de Estado e comunicação segura: Estruturas governamentais usam meios criptográficos certificados para proteger informações confidenciais e garantir comunicação segura entre agências.

Sistemas de gerenciamento de acesso: Métodos criptográficos (por exemplo, tokens, cartões inteligentes) são usados para autenticação do usuário e gerenciamento de seus direitos de acesso a sistemas de informação e objetos físicos.

Criptografia em sistemas corporativos russos (1C)

Na Rússia, a popular plataforma “1C:Enterprise” e outros sistemas corporativos são frequentemente integrados com meios de proteção da informação criptográfica (CIPM), como CryptoPro CSP or VipNet CSP. Isso é necessário para:

Enviar relatórios eletrônicos: A formação e a submissão de relatórios fiscais, contábeis e outros para as autoridades regulatórias (FNS, PFR, FSS) requer o uso de uma assinatura eletrônica qualificada.

Fluxo de documentos eletrônicos (EDF): Troca de documentos legalmente significativos (faturas, atos, contratos) com contrapartes através de operadores EDF.

Participação em compras do governo: Trabalhar em plataformas de negociação eletrônica (ETP) requer uma assinatura eletrônica.

Proteção de dados: Algumas configurações do 1C e outros sistemas podem usar meios criptográficos de proteção de informações (CMI) para criptografar bancos de dados ou registros individuais.

A integração com CMI permite a conformidade com a legislação russa e garante a segurança dos processos de negócios diretamente da interface familiar do sistema corporativo.

Criptografia no mundo

O desenvolvimento e a regulamentação da criptografia têm suas peculiaridades em diferentes países, mas tendências gerais e a cooperação internacional também desempenham um papel importante.

Conquistas russas e serviços de criptografia (FSB, GOST)

A Rússia tem uma longa e forte história no campo da criptografia, enraizada na escola matemática soviética.

Contexto histórico: Matemáticos soviéticos fizeram contribuições significativas para a teoria da codificação e criptografia, embora muitos desenvolvimentos tenham permanecido classificados por muito tempo:

Normas estatais (GOST): A Rússia tem seus próprios padrões criptográficos desenvolvidos e aprovados pelo estado. Principais padrões ativos:

- GOST R 34.12-2015: Padrão para criptografia simétrica em blocos, incluindo dois algoritmos – ‘Kuznetschik’ (128 bits) e ‘Magma’ (64 bits, desenvolvimento do antigo GOST 28147-89).

- GOST R 34.10-2012: Padrão para algoritmos de formação e verificação de assinaturas digitais eletrônicas baseadas em curvas elípticas.

- GOST R 34.11-2012: O padrão do algoritmo de hash criptográfico “Streebog” (com um comprimento de hash de 256 ou 512 bits). O uso de GOSTs é obrigatório para proteger informações em sistemas de informações estatais, ao trabalhar com segredos de estado, e muitas vezes é necessário para interação com órgãos governamentais (por exemplo, ao usar assinaturas eletrônicas qualificadas).

Autoridades regulatórias. Um papel fundamental na regulamentação da criptografia na Rússia é desempenhado por:

- FSB da Rússia (Serviço Federal de Segurança): Licencia atividades na área de desenvolvimento, produção, distribuição e manutenção de ferramentas de criptografia (criptográficas), além de certificar essas ferramentas quanto à conformidade com os requisitos de segurança. O FSB também aprova padrões criptográficos.

- FSTEC da Rússia (Serviço Federal de Controle Técnico e de Exportação): Regula questões de proteção de informações técnicas, incluindo métodos não criptográficos, mas suas atividades estão intimamente relacionadas à criptografia dentro do quadro da proteção abrangente.

Desenvolvedores russos: Existem uma série de empresas no país especializadas no desenvolvimento de ferramentas e soluções de proteção de informação criptográfica na área de segurança da informação (por exemplo, CryptoPro, InfoTeKS, Código de Segurança)

EUA: Historicamente um dos líderes em criptografia.

- NIST (Instituto Nacional de Padrões e Tecnologia): Desempenha um papel fundamental na padronização de algoritmos criptográficos utilizados mundialmente (DES, AES, série SHA). Atualmente conduzindo uma competição para selecionar padrões de criptografia pós-quântica.

- NSA (Agência de Segurança Nacional): Historicamente envolvida no desenvolvimento e análise de criptografia, às vezes causando controvérsias sobre a possível influência nos padrões.

Escola acadêmica forte e setor privado: Muitas universidades e empresas de tecnologia estão realizando pesquisas avançadas.

Europa: Desenvolvendo ativamente sua própria expertise e padrões.

- ENISA (Agência da União Europeia para a Cibersegurança): Agência de cibersegurança da UE promovendo melhores práticas e padrões.

- GDPR (Regulamento Geral sobre a Proteção de Dados): Embora não prescreva diretamente algoritmos específicos, exige a adoção de medidas técnicas adequadas para proteger dados pessoais, onde a criptografia desempenha um papel importante.

Centros nacionais: Países como Alemanha, França e Reino Unido têm fortes centros nacionais de cibersegurança e tradições criptográficas.

China: Aspirando à soberania tecnológica em criptografia.

Padrões proprietários: Desenvolve e promove seus algoritmos criptográficos nacionais (por exemplo, SM2, SM3, SM4).

Controle estatal: Regulação rígida do uso de criptografia dentro do país.

Pesquisa ativa: Investimentos significativos em pesquisa, incluindo tecnologias quânticas e criptografia pós-quântica.

Padrões internacionais de criptografia

Além de padrões nacionais (GOST, NIST, SM chinês), também existem internacionais:

- ISO/IEC (Organização Internacional de Normalização / Comissão Eletrotécnica Internacional): Desenvolve padrões na área de tecnologia da informação e segurança, incluindo criptografia (por exemplo, padrão ISO/IEC 18033 – criptografia, ISO/IEC 9797 – códigos MAC, ISO/IEC 11770 – gestão de chaves).

- IETF (Força-Tarefa de Engenharia da Internet): Desenvolve padrões para a internet, incluindo protocolos criptográficos (TLS, IPsec, PGP).

- IEEE (Instituto de Engenheiros Eletricistas e Eletrônicos): Padroniza aspectos criptográficos em tecnologias de rede (por exemplo, nos padrões Wi-Fi).

Embora os padrões nacionais sejam importantes, os padrões internacionais garantem compatibilidade e confiança em sistemas de comunicação e comércio globais.

Criptografia como profissão

À medida que a dependência do mundo em tecnologias digitais cresce, a demanda por especialistas em criptografia e segurança da informação está constantemente aumentando.

Profissões e habilidades em alta demanda

Especialistas cujo trabalho está relacionado à criptografia podem ocupar várias posições:

Criptógrafo (pesquisador): Envolvido no desenvolvimento de novos algoritmos e protocolos criptográficos, analisando sua robustez, pesquisando no campo da criptografia pós-quântica. Requer profundo conhecimento em matemática (teoria dos números, álgebra, teoria das probabilidades, teoria da complexidade).

Criptoanalista: Especializa-se na análise e quebra de sistemas de criptografia existentes. Trabalha tanto no ‘lado da defesa’ (procurando vulnerabilidades para sua eliminação) quanto em serviços especiais.

Engenheiro de Segurança da Informação / Especialista em Segurança da Informação: Aplica ferramentas criptográficas na prática para proteger sistemas e dados. Envolve-se na implementação e configuração de sistemas de proteção criptográfica, VPN, PKI (infraestrutura de chave pública), sistemas de criptografia, gestão de chaves e monitoramento de segurança.

Desenvolvedor de Software Seguro: Um programador que entende de criptografia e sabe como usar corretamente bibliotecas e APIs criptográficas para criar aplicativos seguros.

Pentester (Especialista em Testes de Penetração): Procura vulnerabilidades em sistemas, incluindo o uso indevido de criptografia, para a posterior remediação.

Habilidades principais:

- Conhecimento fundamental de matemática.

- Compreensão de como funcionam os algoritmos e protocolos criptográficos.

- Habilidades de programação (Python, C++, Java são frequentemente demandados).

- Conhecimento de tecnologias e protocolos de rede.

- Compreensão de sistemas operacionais.

- Pensamento analítico, capacidade de resolver tarefas não padrão.

- Atenção aos detalhes.

- Autoeducação contínua (a área está evoluindo rapidamente).

Onde estudar criptografia

Você pode obter formação na área de criptografia em várias instituições educacionais:

Universidades: Muitas universidades globais de destaque (MIT, Stanford, ETH Zurique, EPFL, Technion, etc.) têm programas fortes e grupos de pesquisa na área de criptografia e cibersegurança.

Plataformas online: Coursera, edX e Udacity oferecem cursos de professores e universidades líderes ao redor do mundo.

Trabalho e carreira na área de segurança da informação

Uma carreira em cibersegurança e criptografia oferece muitos caminhos:

Setores: empresas de TI, fintech (bancos, sistemas de pagamento, plataformas de criptomoeda – exchanges), empresas de telecomunicações, órgãos governamentais (agências de inteligência, reguladores), indústria de defesa, empresas de consultoria (auditoria de cibersegurança, pentesting), grandes corporações em qualquer setor.

Crescimento: Normalmente começando de posições de especialista/engenheiro júnior, com experiência você pode progredir para especialista sênior, chefe do departamento de cibersegurança, arquiteto de segurança, consultor, ou mudar para pesquisa.

Demanda: A demanda por especialistas qualificados em cibersegurança continua alta e cresce devido ao aumento das ameaças cibernéticas e à digitalização.

Salários: Os níveis salariais na área de cibersegurança estão geralmente acima da média do mercado de TI, especialmente para especialistas experientes com profundo conhecimento de criptografia.

Este é um campo dinâmico e intelectualmente estimulante que exige desenvolvimento contínuo, mas oferece desafios interessantes e boas perspectivas de carreira.

Conclusão

A criptografia não é apenas um conjunto de fórmulas complexas; é uma tecnologia fundamental que garante confiança e segurança em nosso mundo cada vez mais digital. Desde a proteção de correspondências pessoais e transações financeiras até o funcionamento de sistemas governamentais e tecnologias de ponta como blockchain, seu impacto é imenso. Rastreou-se sua jornada desde andanças antigas até a computação quântica, examinou-se os principais métodos e algoritmos, e observou-se sua aplicação na Rússia e no exterior.

Compreender os fundamentos da criptografia está se tornando uma habilidade importante não apenas para especialistas em cibersegurança, mas também para qualquer usuário que deseje abordar a proteção de seus dados online com consciência. O desenvolvimento da criptografia continua; novos desafios (computadores quânticos) e novas soluções (algoritmos pós-quânticos, QKD) estão surgindo. Este campo dinâmico de ciência e tecnologia continuará a moldar um futuro digital seguro. Esperamos que este artigo tenha ajudado você a entender melhor o mundo da criptografia e sua importância. Cuide de sua segurança digital e use ferramentas confiáveis e plataformas crypto para suas atividades online.

Respostas a perguntas frequentes (FAQ)

O que fazer em caso de um erro de criptografia?

O que fazer ao encontrar um erro de criptografia? “Erro de criptografia” é uma mensagem geral que pode ocorrer em várias situações (ao trabalhar com assinaturas eletrônicas, conectar-se a um site, usar hardware criptográfico). As causas podem ser diversas: por exemplo, problemas com o certificado (ele pode ter expirado)

O que fazer: Reinicie o programa ou computador.

Verifique a data de validade do certificado e seu status.

Atualize o hardware criptográfico, navegador, sistema operacional.

Verifique as configurações do hardware criptográfico de acordo com as instruções.

Tente usar outro navegador (se o erro ocorrer nele).

Consulte a documentação do software utilizado ou entre em contato com o suporte técnico.

Se se tratar de uma assinatura eletrônica, entre em contato com a autoridade certificadora que emitiu a assinatura.

O que é um módulo criptográfico?

Um módulo criptográfico é um componente de hardware ou software projetado especificamente para realizar operações criptográficas (criptografia, descriptografia, geração de chaves, cálculo de hash, criação e verificação de assinaturas eletrônicas).

Aulas sobre criptografia para estudantes do ensino fundamental e médio. Onde encontrá-las?

Estudar história: Cifras de César, cifras de Vigenère – um ótimo começo para entender os princípios básicos.

Resolver problemas e quebra-cabeças: Existem plataformas online com desafios criptográficos de diferentes níveis de dificuldade (por exemplo, CryptoHack, competições CTF).

Ler literatura popular de ciência: Livros de Simon Singh (“O Livro dos Códigos”) ou Bruce Schneier (“Criptografia Aplicada” – mais complexa) podem ser interessantes.

Visitar o Museu da Criptografia (se possível).

Estudar matemática: Álgebra, teoria dos números, teoria das probabilidades – a base da criptografia.

Programas simples: Tente implementar cifras simples (César, Vigenère) em qualquer linguagem de programação.

Cursos online para iniciantes: Cursos introdutórios estão disponíveis na Coursera, Stepik e outras plataformas.

Junte-se à MEXC e comece a negociar hoje

Inscreva-se