Ti sei mai chiesto come i tuoi messaggi in un messenger rimangono privati? O come un negozio online sa che sei tu a effettuare il pagamento e non un truffatore? Tutto ciò è supportato da una forza invisibile ma potente: la crittografia. Nella nostra epoca, permeata da tecnologie digitali, dalla banca online sicura alla privacy nella corrispondenza e persino al funzionamento delle criptovalute, la crittografia gioca un ruolo fondamentale. Questo articolo è la tua guida dettagliata al mondo della crittografia: analizzeremo la sua essenza in termini semplici, esploreremo la sua storia, esamineremo metodi e algoritmi, daremo uno sguardo alle applicazioni moderne, apprenderemo degli sviluppi in Russia e nel mondo e discuteremo persino di una carriera in questo affascinante campo. criptovalute, la crittografia gioca un ruolo chiave. Questo articolo è la tua guida dettagliata al mondo della crittografia: analizzeremo la sua essenza in termini semplici, esploreremo la sua storia, esamineremo metodi e algoritmi, daremo uno sguardo alle applicazioni moderne, apprenderemo degli sviluppi in Russia e nel mondo e discuteremo persino di una carriera in questo affascinante campo.

Cos’è la crittografia in termini semplici

La crittografia non è solo crittografia; è una scienza intera sui metodi di garanzia della riservatezza, integrità dei dati, autenticazione e non ripudio. Esaminiamo più da vicino.

L’essenza e il significato della crittografia

Immagina di avere un messaggio segreto che deve essere trasferito a un amico in modo tale che nessun altro possa leggerlo. Puoi creare il tuo “cifrario”, ad esempio, sostituendo ogni lettera con la successiva nell’alfabeto. Questo è un semplice esempio di crittografia.

Per parlare in modo più formale, la crittografia (dal greco antico κρυπτός — nascosto e γράφω — scrivere) è la scienza dei metodi per garantire la sicurezza dei dati trasformandoli.

I principali obiettivi della crittografia:

- Riservatezza: La garanzia che l’informazione sia accessibile solo a persone autorizzate. Nessun altro dovrebbe leggere il tuo messaggio crittografato.

- Integrità dei dati: La certezza che l’informazione non sia stata alterata (sia accidentalmente che intenzionalmente) durante la trasmissione o lo stoccaggio.

- Autenticazione: Verifica dell’autenticità della fonte dei dati o dell’utente. Come assicurarsi che il messaggio provenga dal tuo amico e non da un aggressore?

- Non ripudio dell’autore (Non ripudio): Una garanzia che il mittente non sarà in grado di negare successivamente di aver inviato il messaggio o la transazione.

L’importanza della crittografia nel mondo moderno è immensa. Senza di essa, operazioni finanziarie sicure, comunicazioni statali e aziendali protette, privacy della corrispondenza personale e persino il funzionamento di tecnologie innovative come blockchain, smart contracts e criptovalute (ad esempio bitcoin).

Dove e perché viene usata

La crittografia ci circonda ovunque, spesso lavorando inosservata:

- Siti web sicuri (HTTPS): Il lucchetto nella barra degli indirizzi del browser significa che la tua connessione al sito è protetta da protocolli crittografici (TLS/SSL), criptando i dati tra te e il server (accessi, password, dettagli della carta).

- Messengers: App come Signal, WhatsApp e Telegram utilizzano la crittografia end-to-end affinché solo tu e il tuo corrispondente possiate leggere la conversazione.

- Email: I protocolli PGP o S/MIME ti permettono di crittografare i messaggi e di inserire firme digitali.

- Reti Wi-Fi: I protocolli WPA2/WPA3 utilizzano la crittografia per proteggere la tua rete wireless domestica o aziendale da accessi non autorizzati.

- Carte bancarie: I chip sulle carte (EMV) utilizzano algoritmi crittografici per l’autenticazione della carta e la protezione delle transazioni.

- Banca online e pagamenti: Tutte le operazioni sono protette da sistemi crittografici multilivello.

- Firma digitale: Utilizzata per confermare l’autenticità dei documenti e l’autorialità.

- Criptovalute: La blockchain, alla base della maggior parte criptovalute, utilizza attivamente funzioni hash crittografiche e firme digitali per garantire la sicurezza, la trasparenza e l’immutabilità delle transazioni. Comprendere le basi della crittografia aiuta a orientarsi meglio nel mondo degli asset digitali.

- Protezione dei Dati: Crittografia di dischi rigidi, database, archivi per prevenire fughe di informazione.

- VPN (Network Privato Virtuale): Crittografia del traffico internet per garantire anonimato e sicurezza quando ci si connette tramite reti pubbliche.

Crittografia e crittografia: qual è la differenza

Sebbene questi termini siano spesso usati come sinonimi, non è del tutto accurato.

- Crittografia: Questo è il processo di trasformare informazioni leggibili (testo in chiaro) in un formato illeggibile (testo cifrato) utilizzando un algoritmo e una chiave specifici. La decrittografia è il processo inverso.

- Crittografia: Questo è un campo scientifico più ampio , che include non solo lo sviluppo e l’analisi di algoritmi di crittografia, ma anche:, which includes not only the development and analysis of encryption algorithms but also:

- Crittografia: La scienza dei metodi per rompere i cifrari.

- Protocolli: Lo sviluppo di mezzi sicuri di interazione (ad esempio, TLS/SSL, protocolli di scambio di chiavi).

- Gestione delle Chiavi: Creazione, distribuzione, archiviazione e revoca sicura di chiavi crittografiche.

- Funzioni Hash: Creazione di “impronte digitali” dei dati per verificare l’integrità.

- Firme Digitali: Metodi per confermare l’autorialità e l’integrità.

Pertanto, la crittografia è uno degli strumenti più importanti della crittografia, ma non tutta la crittografia si limita alla crittografia.

La Storia della Crittografia

Il cammino della crittografia si estende per millenni, dalle semplici permutazioni di lettere agli algoritmi matematici più complessi che stanno alla base della sicurezza digitale moderna.

Una Breve Panoramica dall’Antichità ai Giorni Nostri

Mondo Antico: I primi esempi noti di crittografia risalgono all’Antico Egitto (circa 1900 a.C.), dove venivano usati geroglifici non standard. Nella Sparta antica (V secolo a.C.) applicavano scytale – un bastone di un certo diametro attorno al quale veniva avvolta una striscia di pergamena; il messaggio era scritto lungo il bastone, e dopo aver svolto la striscia, le lettere apparivano come un insieme caotico. Poteva essere letto solo avvolgendo la striscia attorno a una scytale dello stesso diametro.

Antichità e Medioevo: Il famoso Cifrario di Cesare (I secolo a.C.) – un semplice spostamento di lettere di un numero fisso di posizioni. Gli studiosi arabi (per esempio, Al-Kindi, IX secolo d.C.) hanno dato un contributo significativo sviluppando l’analisi della frequenza – un metodo per rompere cifrari di sostituzione semplici contando la frequenza delle lettere nel testo cifrato. In Europa, i cifrari polialfabetici come Cifrario di Vigenère (XVI secolo) stavano guadagnando popolarità e sono stati a lungo considerati inespugnabili (“le chiffre indéchiffrable”).

L’Era Moderna e la Prima Guerra Mondiale: Lo sviluppo del telegrafo ha stimolato la creazione di cifrari più complessi. Durante la Prima Guerra Mondiale, la crittografia ha giocato un ruolo importante; ad esempio, la rottura del telegramma Zimmermann da parte degli analisti britannici è stata uno dei fattori che hanno portato gli Stati Uniti a entrare in guerra.

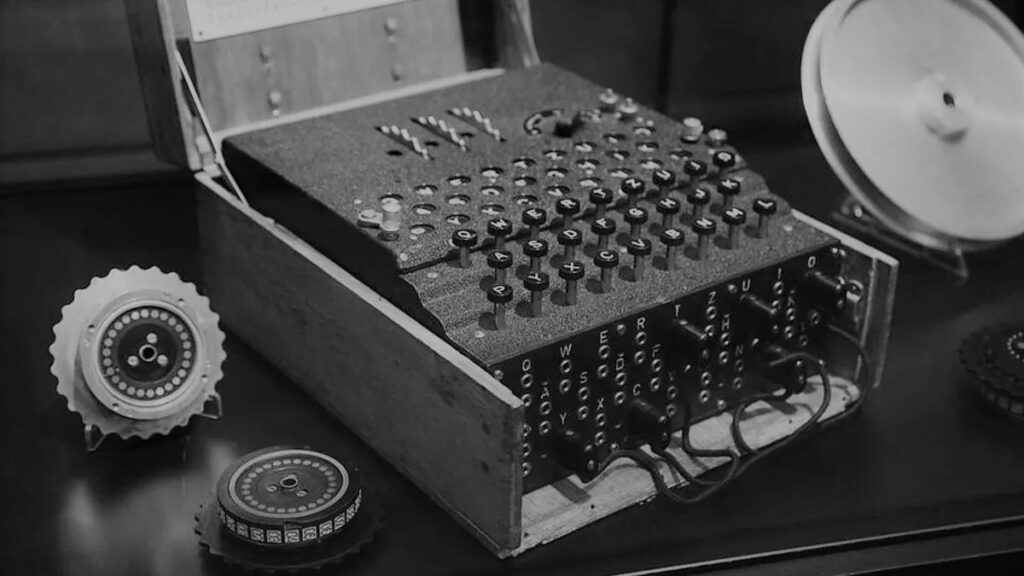

Seconda guerra mondiale: Quest’epoca è diventata l’età d’oro della crittografia meccanica. La macchina cifraria tedesca “Enigma” e la sua rottura da parte degli Alleati (principalmente matematici polacchi e britannici, inclusi Alan Turing a Bletchley Park) hanno avuto un impatto significativo sul corso della guerra. I giapponesi utilizzavano la macchina “Purple”, che fu anch’essa rotta dagli americani.

L’Era dei Computer: L’avvento dei computer ha rivoluzionato il campo. Nel 1949, Claude Shannon ha pubblicato l’articolo “Teoria della Comunicazione dei Sistemi di Segretezza”, gettando le basi teoriche della crittografia moderna. Negli anni ’70, è stato sviluppato il DES (Data Encryption Standard). – il primo standard di crittografia simmetrica ampiamente accettato. Nel 1976, Whitfield Diffie e Martin Hellman hanno proposto un concetto rivoluzionario di crittografia a chiave pubblica, e presto è apparso l’algoritmo RSA (Rivest, Shamir, Adleman), che è ancora ampiamente utilizzato.

I cifrari iconici del passato

Derivato: Un esempio di un cifrario di trasposizione. Il segreto è il diametro del bastone. Facile da rompere per tentativi ed errori.

Cifrario di Cesare: Un semplice cifrario di sostituzione con uno spostamento. La chiave è l’ammontare dello spostamento (un totale di 32 varianti per l’alfabeto russo). Viene rotto attraverso brute force o analisi della frequenza.

Cifrario di Vigenère: Un cifrario polialfabetico che usa una parola chiave per determinare lo spostamento a ciascun passo. Significativamente più resistente all’analisi della frequenza semplice. Rotto da Charles Babbage e Friedrich Kasiski nel XIX secolo.

La macchina Enigma: Un dispositivo elettromeccanico con rotori, un quadro di comando e un riflettore. Creava un cifrario polialfabetico molto complesso che cambiava con ogni lettera. Romperlo richiedeva enormi sforzi computazionali (per quell’epoca) e intellettuali.

Transizione alla crittografia digitale

La principale differenza tra la crittografia digitale e la crittografia classica è l’uso della matematica e della potenza di calcolo. Invece di dispositivi meccanici e manipolazioni manuali, sono arrivati algoritmi complessi basati sulla teoria dei numeri, algebra e teoria delle probabilità. Punti chiave di questa transizione:

Formalizzazione: Il lavoro di Shannon ha fornito alla crittografia una base matematica rigorosa.

Standardizzazione: L’emergere di standard (DES, in seguito AES) ha consentito compatibilità e implementazione diffusa della crittografia.

Crittografia asimmetrica: Il concetto di chiave pubblica ha risolto il problema fondamentale di trasmettere in modo sicuro le chiavi segrete per la crittografia simmetrica attraverso canali non sicuri. Questo ha aperto la strada al commercio elettronico sicuro, firme digitali e protocolli sicuri come SSL/TLS.

Aumento della potenza di calcolo: Ha permesso di utilizzare algoritmi sempre più complessi e resistenti, ma allo stesso tempo ha creato una minaccia per i cifrari più vecchi.

3. Metodi e algoritmi di crittografia

La crittografia moderna si basa su algoritmi matematici complessi. Possono essere suddivisi in diverse categorie principali.

Crittografia simmetrica e asimmetrica

Questi sono due approcci fondamentali alla crittografia:

| Crittografia simmetrica (Crittografia a chiave segreta): | Crittografia asimmetrica (Crittografia a chiave pubblica): | |

| Principio | The same secret key is used for both encryption and decryption of data. | A pair of mathematically related keys is used: public and private. |

| Analogia | An ordinary lock with a key. Whoever has a key can both lock and unlock. | A mailbox with a slot. Anyone can put down a letter (encrypted with a public key), but only the owner with the key to the box (private key) can get it out and read it. |

| Vantaggi | Высокая скорость работы. Идеально подходит для шифрования больших объемов данных (файлы, потоковое видео, базы данных). | Solves the problem of key transfer. Allows to implement digital signature. |

| Svantaggi | The problem of securely transmitting the secret key. If the key is intercepted, the whole defence collapses. Each pair of communicating parties needs its own unique key. | Significantly slower than symmetric cryptography. Not suitable for encrypting large amounts of data directly. |

| Esempi di algoritmi | DES, 3DES, AES (Advanced Encryption Standard) – modern world standard, Blowfish, Twofish, GOST 28147-89 (old Russian standard), GOST R 34.12-2015 (“Grasshopper”, “Magma” – modern Russian standards). | RSA, ECC (Elliptic Curve Cryptography) – more efficient (requires a shorter key length for the same strength) and popular in modern systems, including cryptocurrencies, Diffie-Hellman (key exchange algorithm), ElGamal, GOST R 34.10-2012 (Russian digital signature standard). |

Come funzionano insieme? Spesso viene utilizzato un approccio ibrido: la crittografia asimmetrica viene applicata per lo scambio sicuro della chiave segreta, e poi questa chiave è utilizzata per la rapida crittografia del volume principale di dati con un algoritmo simmetrico. È così che funziona HTTPS/TLS.

Algoritmi principali

In aggiunta a quelli menzionati, è importante sapere sulle funzioni hash:

Funzioni hash crittografiche

Queste sono funzioni matematiche che trasformano dati di input di lunghezza arbitraria in una stringa di output di lunghezza fissa (hash, somma hash, “impronta digitale”). Proprietà:

- Unidirezionalità: È praticamente impossibile recuperare i dati originali dall’hash.

- Determinismo: Lo stesso input dà sempre lo stesso hash.

- Resistenza alle collisioni: È praticamente impossibile trovare due insiemi diversi di dati di input che producono lo stesso hash (primo tipo – conoscendo i dati e l’hash, non è possibile trovare altri dati con lo stesso hash; secondo tipo – non è possibile trovare due insiemi di dati diversi con lo stesso hash).

- Effetto valanga: La minima modifica nei dati di input porta a un cambiamento radicale nell’hash.

- Applicazioni: Verifica dell’integrità dei dati (ho scaricato un file – confrontato il suo hash con quello pubblicato), memorizzazione delle password (non sono memorizzate le password stesse, ma i loro hash), firme digitali (l’hash del documento è firmato), tecnologia blockchain (collegamento dei blocchi, indirizzi dei portafogli).

- Esempi di algoritmi: MD5 (obsoleto, insicuro), SHA-1 (obsoleto, insicuro), SHA-2 (SHA-256, SHA-512) – ampiamente utilizzato, SHA-3 – nuovo standard, GOST R 34.11-2012 (“Streibog”) – standard russo.

Crittografia quantistica e le sue prospettive

L’emergere di potenti computer quantistici costituisce una seria minaccia per la maggior parte degli algoritmi asimmetrici moderni (RSA, ECC), basati sulla difficoltà di fattorizzare grandi numeri o calcolare logaritmi discreti. L’algoritmo di Shor, eseguito su un computer quantistico, sarà in grado di romperli in un tempo ragionevole.

In risposta, si stanno evolvendo due direzioni:

Crittografia Post-Quantistica (Crittografia Post-Quantistica, PQC): Sviluppo di nuovi algoritmi crittografici (sia simmetrici che asimmetrici) che saranno resistenti ad attacchi sia da computer classici che quantistici. Questi algoritmi sono basati su altri problemi matematici complessi (ad esempio, su reticoli, codici, hash, equazioni multidimensionali). È attualmente in corso un attivo processo di standardizzazione (ad esempio, il concorso NIST negli Stati Uniti).

Crittografia quantistica: Utilizza i principi della meccanica quantistica non per calcoli ma per proteggere le informazioni.

Distribuzione di Chiavi Quantistiche (QKD): Permette a due parti di creare una chiave segreta condivisa, mentre qualsiasi tentativo di intercettare la chiave cambierà inevitabilmente lo stato quantistico delle particelle trasmesse (fotoni) e sarà rilevato. Questa non è una crittografia in sé, ma un metodo per consegnare in modo sicuro le chiavi per la crittografia simmetrica classica. Le tecnologie QKD esistono già e sono implementate in progetti pilota.

Le prospettive della crittografia quantistica e della PQC sono immense, poiché garantiranno la sicurezza dei dati nell’era futura del calcolo quantistico.

Crittografia e steganografia

Queste sono due tecniche diverse per nascondere informazioni:

Crittografia: Nasconde il contenuto del messaggio, rendendolo illeggibile senza una chiave. Il semplice atto di trasmettere un messaggio crittografato non è nascosto.

Steganografia (dal greco antico στεγανός — nascosto + γράφω — io scrivo): Nasconde l’esistenza stessa di un messaggio segreto. Il messaggio è nascosto all’interno di un altro oggetto che sembra innocuo (contenitore), ad esempio, all’interno di un’immagine, file audio, video o persino testo.

La crittografia e la steganografia possono essere utilizzate insieme: il messaggio segreto è prima crittografato e poi nascosto nel contenitore utilizzando la steganografia. Questo fornisce due strati di protezione.

Applicazioni moderne della crittografia

La crittografia è diventata una parte integrante dell’infrastruttura digitale, garantendo sicurezza in vari campi.

Crittografia su internet e nei messengers

TLS/SSL (Trasporto Layer Sicurezza / Secure Sockets Layer)

La base di un internet sicuro (HTTPS). Quando vedi https:// e l’icona del lucchetto nel browser, significa che TLS/SSL è attivo:

- Autentica il server (verifica il suo certificato).

- Stabilisce un canale sicuro tramite scambio di chiavi (spesso utilizzando crittografia asimmetrica come RSA o ECC).

- Cripta tutto il traffico tra il tuo browser e il server (utilizzando algoritmi simmetrici veloci come AES), proteggendo accessi, password, informazioni relative a carte di credito e altre informazioni riservate.

Crittografia End-to-End (E2EE)

Utilizzata nei messengers sicuri (Signal, WhatsApp, Threema, parzialmente Telegram). I messaggi sono crittografati sul dispositivo del mittente e possono essere decrittografati solo sul dispositivo del destinatario. Anche il server del fornitore del messenger non può leggere il contenuto dei messaggi. Di solito implementata utilizzando una combinazione di algoritmi asimmetrici e simmetrici.

DNS over HTTPS (DoH) / DNS over TLS (DoT)

Crittografia delle richieste DNS per nascondere al fornitore o ad osservatori esterni quali siti web visiti.

Email sicura (PGP, S/MIME)

Permette la crittografia del contenuto dell’email e l’uso di firme digitali per l’autenticazione del mittente e conferma dell’integrità.

Firma elettronica, sicurezza bancaria

Firma elettronica (digitale) (ES/DS)

Un meccanismo crittografico che permette di confermare l’autorialità e l’integrità di un documento elettronico.

Come funziona: Viene creato un hash del documento, che viene quindi crittografato con la chiave privata del mittente. Il destinatario, utilizzando la chiave pubblica del mittente, decrittografa l’hash e lo confronta con l’hash calcolato da lui stesso dal documento ricevuto. Se gli hash corrispondono, dimostra che il documento è stato firmato dal proprietario della chiave privata e non è stato alterato dopo la firma.

Applicazioni: Flusso documentale legalmente significativo, invio di rapporti agli organi governativi, partecipazione a gare elettroniche, conferma di transazioni.

Sicurezza bancaria: La crittografia è ovunque qui:

Banca online: Protezione delle sessioni tramite TLS/SSL, crittografia del database dei clienti, utilizzo di autenticazione multifattoriale con elementi crittografici (ad esempio, password usa e getta).

Carte bancarie (EMV): Il chip della carta contiene chiavi crittografiche e svolge operazioni di autenticazione della carta con il terminale e la banca, prevenendo la clonazione.

Sistemi di pagamento (Visa, Mastercard, Mir): Utilizzano complessi protocolli crittografici per l’autorizzazione delle transazioni e la protezione dei dati.

ATM (Bancomat): Crittografia della comunicazione con il centro di elaborazione, protezione dei codici PIN (il blocco PIN è crittografato).

Sicurezza delle transazioni: L’importanza della crittografia è particolarmente alta quando si tratta di asset digitali. Le piattaforme di trading di criptovalute devono fornire il massimo livello di protezione per i fondi e i dati degli utenti, utilizzando metodi crittografici avanzati per proteggere portafogli, transazioni e account utenti. Assicurati che la piattaforma che scegli soddisfi gli standard di sicurezza moderni.

Crittografia nel business e nelle strutture governative

Protezione dei dati aziendali: Crittografia di database riservati, documenti, archivi sia a riposo che in transito. Questo contribuisce a prevenire danni da violazioni dei dati e a rispettare i requisiti legali (ad esempio, GDPR, Legge Federale-152 “Sui Dati Personali”).

Comunicazione sicura: Utilizzo di VPN per un accesso remoto sicuro per i dipendenti alla rete aziendale, crittografia dell’email aziendale e della messaggeria istantanea.

Gestione sicura dei documenti: Implementazione di sistemi di gestione documentale elettronica (EDMS) utilizzando firme elettroniche per conferire ai documenti forza legale e garantire la loro integrità e autorialità.

Segreti di stato e comunicazione sicura: Le strutture governative utilizzano mezzi crittografici certificati per proteggere informazioni riservate e garantire comunicazioni sicure tra le agenzie.

Sistemi di gestione degli accessi: Vengono utilizzati metodi crittografici (ad esempio, token, smart card) per l’autenticazione degli utenti e la gestione dei loro diritti di accesso ai sistemi informatici e agli oggetti fisici.

Crittografia nei sistemi aziendali russi (1C)

In Russia, la piattaforma popolare “1C:Enterprise” e altri sistemi aziendali sono spesso integrati con mezzi di protezione delle informazioni crittografiche (CIPM), come CryptoPro CSP or VipNet CSP. Questo è necessario per:

Invio di rapporti elettronici: La formazione e la presentazione di report fiscali, contabili e altri report alle autorità di regolamentazione (FNS, PFR, FSS) richiede l’uso di una firma elettronica qualificata.

Flusso di documenti elettronici (EDF): Scambio di documenti di rilevanza legale (fatture, atti, contratti) con le controparti tramite operatori EDF.

Partecipazione agli appalti pubblici: Lavorare su piattaforme di trading elettronico (ETP) richiede una firma elettronica.

Protezione dei dati: Alcune configurazioni di 1C e altri sistemi possono utilizzare mezzi crittografici di protezione delle informazioni (CMI) per crittografare basi di dati o registrazioni individuali.

L’integrazione con CMI consente di rispettare la legislazione russa e garantisce la sicurezza dei processi aziendali direttamente dall’interfaccia familiare del sistema aziendale.

Crittografia nel mondo

Lo sviluppo e la regolamentazione della crittografia presentano le loro peculiarità in diversi paesi, ma le tendenze generali e la cooperazione internazionale giocano anche un ruolo importante.

Triumphs russi e servizi di crittografia (FSB, GOST)

La Russia ha una lunga e solida storia nel campo della crittografia, radicata nella scuola matematica sovietica.

Contesto storico: I matematici sovietici hanno dato contributi significativi alla teoria dei codici e alla crittografia, sebbene molti sviluppi siano rimasti classificati a lungo:

Standard statali (GOST): La Russia ha i propri standard crittografici sviluppati e approvati dallo stato. Gli standard attivi principali:

- GOST R 34.12-2015: Standard per la crittografia simmetrica a blocchi, inclusi due algoritmi – ‘Kuznetschik’ (128 bit) e ‘Magma’ (64 bit, sviluppo del vecchio GOST 28147-89).

- GOST R 34.10-2012: Standard per gli algoritmi per la formazione e la verifica di firme digitali elettroniche basate su curve ellittiche.

- GOST R 34.11-2012: Lo standard dell’algoritmo di hash crittografico “Streebog” (con una lunghezza di hash di 256 o 512 bit). L’uso dei GOST è obbligatorio per la protezione delle informazioni nei sistemi informativi statali, quando si lavora con segreti di stato, ed è spesso richiesto per l’interazione con organi governativi (ad esempio, quando si utilizzano firme elettroniche qualificate).

Autorità di regolamentazione. Un ruolo chiave nella regolamentazione della crittografia in Russia è svolto da:

- FSB della Russia (Servizio di Sicurezza Federale): Licenzia attività nel campo dello sviluppo, produzione, distribuzione e manutenzione di strumenti di crittografia, nonché certifica questi strumenti per la conformità ai requisiti di sicurezza. L’FSB approva anche gli standard crittografici.

- FSTEC della Russia (Servizio Federale per il Controllo Tecnico ed Esportazioni): Regola le questioni di protezione delle informazioni tecniche, comprese le metodologie non crittografiche, ma le sue attività sono strettamente correlate alla crittografia nel quadro di una protezione completa.

Sviluppatori russi: Ci sono diverse aziende nel paese specializzate nello sviluppo di strumenti e soluzioni per la protezione delle informazioni crittografiche nel campo della sicurezza delle informazioni (ad esempio, CryptoPro, InfoTeKS, Codice di Sicurezza)

USA: Storicamente uno dei leader nella crittografia.

- NIST (Istituto Nazionale degli Standard e della Tecnologia): Svolge un ruolo chiave nella standardizzazione degli algoritmi crittografici utilizzati in tutto il mondo (DES, AES, serie SHA). Attualmente sta conducendo una competizione per selezionare gli standard di crittografia post-quantistica.

- NSA (Agenzia per la Sicurezza Nazionale): Coinvolta storicamente nello sviluppo e nell’analisi della crittografia, talvolta causando controversie riguardo alla sua possibile influenza sugli standard.

Scuola accademica forte e settore privato: Molte università e aziende tecnologiche stanno conducendo ricerche avanzate.

Europa: Attivamente in sviluppo della propria expertise e standard.

- ENISA (Agenzia dell’Unione Europea per la Sicurezza Informatica): Agenzia europea per la sicurezza informatica che promuove le migliori pratiche e standard.

- GDPR (Regolamento Generale sulla Protezione dei Dati): Sebbene non prescriva direttamente algoritmi specifici, richiede l’adozione di misure tecniche adeguate per proteggere i dati personali, dove la crittografia svolge un ruolo importante.

Centri nazionali: Paesi come Germania, Francia e Regno Unito hanno forti centri nazionali di sicurezza informatica e tradizioni crittografiche.

Cina: Mirando a una sovranità tecnologica nella crittografia.

Standard proprietari: Sviluppa e promuove i propri algoritmi crittografici nazionali (ad esempio, SM2, SM3, SM4).

Controllo statale: Regolamentazione rigorosa dell’uso della crittografia nel paese.

Ricerca attiva: Investimenti significativi nella ricerca, inclusa la crittografia quantistica e post-quantistica.

Standard crittografici internazionali

Oltre agli standard nazionali (GOST, NIST, SM cinese), ci sono anche standard internazionali:

- ISO/IEC (Organizzazione Internazionale per la Normazione / Commissione Elettrotecnica Internazionale): Sviluppa standard nel campo della tecnologia dell’informazione e della sicurezza, inclusa la crittografia (ad esempio, standard ISO/IEC 18033 – crittografia, ISO/IEC 9797 – codici MAC, ISO/IEC 11770 – gestione delle chiavi).

- IETF (Internet Engineering Task Force): Sviluppa standard per internet, inclusi protocolli crittografici (TLS, IPsec, PGP).

- IEEE (Istituto degli Ingegneri Elettrici ed Elettronici): Standardizza aspetti crittografici nelle tecnologie di rete (ad esempio, negli standard Wi-Fi).

Sebbene gli standard nazionali siano importanti, gli standard internazionali garantiscono compatibilità e fiducia nei sistemi di comunicazione e commercio globale.

Crittografia come professione

Con la crescente dipendenza del mondo dalle tecnologie digitali, la domanda di specialisti in crittografia e sicurezza delle informazioni è in costante aumento.

Professioni e competenze richieste

Gli specialisti il cui lavoro è correlato alla crittografia possono occupare varie posizioni:

Crittografo (ricercatore): Impegnato nello sviluppo di nuovi algoritmi e protocolli crittografici, analizzando la loro robustezza, ricercando nel campo della crittografia post-quantistica. Richiede una profonda conoscenza della matematica (teoria dei numeri, algebra, teoria della probabilità, teoria della complessità).

Criptoanalista: Specializzato nell’analisi e hacking di crittografie e sistemi crittografici esistenti. Lavora sia ‘dal lato della difesa’ (cercando vulnerabilità per la loro eliminazione) sia nei servizi speciali.

Ingegnere della Sicurezza delle Informazioni / Specialista della Sicurezza delle Informazioni: Applica strumenti crittografici nella pratica per proteggere i sistemi e i dati. Si occupa dell’implementazione e configurazione di sistemi di protezione crittografica, VPN, PKI (infrastruttura a chiave pubblica), sistemi di crittografia, gestione delle chiavi e monitoraggio della sicurezza.

Sviluppatore di Software Sicuro: Un programmatore che comprende la crittografia e sa come utilizzare correttamente librerie e API crittografiche per creare applicazioni sicure.

Pentester (Specialista di Testing di Penetrazione): Cerca vulnerabilità nei sistemi, incluso l’uso improprio della crittografia, per una successiva risoluzione.

Competenze chiave:

- Conoscenze fondamentali di matematica.

- Comprensione di come funzionano gli algoritmi e i protocolli crittografici.

- Competenze di programmazione (Python, C++, Java sono spesso richieste).

- Conoscenza delle tecnologie e dei protocolli di rete.

- Comprensione dei sistemi operativi.

- Pensiero analitico, capacità di risolvere compiti non standard.

- Attenzione ai dettagli.

- Auto-educazione continua (il campo si sta evolvendo rapidamente).

Dove studiare crittografia

Puoi ottenere un’istruzione nel campo della crittografia in varie istituzioni educative:

Università: Molte delle più importanti università mondiali (MIT, Stanford, ETH Zurigo, EPFL, Technion, ecc.) hanno programmi solidi e gruppi di ricerca nel campo della crittografia e della sicurezza informatica.

Piattaforme online: Coursera, edX e Udacity offrono corsi tenuti da docenti e università di tutto il mondo.

Lavoro e carriera nel campo della sicurezza delle informazioni

Una carriera nella sicurezza informatica e nella crittografia offre molteplici percorsi:

Settori: Aziende IT, fintech (banche, sistemi di pagamento, piattaforme di criptovaluta – borse), aziende di telecomunicazioni, enti governativi (agenzie di intelligence, regolatori), industria della difesa, aziende di consulenza (audit di sicurezza informatica, pentesting), grandi corporazioni in qualsiasi settore.

Crescita: Tipicamente partendo da posizioni di junior specialist/engineer, con esperienza puoi progredire a senior specialist, responsabile del dipartimento di sicurezza informatica, architetto della sicurezza, consulente, o passare alla ricerca.

Domanda: La domanda di specialisti qualificati nella sicurezza informatica rimane costantemente alta e continua a crescere a causa dell’aumento delle minacce informatiche e della digitalizzazione.

Stipendi: I livelli salariali nel campo della sicurezza informatica sono generalmente superiori alla media del mercato IT, soprattutto per specialisti esperti con una profonda conoscenza della crittografia.

Questo è un campo dinamico e intellettualmente stimolante che richiede uno sviluppo continuo, ma offre sfide interessanti e buone prospettive di carriera.

Conclusione

La crittografia non è solo un insieme di formule complesse; è una tecnologia fondamentale che garantisce fiducia e sicurezza nel nostro mondo sempre più digitale. Dalla protezione della corrispondenza personale e delle transazioni finanziarie all’alimentazione dei sistemi governativi e delle tecnologie all’avanguardia come la blockchain, il suo impatto è immenso. Abbiamo tracciato il suo percorso dalle antiche erranze al calcolo quantistico, esaminando i metodi e gli algoritmi principali, e osservato la sua applicazione in Russia e all’estero.

Comprendere le basi della crittografia sta diventando un’abilità importante non solo per gli specialisti di sicurezza informatica, ma anche per qualsiasi utente che desideri avvicinarsi alla protezione dei propri dati online con consapevolezza. Lo sviluppo della crittografia continua; nuove sfide (computer quantistici) e nuove soluzioni (algoritmi post-quantistici, QKD) stanno emergendo. Questo campo dinamico della scienza e della tecnologia continuerà a plasmare un futuro digitale sicuro. Speriamo che questo articolo ti abbia aiutato a comprendere meglio il mondo della crittografia e la sua importanza. Prenditi cura della tua sicurezza digitale e utilizza strumenti e piattaforme crypto per le tue attività online.

Risposte a domande frequenti (FAQ)

Cosa fare in caso di errore di crittografia?

Cosa fare quando si incontra un errore di crittografia? “Errore di crittografia” è un messaggio generale che può verificarsi in varie situazioni (quando si lavora con firme elettroniche, connettendosi a un sito, utilizzando hardware crittografico). Le cause possono essere diverse: ad esempio, problemi con il certificato (è scaduto)

Cosa fare: Riavviare il programma o il computer.

Controllare la data di scadenza del certificato e il suo stato.

Aggiorna l’hardware crittografico, il browser, il sistema operativo.

Controlla le impostazioni dell’hardware crittografico secondo le istruzioni.

Prova a utilizzare un altro browser (se l’errore si verifica in esso).

Rivolgiti alla documentazione del software in uso o contatta il supporto tecnico.

Se riguarda una firma elettronica, contatta l’ente di certificazione che ha emesso la firma.

Cos’è un modulo crittografico?

Un modulo crittografico è un componente hardware o software specificamente progettato per eseguire operazioni crittografiche (crittografia, decrittografia, generazione di chiavi, calcolo di hash, creazione e verifica di firme elettroniche).

Lezioni di crittografia per scolari e studenti. Dove trovarle?

Studia la storia: cifrari di Cesare, cifrari di Vigenère – un ottimo inizio per comprendere i principi di base.

Risolvi problemi e puzzler: Ci sono piattaforme online con compiti crittografici di diversa difficoltà (ad esempio, CryptoHack, competizioni CTF).

Leggi letteratura scientifica popolare: I libri di Simon Singh (“The Code Book”) o Bruce Schneier (“Applied Cryptography” – più complessi) possono essere interessanti.

Visita il Museo della Crittografia (se possibile).

Studia matematica: Algebra, teoria dei numeri, teoria della probabilità – la base della crittografia.

Programmi semplici: Prova a implementare cifrari semplici (Cesare, Vigenère) in qualsiasi linguaggio di programmazione.

Corsi online per principianti: Corsi introduttivi sono disponibili su Coursera, Stepik e altre piattaforme.

Unisciti a MEXC e inizia a fare trading oggi!

Vai a fare trading